DemonBotマルウェア、利用可能なエクスプロイトコードを使用してApache Hadoopサーバーを狙う

新しいDemonBotマルウェアは、Xbashでも使用されているApache Hadoopエクスプロイトを使用して、広範なDDoSを実行にするために1日に100万回の攻撃を試みています。

背景

ラドウェアの研究者は、最近、Apache Hadoopサーバーをターゲットとした攻撃者が使用する新しいマルウェア(DemonBot)の発見についてのブログを発表しました。これらのサーバーは、2016年に初めて報告されたYARN(Yet Another Resource Negotiator) エクスプロイトに脆弱です。エクスプロイトコードは、2018年3月以来、一般に公開されており、攻撃者は2018年9月にXbashマルウェアを感染させるためにこれを活用しています。

影響の評価

ラドウェアの脅威研究センターは、DemonBotを埋め込むために、1日に100万回の攻撃を試みる70以上のアクティブエクスプロイトサーバーを特定していると報告しています。

マルウェアの詳細

DemonBotは、Miraiのような他のDDoSボットネットと同様の分散型サービス拒否(DDoS)ボットネットですが、Miraiとは異なり、ワームのような振る舞いをせず、集中サーバーを介して広がります。

DemonBotは、ユーザーデータグラムプロトコル(UDP)(ランダム化)または送信制御プロトコル(TCP)ベースのDDoS攻撃とSTD(UDP固定ペイロード)攻撃を開始するコマンドをサポートしています。また、STOMPコマンドをサポートし、STDからUDPからTCPへの順次攻撃を開始します。

DemonBotは現在Internet of Things(IoT)デバイスをターゲットにしていませんが、ラドウェアの研究者は、「Miraiビルドの原則に従って、ほとんどの既知のIoTデバイスとバイナリ互換性がある」と述べています。

緊急措置が必要

Apache Hadoopクラスタを操作するクラスタは、アクセス制御ポリシーを設定し、WebResource Managerの指定ポートへの着信トラフィックを制限し、YARN WebResource Managerへのアクセスを制限することを強くお勧めします。

影響を受けているシステムの特定

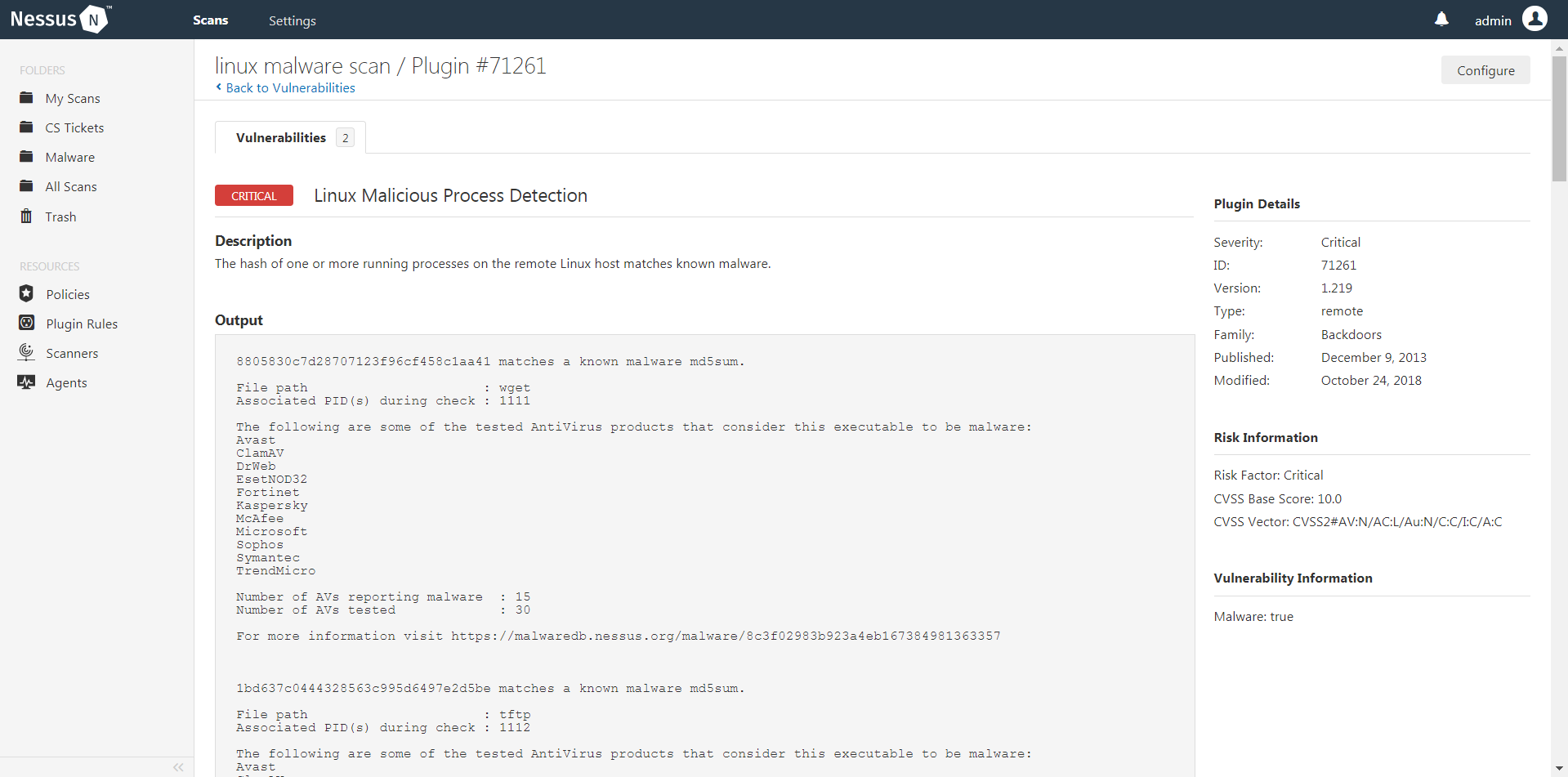

脆弱なApache Hadoopサーバーを特定するためのNessus®プラグインのリストはこちらからご覧いただけます。

さらに、弊社のLinux Malicious Process Detectionプラグインは、DemonBotに関連付けられたマルウェアを検出します。

詳細情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management