マイクロソフトの2020年2月月例セキュリティ更新プログラム、Internet Explorer のゼロデイ(CVE-2020-0674)を含む99件の脆弱性を修正

マイクロソフトは、月例セキュリティ更新プログラムで99件の脆弱性を修正しました。そのうち12件は「緊急」と評価されています。

Update 02/25/2020: Updated the section for CVE-2020-0688 to reflect a correction to Microsoft's original advisory description.

マイクロソフトは2月の月例更新プログラムをリリースしました。今回のパッチでは、99件の脆弱性に対処しています。今月の更新には、17件のリモートコード実行の脆弱性、および、「緊急」と分類された12件の脆弱性の修正が含まれています。また、Microsoft Windows、Microsoft Office、Microsoft Edge、Internet Explorer、Microsoft Exchange Server、Microsoft SQL Server、Microsoft Office Service and Web Apps、Windows Malicious Software Removal Tool、および Windows Surface Hub の修正パッチが含まれています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2020-0673、CVE-2020-0674 | スクリプトエンジンに存在する問題によって引き起こされるメモリ破損の脆弱性

CVE-2020-0673 および CVE-2020-0674は、IE のスクリプトエンジンがメモリ内のオブジェクトを処理する方法に問題があるために発生するする、遠隔地からのコード実行の脆弱性です。これらの脆弱性を悪用すると、メモリが破損され、現在のユーザーと同じレベルの権限で任意のコードが実行される可能性があります。CVE-2020-0674の脆弱性については、マイクロソフトは1月の定例外のアドバイザリ(ADV200001)で悪用の事実を確認していることを公表しています。アドバイザリではその時点の緩和策が提供されていますが、今月、マイクロソフトはこれらの脆弱性を修正する更新プログラムを提供しました。これにより、スクリプトエンジンがメモリ内のオブジェクトを処理する方法が変更されます。

Google Project Zero の研究者 Maddie Stone 氏によると、この脆弱性には、すでに2回パッチが適用されており、CVE-2020-0674は「3回目の試み」です。この脆弱性に関連する前回の CVE は、 CVE-2019-1367 および CVE-2019-1429 です。CVE-2019-1367については、悪用の事実が確認された後、2019年9月に定例外のアドバイザリでパッチが適用されました。一方、CVE-2019-1429はマイクロソフトの2019年11月月例セキュリティ更新プログラムでパッチが適用され、悪用が確認されたことも公表されました。

CVE-2020-0674 is patched today after in-the-wild exploitation detected by @_clem1 of Google TAG. This is now the 3rd attempt to patch this bug after 2 misfixes (CVE-2019-1367/CVE-2019-1429). We have to fix these bugs the 1st time, especially when they've been exploited itw.

— Maddie Stone (@maddiestone) February 11, 2020

CVE-2020-0662 | Windows のリモートでコードが実行される脆弱

CVE-2020-0662 は、リモートでコードが実行される脆弱性で、ドメインアカウントを持つ攻撃者により、Windows のメモリ処理が操作され、挿入されたコードが実行される恐れがあります。攻撃者はドメインアカウントを利用して、影響を受けるデバイスに直接ログインする必要なく、標的となるネットワーク内からこの攻撃を実行できます。

CVE-2020-0681、CVE-2020-0734 | リモートデスクトップクライアントのリモートでコードが実行される脆弱性

CVE-2020-0681およびCVE-2020-0734は、どちらも Windows リモートデスクトップクライアント内のリモートコード実行の脆弱性で、これらの脆弱性が悪用されると、接続しているクライアントで任意のコードが実行されるおそれがあります。そのためには、攻撃者はユーザーに悪意のあるサーバーに接続するよう誘導するか、ユーザーが接続するように誘導されるサーバーを制御する必要があります。これらの CVE の悪用は確認されていませんが、マイクロソフトはこれらの深刻度を「緊急」と分類し、「エクスプロイトの可能性が高い」ことを指摘しています。

CVE-2020-0655 | リモートデスクトップサービスにおけるリモートでコードが実行される脆弱性

CVE-2020-0655は、リモートデスクトップサービスのリモートコード実行の脆弱性で、この脆弱性を突くと認証された攻撃者によりクリップボードのリダイレクトが悪用されるおそれがあります。この脆弱性の悪用に成功すると、攻撃者は標的となるシステムで任意のコードを実行し、データを表示、変更、削除するだけでなく、アプリケーションをインストールし、管理者レベルの権限を持つ新しいユーザーを作成することができます。この脆弱性を悪用するには、被害者がサービスに接続する前に攻撃者がリモートデスクトップサービスを実行している標的となるシステムを既に侵害している必要があります。

CVE-2020-0660 | Windows リモートデスクトッププロトコル(RDP)のサービス拒否の脆弱性

CVE-2020-0660は、Windows RDP のサービス拒否(DoS)脆弱性で、 この脆弱性を突くと攻撃者は RDP を使用して標的システムに接続し、プロトコルが機能しなくなるように悪意のあるリクエストを送信することができます。これは、攻撃中に管理者が重要なインフラストラクチャに接続するのを阻止したり、感染後に標的を隔離したりするために使用される可能性があります。

CVE-2020-0688 | Microsoft Exchange Validation Key Remote Code Execution Vulnerability

CVE-2020-0688 is a remote code execution vulnerability in Microsoft Exchange server which occurs due to the server failing to create unique keys during installation. An attacker with knowledge of the validation key and a valid Exchange user account with any privileges could pass arbitrary serialized obejcts to a vulnerable Exchange server and run commands as the system user.

CVE-2020-0683、CVE-2020-0686 | Windows インストーラーの権限昇格の脆弱性

CVE-2020-0683 および CVE-2020-0686 は、権限昇格の脆弱性で、MSI パッケージがシンボリックリンクを処理する場合に Windows インストーラーに存在します。この脆弱性を悪用した攻撃に成功すると、アクセス制限をバイパスしてファイルが追加または削除される可能性があります。この脆弱性を悪用するには、攻撃者はまず標的となるシステムにログオンしてから、特殊な細工が施されたアプリケーションを実行します。

CVE-2020-0706 | Microsoft ブラウザーの情報漏えいの脆弱性

CVE-2020-0706は、クロスオリジンリクエストの処理方法に影響を及ぼす Microsoft ブラウザーの情報漏えいの脆弱性です。この脆弱性の悪用に成功すると、脆弱なブラウザーでアクセスしたすべての Web ページの生成元が特定される可能性があります。この脆弱性を悪用するには、攻撃者は悪意のある Web サイトまたは侵害された Web サイトに特殊な細工が施されたコンテンツを挿入し、悪意のあるサイトにアクセスしてコンテンツを表示するように被害者を誘導する必要があります。

CVE-2020-0738 | Windows Media Foundation のメモリ破損の脆弱性

CVE-2020-0738は、Windows Media Foundation のメモリ破損の脆弱性です。攻撃者は、ユーザーをだまして悪意のある Web ページにアクセスさせるか、悪意のあるファイルを開かせる必要があります。侵害されると、攻撃者はローカルの Windows ユーザー設定を完全に変更できるため、標的マシンの管理者になる可能性があります。

CVE-2020-0689 | Windows セキュア ブートのセキュリティ機能のバイパスの脆弱性

CVE-2020-0689は、Microsoft のセキュアブートの実装におけるセキュリティ機能のバイパスの脆弱性です。 攻撃者は特殊な細工を施したアプリケーションを実行することによりこの脆弱性を悪用し、セキュアブートをバイパスし、信頼できないソフトウェアをロードできるようにします。この脆弱性にスタンドアロンのセキュリティ更新プログラムを適用する前に、Microsoft は次の前提条件の Servicing Stack Update をインストールすることを推奨しています。

| 製品 | Servicing Stack Update パッケージ | リリース日 |

|---|---|---|

| Windows Server 2012 | 4523208 | 2019年11月 |

| Windows 8.1/Server 2012 R2 | 4524445 | 2019年11月 |

| Windows 10 | 4523200 | 2019年11月 |

| Windows 10 Version 1607/Server 2016 | 4520724 | 2019年11月 |

| Windows 10 1709 | 4523202 | 2019年11月 |

| Windows 10 1803/Windows Server, version 1803 | 4523203 | 2019年11月 |

| Windows 10 1809/Server 2019 | 4523204 | 2019年11月 |

| Windows 10 1903/Windows Server, version 1903 | 4538674 | 2020/2 |

| Windows 10 1909/Windows Server, version 1909 | 4538674 | 2020/2 |

CVE-2020-0757 | Windows SSH の権限昇格の脆弱性

CVE-2020-0757は、Windows が Secure Socket Shell(SSH)リモートコマンドを処理する方法に問題があるために発生する権限昇格の脆弱性です。この脆弱性を悪用するには、攻撃者は最初にシステムにログオンし、細工が施されたアプリケーションを実行する必要があります。これにより、攻撃者は低レベルのユーザーアカウントで権限を必要とするコマンドを実行できます。

Tenable のソリューション

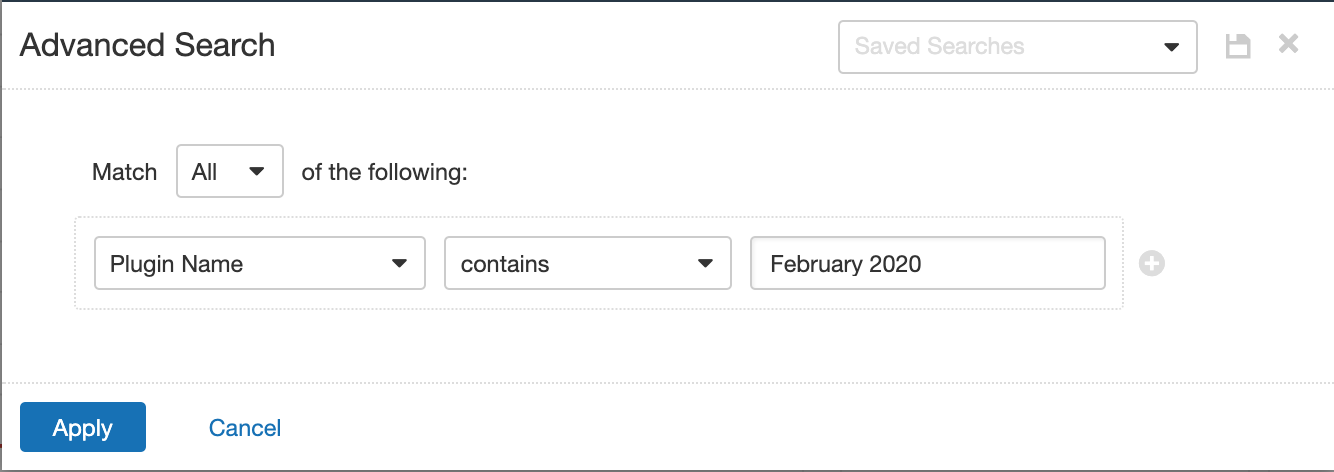

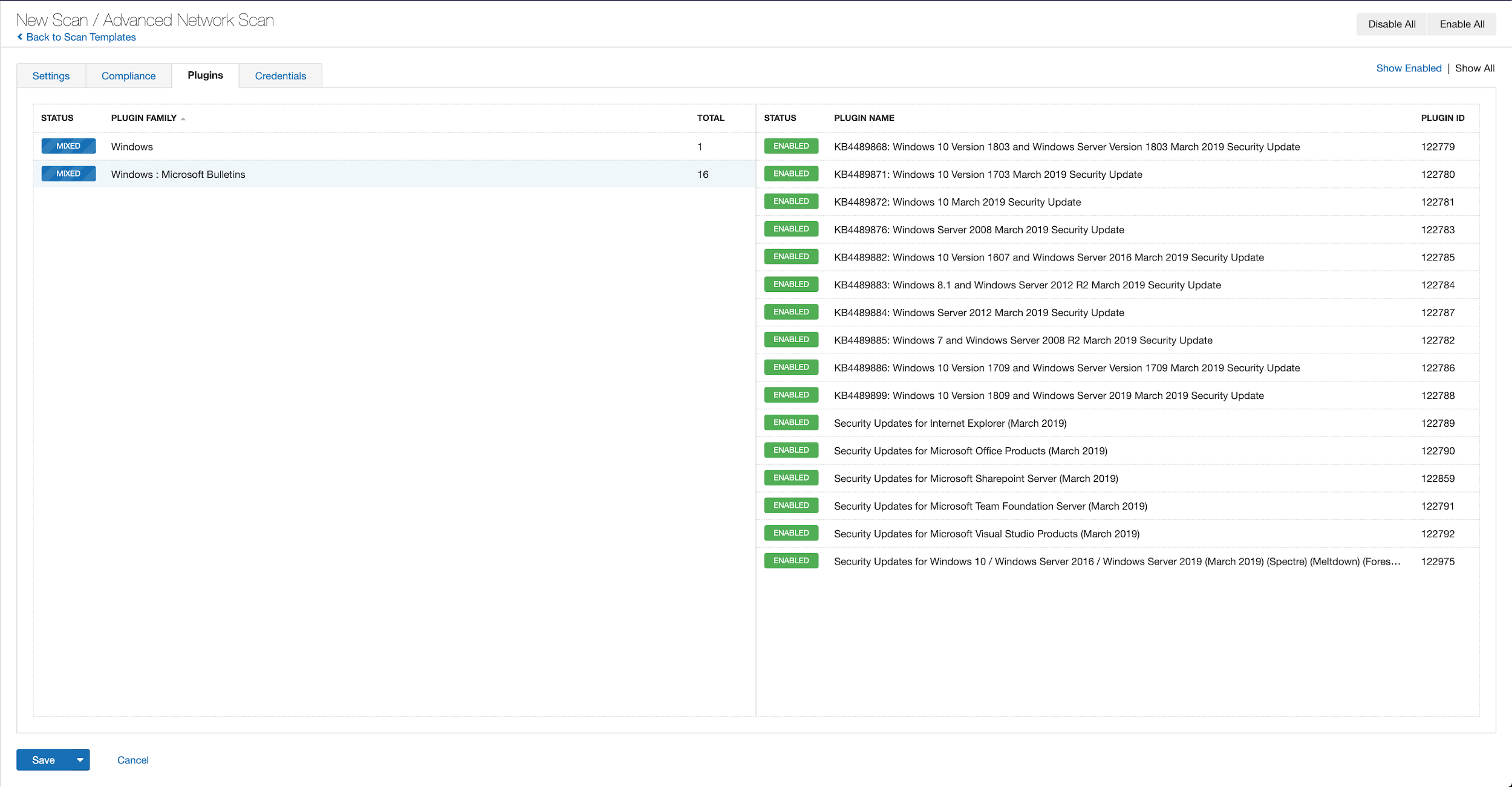

ユーザーは、月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成できます。新しい詳細スキャンの[プラグイン]タブで、詳細フィルタを Plugin Name Contains February 2020 に設定します。

このフィルタの設定で、左側のプラグインファミリをクリックし、右側に表示される各プラグインを有効にします。注: 左側のファミリが有効と表示されている場合、そのファミリのすべてのプラグインが設定されています。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.io からの例です。

Tenable の2020年2月月例セキュリティ更新プログラムででリリースされたすべてのプラグインのリストは、こちらからご覧いただけます。環境を定期的にスキャンして、まだ修正パッチが適用されていないシステムを特定し、早急に修正することをお勧めします。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management