Tenable ブログ

ブログ通知を受信する何もかも修正することはできない - リスクを考慮に入れた脆弱性管理

脆弱性の修正の優先順位付けに使用するフレームワークや標準が進化し続けているにもかかわらず、あまりにも多くの企業が CVSS のみをサイバーエクスポージャー管理の事実上の指標として使用しています。 このブログでは、その他の重要なフレームワークについて説明し、Tenable が提供できる支援についてガイダンスを提供します。

周到なサイバーエクスポージャー管理プログラムには、最も効率的で効果的な方法で脆弱性の修正に優先順位を付けることのできる戦略が必要です。 毎年 National Vulnerability Database (NVD) で公開される CVE の数 (2022年には 2 万件超)、またその CVE の多くがおそらく複数の製品で修正が必要という事実を考慮すると、セキュリティチームや IT チームがすべての脆弱性を修正することは不可能になります。

あいにく、最近まで、最初に修正すべき脆弱性を特定し、優先順位を付けるために業界で使用されていたフレームワークや標準は、全く的を射ないものであったか、いくらかは目的を達成できた程度でしたなかったのです。ある脆弱性の修正を他の脆弱性の修正と比べて重要と判断するには、多くの要因を考慮しなければなりません。さらに、各企業には独自の要件や期待事項があります。 しかし、どのような場合でも、脆弱性管理に対してリスクを鑑みたアプローチを取るには、次の 3 つの基本的な要素を考慮しなければなりません。

- 影響: 脆弱性がまんまと悪用されてしまった場合、被害を受けたアプリケーションやシステム、企業にはどのような影響があるのでしょうか。 どの脆弱性も、それが特定の企業に与える影響を理解することは、修正の優先順位を付けるにためには欠かせません。

- 悪用の可能性: すべての脆弱性が同じように作られているわけではなく、他の脆弱性と比較して悪用しやすいものもあります。 攻撃者の多くは最も攻撃しやすいところを狙うので、どの脆弱性が実際に悪用されやすいのか、あるいは積極的に悪用されているかを把握することが重要です。

- 資産価値: 攻撃者は、最も価値の高い資産を狙います。 例えば、価値のあるデータが取り込まれていない開発用システムの侵害は、攻撃の足がかりにはなるかもしれませんが、ドメインコントローラーや企業のエンタープライズリソースプランニング (ERP) システムの侵害と比較すると、それほどハッカーの興味をそそるターゲットにはなりません。今日の業務で使用されている複雑なシステムや環境において、資産価値は、そのシステム自体が重要なソフトウェアを実行しているかどうかで単純に判断できるものではありません。 システムのユーザーに付与された役割と権限も、ソフトウェアと同様に重要な場合があります。 また資産価値を判断するには、アイデンティティデータを包括的に見る必要もあります。

脆弱性管理の始まりは CVSS から

多くの企業では CVSS (Common Vulnerability Scoring System 共通脆弱性評価システム) が、脆弱性修正の優先順位を付ける事実上の手段になっています。これは、そもそも CVSS の意図された用途ではありません。業界内で他に使用に適したスコアリング基準がないのが主な理由で利用されるようになったようです。 CVSS は、実際のリスクに基づいて修正の優先順位を付けるためのメカニズムとして作られたものではありません。むしろ、脆弱性が悪用された後の影響を単に把握する指標です。

CVSS 標準はその確立以降進化を続け、CVSSv3 が現在のバージョンです。 CVSSv3 は、CVSSv2 のいくつかの重大な欠点に対処するために 2015 年に公開されました。その最大の効果は、脆弱性が悪用された場合、そのエクスプロイトで影響を受けたリソース以外のリソースを侵害する可能性のある脆弱性を特定することでした。 CVSSv3.1 がその数年後に公開されていますが、実際のスコアリングの不備の修正ではなく、分析に関するガイダンスに主眼を置いた更新です。 これらの改善は喜ばしいものでしたが、それでもやはり CVSSv3 はリスクの指標ではなく、深刻度の指標としての使用に適しています。

CVSS の基本評価基準は、攻撃容易性の評価基準と影響度の評価基準の 2 つのコンポーネントで構成されています。 攻撃容易性の評価基準は、認証が必要かどうか、また悪用する際に誰かを騙してアクションを取らせる必要があるかどうかなど、悪用を容易または困難にし得る脆弱性の特徴を示すものです。 影響の評価基準は、悪用後の影響を機密性、完全性、可用性に分類して示します。

CVSS の現状評価基準は CVSS 基本評価基準を拡張したものであり、エクスプロイトの成熟度評価基準を組み込むことでリスクを捉える方向に小さな一歩を踏み出しています。しかし、それでも、ある脆弱性に対してこれまで使用された中で最も成熟度が高かったエクスプロイトを測定するだけなので、明らかに物足りないと言えます。 結果として、ほとんどの企業のリスクベースの優先順位付けプロセスにおいて、悪用の可能性と資産価値に関する情報が欠如しています。

CVSS は環境評価基準も提供しており、企業は各自固有の環境特性に基づいて CVSS スコアを調整できます。 環境評価基準を使用すると、優先順位付けにおける CVSS の利便性をさらに向上できますが、大規模な実装は困難であるため、ほとんど使用されていません。

CVSS を優先順位付けメカニズムとして使用する場合のもう 1 つの重要な問題は、このスコアリングシステムでは、どの企業でもまともに修正しきれないほど膨大な数の脆弱性が「高」や「重大」と評価されてしまうことです。

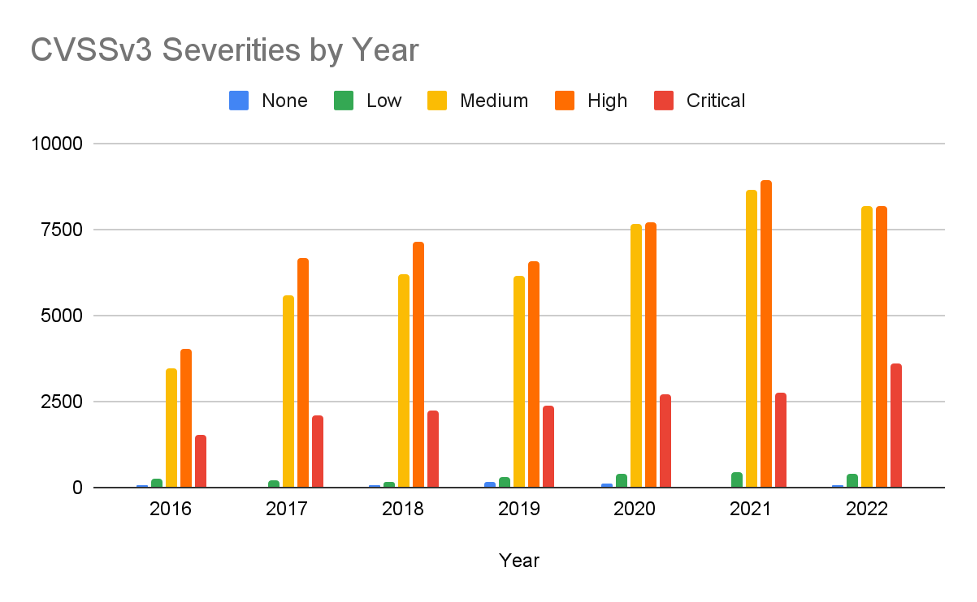

出典:Tenable Research、2023 年 1 月

2022年、NVD に公開された CVE は 2 万件を上回り、そのうち 40 % の深刻度が「高」、17 % が「重大」でした。 つまり、CVSSv3 評価に基づいて修正 SLA を設定している企業では、2022 年に公開された CVE の半数以上に対して、ほぼ即時に対応しなければならない状況であったと思われます。 これでは持続不可能です。CVSS の本質的な限界は、悪用のリスクを考慮していない点です。 Tenable Research が観測データに基づいて概念実証が有効であった証拠、または実際に悪用された証拠を確認できたのは、公開されている全 CVE のうちわずか 15 % でした。 さらに、実際に出回って悪用されたという証拠がある脆弱性に目を向けると、その割合はすべての CVE の約 3 % にまで下がります。

サイバーセキュリティ業界は脆弱性の優先順位付けをどのように進化させているか

ここ数年、脆弱性管理フレームワークには進化が見られ、悪用の可能性を示す文脈情報を組み込むことによる、リスクを鑑みた優先順位付けを提供する取り組みが行われています。 2 つの主なフレームワークである Exploit Prediction Scoring System (EPSS) と Stakeholder-Specific Vulnerability Categorization (SSVC) について、以下で詳しく説明します。

EPSS

Forum of Incident Response and Security Teams (FIRST) によると、EPSS は「ソフトウェアの脆弱性が出回って悪用される可能性 (確率) を推定するためのオープンなデータ主導型の取り組み」です。 EPSS の目的は、防御側が実際のエクスプロイトデータから得た最新の脅威情報を活用して、よりよい方法で脆弱性の修正に優先順位を付けられるようにすることです。 このモデルでは、脆弱性が悪用される可能性を表す 0 から 1 の確率スコアが生成されます。

EPSS は、CVSS では悪用リスクに関する測定がまったく提供されないという問題の解決を主眼としています。残念ながら EPSS では、悪用による影響や、脆弱な資産の重要度に関するガイダンスは提供していません。そのため、単独では、リスクを鑑みた優先順位付けにあたって詳しい情報に基づいた意思決定を行うには十分とはいえません。

SSVC

Stakeholder-Specific Vulnerability Categorization (SSVC) は、カーネギーメロン大学のソフトウェア工学研究所が米国 サイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) と共同で開発した脆弱性分析手法です。 CISA によると、SSVC の中核となる手法は、脆弱性の悪用状況、安全性への影響、影響を受ける製品の普及率を調査することです。 SSVC のもう 1 つ重要な側面は、企業の優先順位付けの要件に合わせてカスタマイズ可能な決定木として設計されていることです。

CISA SSVC ガイド

最近 CISA では、同庁での SSVC の実装に基づいたガイドを発行しました。CISA SSVC の決定木では、以下の 5 つの値に目が向けられています。

- 悪用状況: この値は、分析時に得られる情報に基づいて、脆弱性の現在の悪用の状況を判定するものです。

- 技術的な影響: 技術的な影響は、CVSS の基本値の深刻度の概念に似ています。

- 自動化の可能性: 自動化の可能性は、エクスプロイトの伝播しやすさと速度を表します。

- ミッションの圧迫: ミッションの圧迫は、アプリケーションや資産が企業の機能にとってどれほど重要であるかを表します。 元の SSVC フレームワークとの重要な違いは、ミッションの圧迫は、単に影響を受けるインスタンスの数ではないということです。

- 公共福祉への影響: これは、影響を受けたシステムの侵害が人間に与える影響を反映する値です。

CISA のガイドでは、上記の 5 つの値を使用して、以下の 4 つの実行可能な決定事項のいずれかに分類することで優先順位付けを行うことを提案しています。

- 追跡: 現時点でアクションは必要のない脆弱性。 企業は、引き続き脆弱性を追跡し、新しい情報が入手できた場合に再評価します。 CISA では、標準の更新スケジュールで「追跡」に含まれる脆弱性を修正することを推奨しています。

- 追跡*: 特定の特性が含まれいる脆弱性で、特性によっては、しっかり監視して変更を検知する必要があります。 CISA では、標準の更新スケジュールで「追跡*」に含まれる脆弱性を修正することを推奨しています。

- 注意: 企業内の監督者レベルの担当者が注意を払う必要があります。 必要なアクションには、脆弱性に関する支援や情報の要求が含まれますが、社内外に通知を公開することも必要な場合もあります。 CISA では「注意」に含まれる脆弱性は、標準の更新スケジュールよりも早めに修正することを推奨しています。

- 対処: 企業内の監督者レベルとリーダーレベルの担当者が注意を払う必要があります。 必要なアクションには、脆弱性に関する支援や情報の要求、社内外への通知の公開などがあります。 通常、社内のグループは全体的な対応策を決定するために会議を開き、合意されたアクションを実施することになります。 CISA では「対処」に含まれる脆弱性をできるだけ早く修正することを推奨しています。

ここで、1 点明らかな欠点があります。「標準の更新スケジュール」という言葉がガイド内で適切に定義されていないことです。「標準の更新スケジュール」が企業にある何らかの既存の SLA を意図したものであるとすれば、SLA は通常 CVSS 評価基準に基づいており、「重大」の脆弱性と評価されたすべてのものに対しては、緊急を要する厳しいスケジュールとなることが考えられます。 その対極で、この言葉が「通常、企業がソフトウェアのパッチ適用に着手するタイミングで」という意味で使われているのであれば、優先順位があやふやになったり、パッチ適用外になる脆弱性のリストが増大したりすることにもなりかねません。

SSVC は、資産に対する影響、資産が悪用される可能性、その資産の重要性といった、すべての基本要素を網羅するよう設計されています。 さらに、SSVC は設計上カスタマイズ可能であるため、企業はニーズに合わせて決定木をきめ細かく調整できます。 このようにリスクベースの優先順位付けに便利なフレームワークとして大きく前進した SVCC ですが、それでも多くの企業はこのフレームワークの運用において大小の障壁に直面することになるでしょう。信頼性が高く正確な脅威インテリジェンスにアクセスし、アイデンティティやクラウドを含むすべての資産の文脈をよく把握し、そのうえで分析と優先順位付けを大規模に実行するシステムを開発するには、高い成熟度と多額の投資が必要です。

Tenable のリスクを考慮した優先順位付け

2018 年以来、Tenable はリスクを鑑みた優先順位付けの概念を実現する多くの機能を提供してきました。 当社の脆弱性と資産のスコアは、脆弱性の影響、悪用される可能性、資産の重要度の基本的な測定を実現するばかりでなく、お客様側での複雑なデータ追跡システムの維持を必要としない、スケーラブルな方法で実現します。 さらに、お客様の資産全体でリスクを軽減するうえで最も効果的なアクションを明確にするレポートとダッシュボードも用意しています。 Tenable One サイバーエクスポージャー管理プラットフォームに組み込まれているこれらの機能は以下のとおりです。

VPR (脆弱性優先度格付け)

Tenable の VPR は、2 つの中核コンポーネントである技術的影響と脅威に基づいて評価度を設定して、ユーザーによる脆弱性の修正の優先順位付けを支援します。 VPR は、CVSSv3 影響サブスコアを使用して、脆弱性が悪用された後の機密性、完全性、可用性に対する技術的な影響を測定します。 この技術的な影響に加味されるのが、脆弱性に対する最近のサイバー犯罪と将来の潜在的な脅威動向の両方を反映した脅威コンポーネントです。 脅威状況が変わるに連れて、脆弱性に関連するリスクも変化するため、このコンポーネントはとても重要です。企業は、増加の一途をたどる悪用実績のある脆弱性のリストに重点を置くのではなく、現時点で最も重要な脆弱性に集中できるようになります。

ACR (資産重大度の格付け)

Tenable の ACR は、資産の相対的なリスクを 1 から 10 の整数で表し、ACR 値が高いほどリスクが大きいことを示します。 ACR は、ネットワーク上の場所、インターネットへの近接性、デバイスの種類、デバイスの性能などの測定値に基づく資産のリスクを反映します。 ACR を使用することで、ビジネス機能に最も影響を与える可能性が高いデバイスの修正を優先できるようになります。

推奨されるアクション

Tenable の推奨アクション機能は、最小限のアクションでサイバーリスクの軽減に最大限の効果を発揮できるよう、ユーザーが適用できる一連の修正を特定します。 この機能では、置き換えチェーンに基づいて調査結果が集計され、一連のパッチではなく最上位のパッチが、対象の製品に適用すべきものとして表示されます。その後、集計された脆弱性リスク評価や資産重要度と照らし合わせたリスク軽減策が導き出されます。 企業はこのようなアクションを通じて、より大規模な環境でも、広範囲にわたる脆弱性や資産に対して大がかりな手動の分析を行うことなく、リスクを鑑みた優先順位を認識できるようになります。

Attack Path Analysis(攻撃経路の分析)

Tenable One の新機能である Attack Path Analysis を使用すると、脆弱性のリスクと資産の重要度を理解するという基本だけにとどまらず、インフラストラクチャ内にある攻撃経路をより詳しく把握できます。 さらに、攻撃者が特に関心を寄せる、クリティカルチェーン内に存在する脆弱性に対して、集中して優先順位付けに取り組むことができます。 このような攻撃経路は、攻撃者が実際の攻撃において企業の最重要リソースへのアクセスを高い確率で成功させる手段となるため、その修正を優先させることが極めて重要です。

結論

お客様は、お使いの Tenable 製品に応じて、このデータをさまざまな方法で活用することができます。

Tenable One

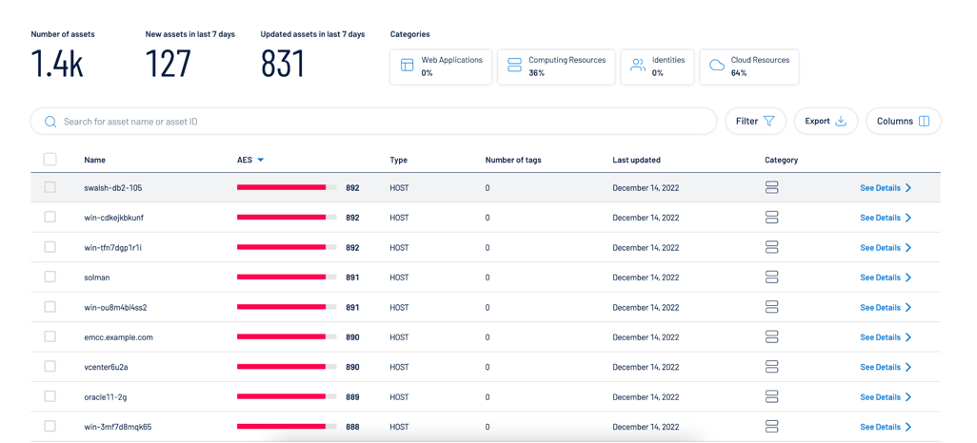

Tenable One のお客様は、Tenable.io、Tenable.cs、Tenable.ad、Attack Path Analysis を含む当社の全製品を活用して、従来からの脆弱性管理資産だけにとどまらず、ご使用の環境の全体像を把握することができます。 Tenable One の資産概要機能を使用すると、すべての資産と関連する AES (VPR とACR を組み合わせて得られる資産のエクスポージャースコア) を表示して、特定の資産のリスクスコアを作成できます(以下の例をご覧ください)。

出典:Tenable Research、2023 年 1 月

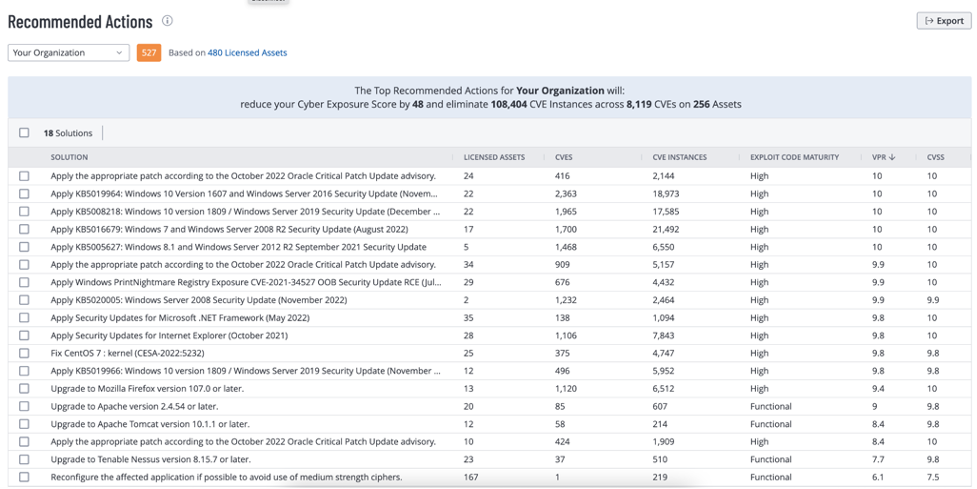

すでに説明したように、推奨アクションのページから、リスクを最大限に削減できる一連のアクションが特定できます (以下の例をご覧ください)。

出典:Tenable Research、2023 年 1 月

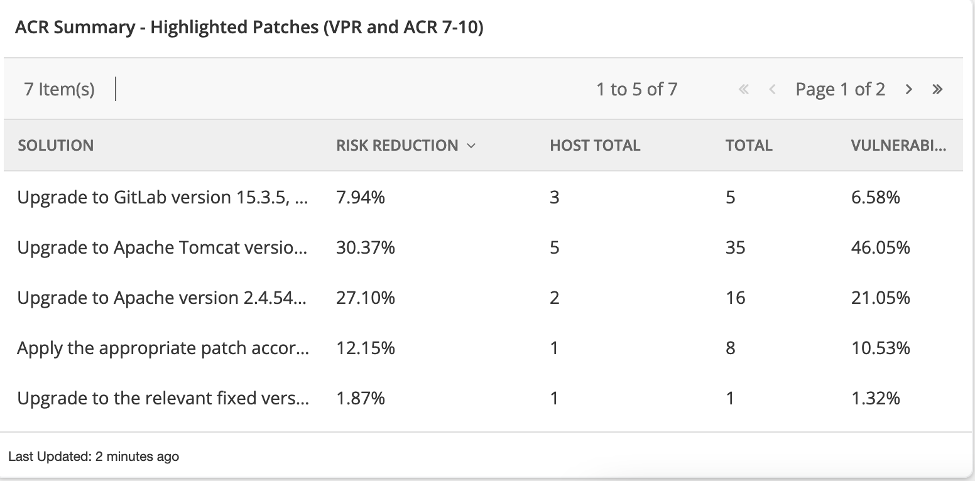

Tenable.sc には ACR サマリーダッシュボード (https://www.tenable.com/sc-dashboards/acr-summary) があります。これにはコンポーネント ACR Summary - Highlighted Patches (VPR and ACR 7-10)(VPR と ACR が 7-10 な注目パッチ) が含まれており、ここで示されるパッチは、悪用のリスクが高く、技術的な影響も大きい資産や脆弱性を対象としたもので、ハイリスクな資産を示すものでもあります。

出典:Tenable Research、2023 年 1 月

Tenable.sc および Tenable Lumin

また、Tenable.sc と Tenable Lumin では、それぞれのソリューションと推奨アクションのページから、可能な限り最も効率的な方法で最も危険なリスクを軽減するために適用可能な修正を特定できます。 これらの機能により、影響を受けるホスト数、修正される脆弱性の数、および修正される脆弱性の VPR の最高スコアを考慮したリスク低減が実現できます。

重要ポイント

サイバーエクスポージャー管理プログラムの開発においては、CVSS の評価基準よりはるかに優れた、脆弱性修正に対するリスクを鑑みたアプローチを採用する必要があります。 どの企業にも通用する単独の解決策というものはありません。 ここ数年、業界のフレームワークには着実な前進が見られましたが、克服すべきハードルはまだ多数あります。 サイバーエクスポージャー管理プログラムを開始する準備ができているお客様にも、単に現状よりもリスクを鑑みた脆弱性修正へのアプローチを採用できることを期待しているお客様にも、Tenable はスケーラブルで成熟した機能を提供するいくつかのソリューションをご用意しています。

もっと詳しく

関連記事

- Exposure Management

- Risk-based Vulnerability Management

- Security Frameworks

- Vulnerability Management