クラウドリスクのために開発された実行可能なクラウドセキュリティプラットフォーム

Know クラウドのリソースを把握

クラウド内のコンピュート、アイデンティティ、データリソースを確認して、最も重要なリソースへのアクセスについて文脈を備えた可視性を提供

Expose 危険度の高いクラウドリスクを可視化

リスクの危険度は、設定ミス、過剰な権限、脆弱性、機密データの組み合わせによって高まります。文脈を把握して優先すべきリスクを把握

Close クラウドのエクスポージャーを解決

危険度の高いエクスポージャーを最高の速度と精度で解決してクラウドリスクを削減。隙時間 5 分で実行可能

アイデンティティ、過度に寛容なアクセス権限、過剰な権限の悪用を狙う攻撃者からクラウドを保護

クラウドサービスにアクセスしているのは人間か、マシンか、サービスかを見極める

ほとんどすべてのデータ漏洩は、アイデンティティの悪用に起因します。 悪意のある攻撃者が、管理ミスのある IAM 権限を狙って機密データにアクセスするのです。 あいにく、ほぼすべてのクラウド権限は過剰に付与されているので、いつ侵害が起きてもおかしくない状態となっています。 クラウドの複雑性 (複数リソースへのアクセスを必要とする数千ものマイクロサービス、頻繁に変更される何層ものポリシーなど) は、アクセスのリスクや権限について把握することを難しくしています。

トップクラスのアナリストは、企業がクラウド戦略の重要な一部分として、権限管理と最小特権を自動化するよう推奨しています。 Tenable CIEM は、まさにそれを実現します。

データシートを読むTenable Cloud Security は 権限の可視化ばかりでなく、IAM リスクの背景まで明らかにします。多忙な DevOps 担当者にとって、リスクを軽減して業務中断を最小限にとどめるのに役立つコンテクスト情報が提供されます

クラウドアイデンティティと権限に対して、業界をリードする Tenable のセキュリティ対策を導入

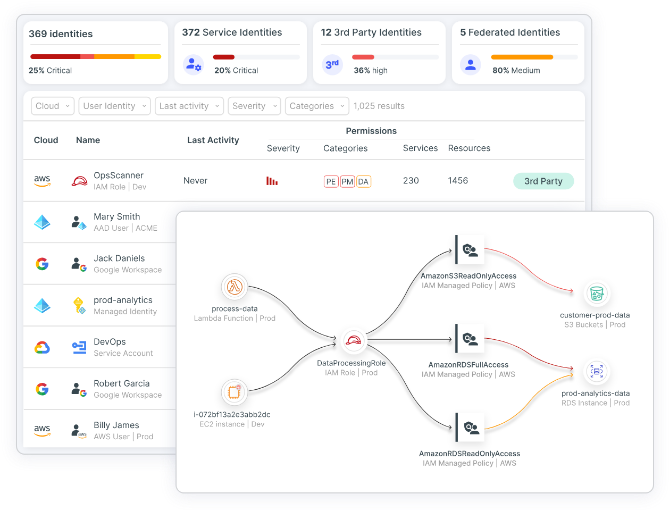

Tenable CIEM は、クラウド環境で人やサービスのアイデンティティを安全に管理するための最も包括的なソリューションを提供します。 過剰な権限付与や有害な組み合わせなどのリスクの判別と優先順位付けを正確かつ文脈に基づいた形で行える自動分析を用いることにより、すべてのアイデンティティと権限を視覚化できます。 タスクの実行に必要なアクセス権限についてのきめ細かいインサイトの収集、自動化されたワークフローを用いたリスクの修正、最小権限でのシフトレフト、疑わしい挙動の調査が可能です。

Tenable CIEM を使用すると、クラウドセキュリティについての、アイデンティティに関連した以下のような重要な質問に答えることができます。

- クラウド内のどのリソースに、誰がアクセスできるのか?

- 自組織における最も大きなリスクはどこにあるのか?

- 緩和するには何をする必要があるのか?

- クラウドでのコンプライアンスを確保するにはどうすればよいのか?

マルチクラウド資産管理とフルスタックのリスク評価

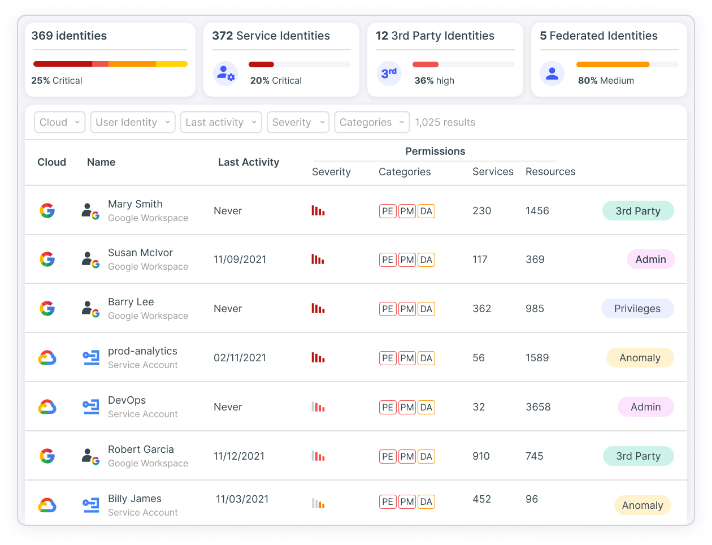

IAM、フェデレーションユーザー、サードパーティユーザーなどを含む、クラウド環境内のすべてのクラウドアイデンティティ、権限、リソース、設定の完全なインベントリを継続的に検出して視覚化します。 Tenable CIEM はアイデンティティ、ネットワーク、コンピューティング、データリソース全体にわたるクラウドプロバイダーの許可モデルを評価するフルスタック分析により、文脈がわかる形で正確な結果を出力します。 また、過剰な権限、ネットワークエクスポージャー、隠れた危険などのアイデンティティ関連のリスクについて、包括的なインサイトを得ることができます。

続きを読むニーズに合わせて自動修復をカスタマイズ

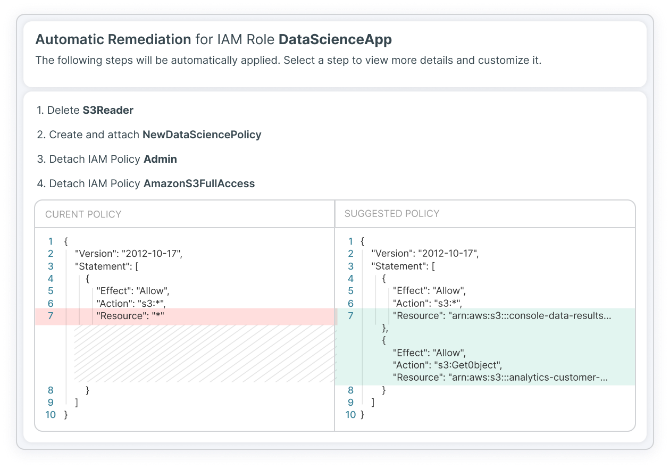

Tenable CIEM は、支援付きの自動修復ツールを通じて、リスクのある権限と不完全な設定を減らします。すばやく想定外の権限を取り除き、設定ミスを修正して、関連リスクを削減します。

- 修正のステップと自動修正のオプションを表示するウィザードを使用

- 最適化されたポリシーと設定修正を自動生成し、Jira や ServiceNow などの既存の DevOps ワークフローに挿入

- 適切なサイズの最小権限のコードスニペットを開発者に提供して、平均修復時間 (MTTR) を短縮

Just-In-Time (JIT) アクセスでセキュリティを犠牲にすることなくイノベーションを実現

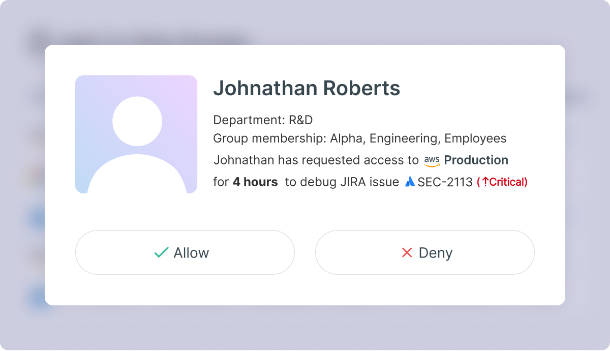

エンジニアリングチームでは、サービスのデバッグや手動デプロイなどのために、機密性の高いクラウド環境への高度な特権アクセスが必要な場合があります。しかし、広範囲にわたるアクセス権限を付与すると、必要がなくなったときにその権限を取り消さなかった場合、リスクを引き起こす可能性があります。 Tenable Just-in-Time (JIT) アクセス管理により、ビジネス上の正当な理由に基づいて開発者のアクセスを制御できます。Tenable JIT を使用すると、きめ細かい最小権限ポリシーの適用と長期にわたる権限付与の回避によって、クラウドのアタックサーフェスを最小限に抑えられます。 開発者はリクエストを迅速に送信して、承認者に通知し、一時的なアクセスを取得することができます。セッション中のアクティビティを追跡し、詳細な JIT アクセス レポートを生成して、ガバナンスを維持することもできます。

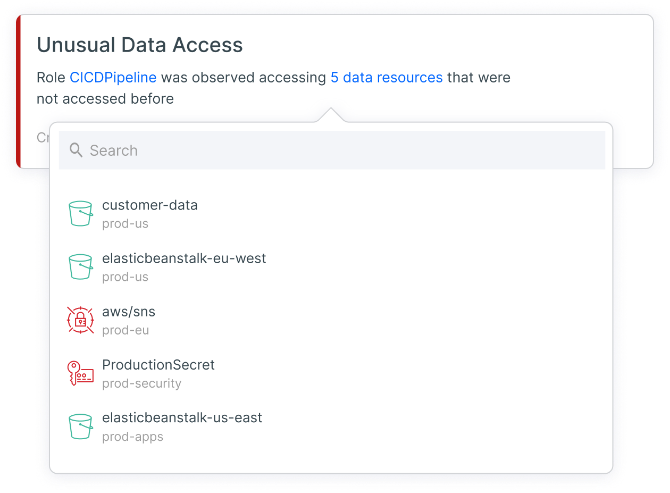

もっと詳しく脅威を調査し、異常を検出

Tenable CIEM を使用すると、挙動ベースラインに対して継続的なクラウドリスク分析を実行して、異常や不審なアクティビティを検出できます。Tenable CIEM は、データアクセス、ネットワークアクセス管理、権限管理、権限昇格などに関連する異常なアクティビティといったようなアクティビティベースの脅威を特定します。詳細なログをクエリすることで、リスクを文脈を踏まえた上で理解、表示、調査できます。SIEM (Splunk、IBM QRadar など)、チケッティングや通知システム (ServiceNow、Jira など) との統合を通じて MTTR をさらに下げることもできます。

続きを読む継続的アクセスのガバナンスとコンプライアンス

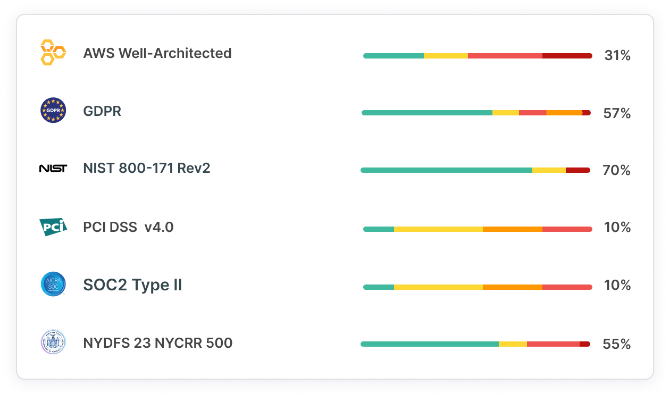

CIS、SOC2、HIPAA などのセキュリティおよびプライバシー規制では、組織でアクセスポリシーの管理や最小権限の適用のためのクラウドセキュリティ機能を持つことが求められます。 効果的な制御により、特権を付与されたクラウドアイデンティティの用いられ方に関する継続的な監査と自動的レポート作成が可能となります。 特権付与の最小化とシフトレフトを実現するには、すべての権利を完全かつ正確に把握することから始まります。Tenable CIEM は人間およびマシンのユーザーがクラウドリソースにどうアクセスするのかを分析し、実際のニーズに基づいて、修正ワークフローに統合されるアクセスポリシーを自動生成します。 また、コンプライアンス状況を継続的に検証して、詳細なレポートを簡単に作成することもできます。

もっと詳しく関連リソース

Tenable Cloud Security について詳しく見る

[Tenable Cloud Security の] 自動化機能を使用することで、面倒な手作業によるプロセスがなくなり、セキュリティ担当者が 2 ~ 3 か月かけて実施していたような作業を数分で実行できるようになりました

- Tenable Cloud Security