IaC セキュリティテストで

ランタイムのアラートノイズを削減

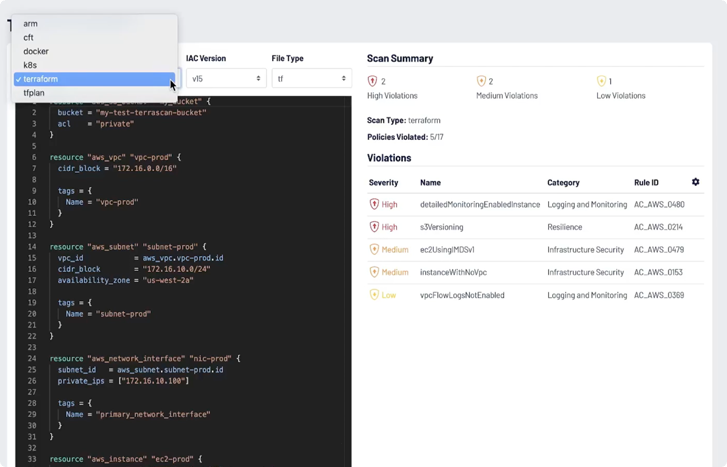

事前に設定したポリシーを活用して、あらゆる種類のインフラのコード化 (IaC) を保護

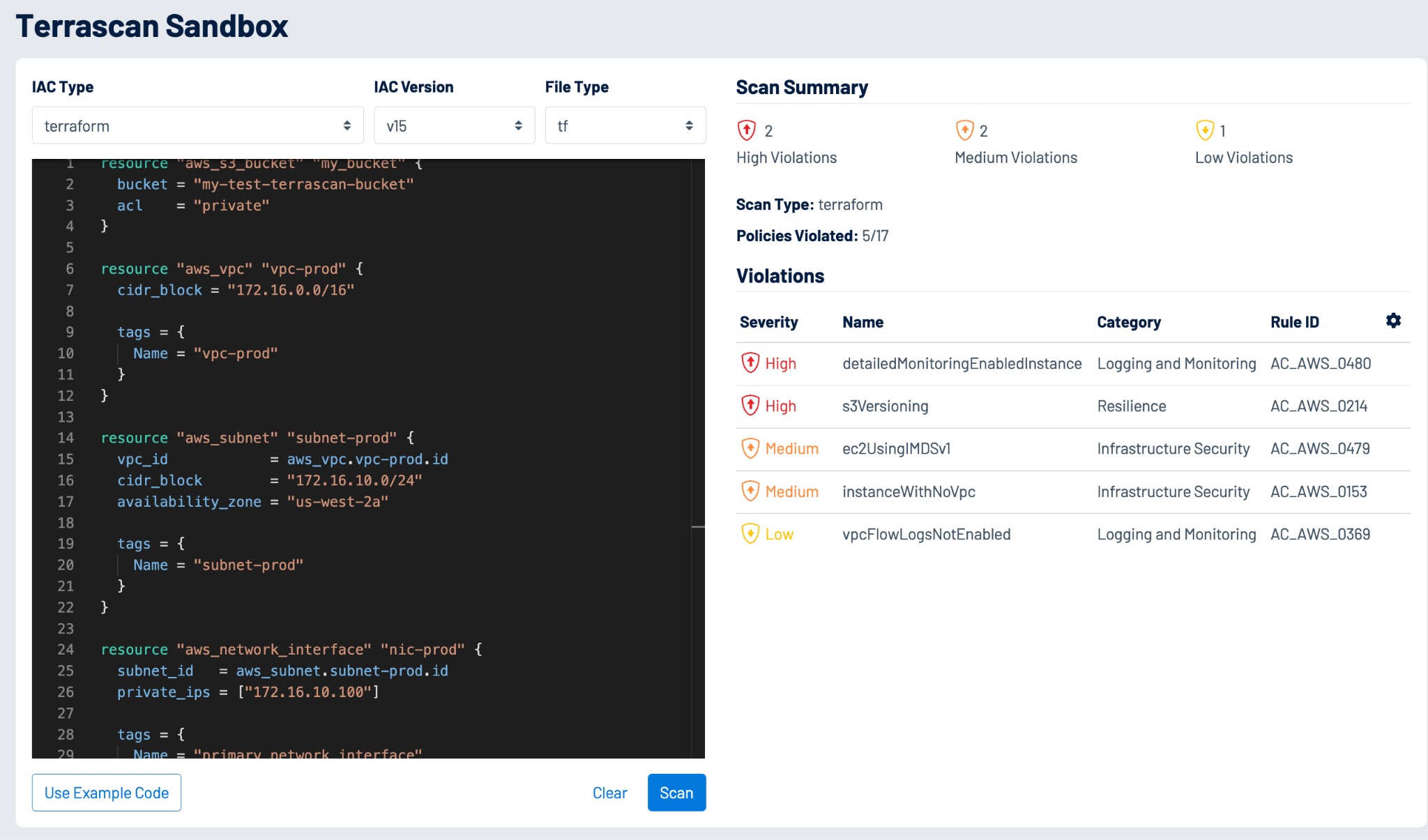

インフラのコード化 (IaC) 全体での設定ミスやセキュリティポリシー違反を検出し、本番リリース前にリスクを軽減します。

方法を見るこの 45 秒のビデオでは、Terrascan がクラウドインフラをプロビジョニングするコードをスキャンすることで、クラウドセキュリティの問題を防ぐ方法を説明しています。

ポリシー違反を根源から断つ

Terraform、Kubernetes、Helm、AWS CloudFormation などのクラウドネイティブツールを採用する際には、セキュリティのベストプラクティスとコンプライアス要件を確実に遵守することが重要です。

IaC セキュリティでシフトレフトし

リスクを軽減

クラウド IaC セキュリティを信頼できるツールに統合

リスクを最小限に抑え、クラウドの導入を拡大させるには、開発ライフサイクル全体でセキュリティとコンプライアスのポリシーを実施することが必要です。 Terrascan は、GitOps パイプラインに統合すると、GitHub、Bitbucket、GitLab などのコードリポジトリから IaC をスキャンできます。 また CI/CD フェーズでは、違反を検出してリスクの高いデプロイメントを阻止するガードレールとしても機能します。 Terrascan は Nessus に組み込まれているため、Nessus ユーザーはセキュリティ評価の範囲を広げ、デプロイメント前の IaC クラウドインフラを含めて検証することができます。

もっと詳しく開発者チームも設定を検証できる

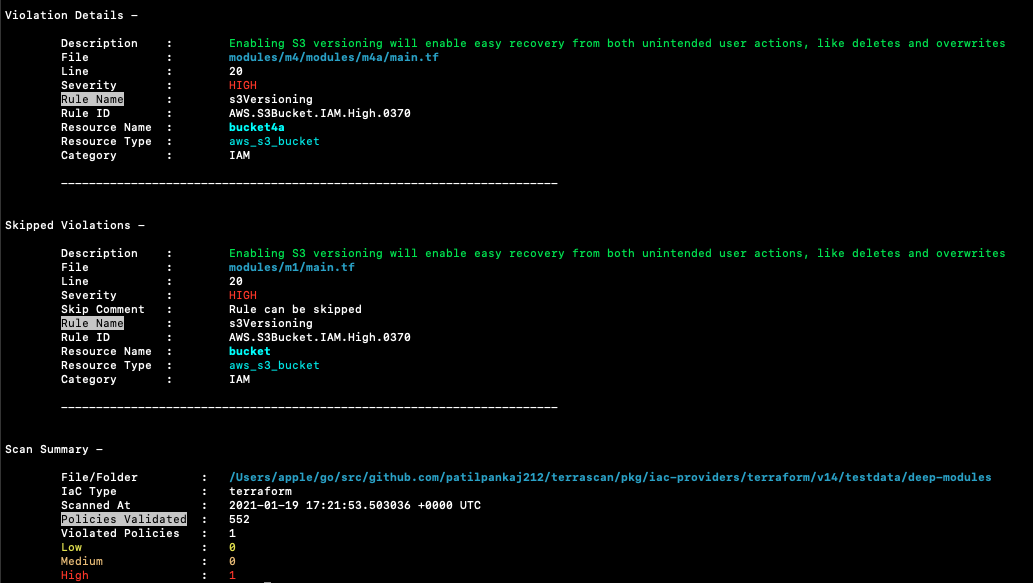

Terrascan は、IaC セキュリティテストをローカルビルドプロセスの一環として実行する手間のかからない方法を、最も簡単で安価に修正できるタイミングで開発者に提供します。 ポリシーのコード化 (PoC) は設定を強化し、設定ミスを検出するプロセスを簡単に自動化する方法を提供します。 Terrascan をワークフローに差し込むだけで、設定に一般的な問題がないかを自動検証するので、手作業で行う必要はありません。

もっと詳しくTerrascan コミュニティへの参加と貢献

Terrascan は 500 以上のポリシーを標準装備しているため、CIS ベンチマークなどの一般的なポリシー基準に照らして IaC をスキャンできます。 OPA (Open Policy Agent) エンジンの活用により、Rego クエリ言語でカスタムポリシーが簡単に作成できます。

Terrascan は GitHub のスターを 4,000 個以上獲得し、その数は今も増え続けています。クラウドインフラの安全性向上を目的としたスケーラブルで機能的なプロジェクト結成のためにクラウドセキュリティ分野の優れた人材を集結して、世界中のユーザーが Terrascan を開発してきた実績があります。 Terrascan は、Cloud Native Computing Foundation (CNCF) メンバープロジェクトとして、コミュニティとのコラボレーションで盛り上がって成長を続けています。

もっと詳しくTenable Cloud Security について詳しく見る

[Tenable Cloud Security の] 自動化機能を使用することで、面倒な手作業によるプロセスがなくなり、セキュリティ担当者が 2 ~ 3 か月かけて実施していたような作業を数分で実行できるようになりました

- Tenable Cloud Security