米国連邦環境全体でゼロトラストセキュリティソリューションを導入

連邦政府機関の IT、OT、クラウドにわたるゼロトラスト実装をサポートする Tenable One エクスポージャー管理プラットフォームが不正アクセスを抑制し、ラテラルムーブメントや権限昇格を防ぎ、ミッションクリティカルな操作を保護します。

エクスポージャー管理によるゼロトラストのサポート

Tenable One でゼロトラスト達成を加速

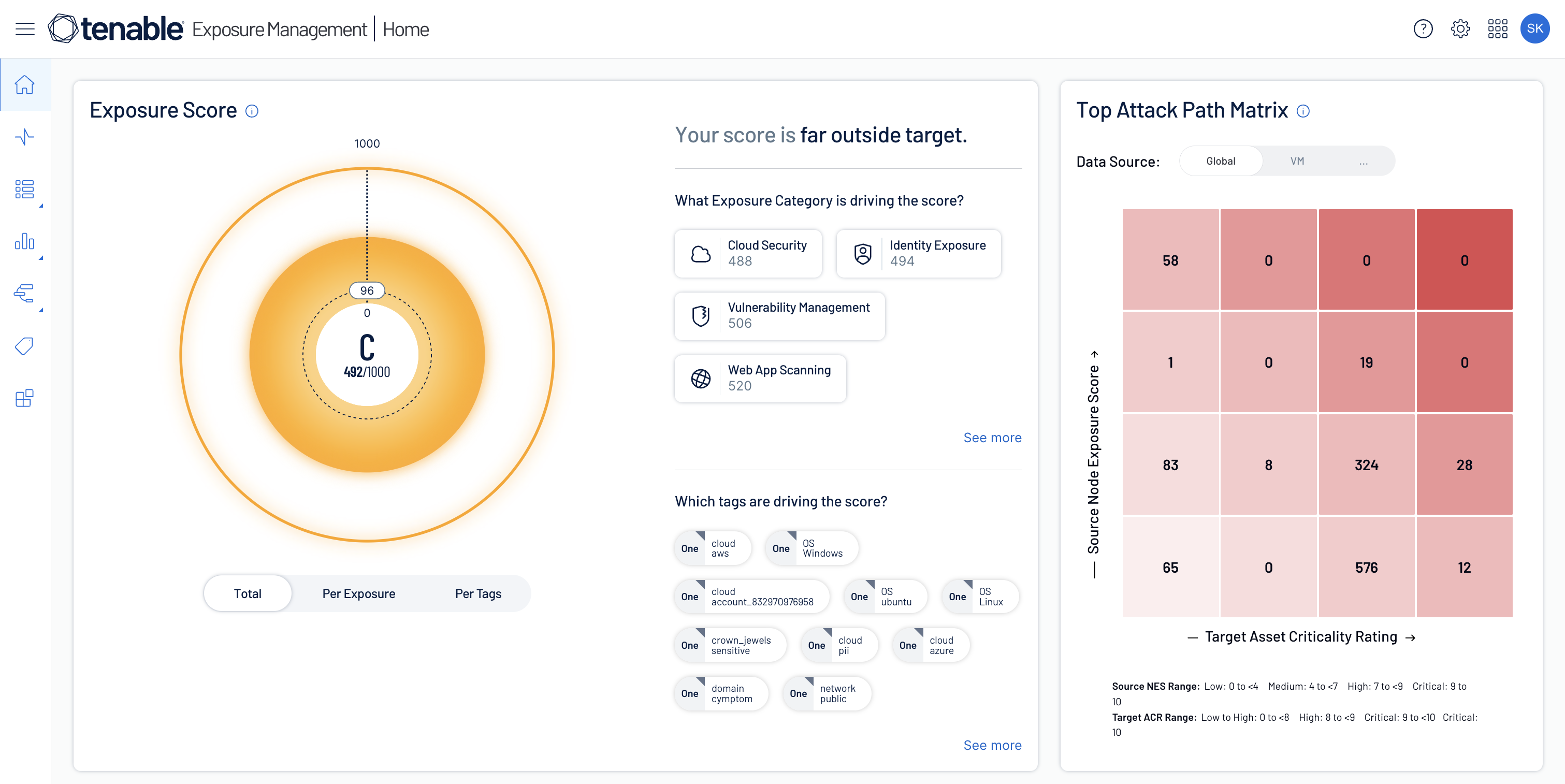

FedRAMP 認定のTenable エクスポージャー管理ソリューションが、IT、OT、クラウド全体でゼロトラストを実現します。 可視性の一元化、よりスマートな優先順位付け、攻撃経路の可視化により、アクセス制御を強化し、ラテラルムーブメントを阻止できます。

すべてのアイデンティティを検証

リスクを軽減するために、ユーザーと権限を継続的に検証します。 過剰な権限を付与されたアカウントを検出し、動作を監視し、IT、クラウド、OT 環境全体で最小限の権限とジャストインタイムのアクセスを適用します。

ウェビナーを視聴するすべてのデバイスの安全を確保

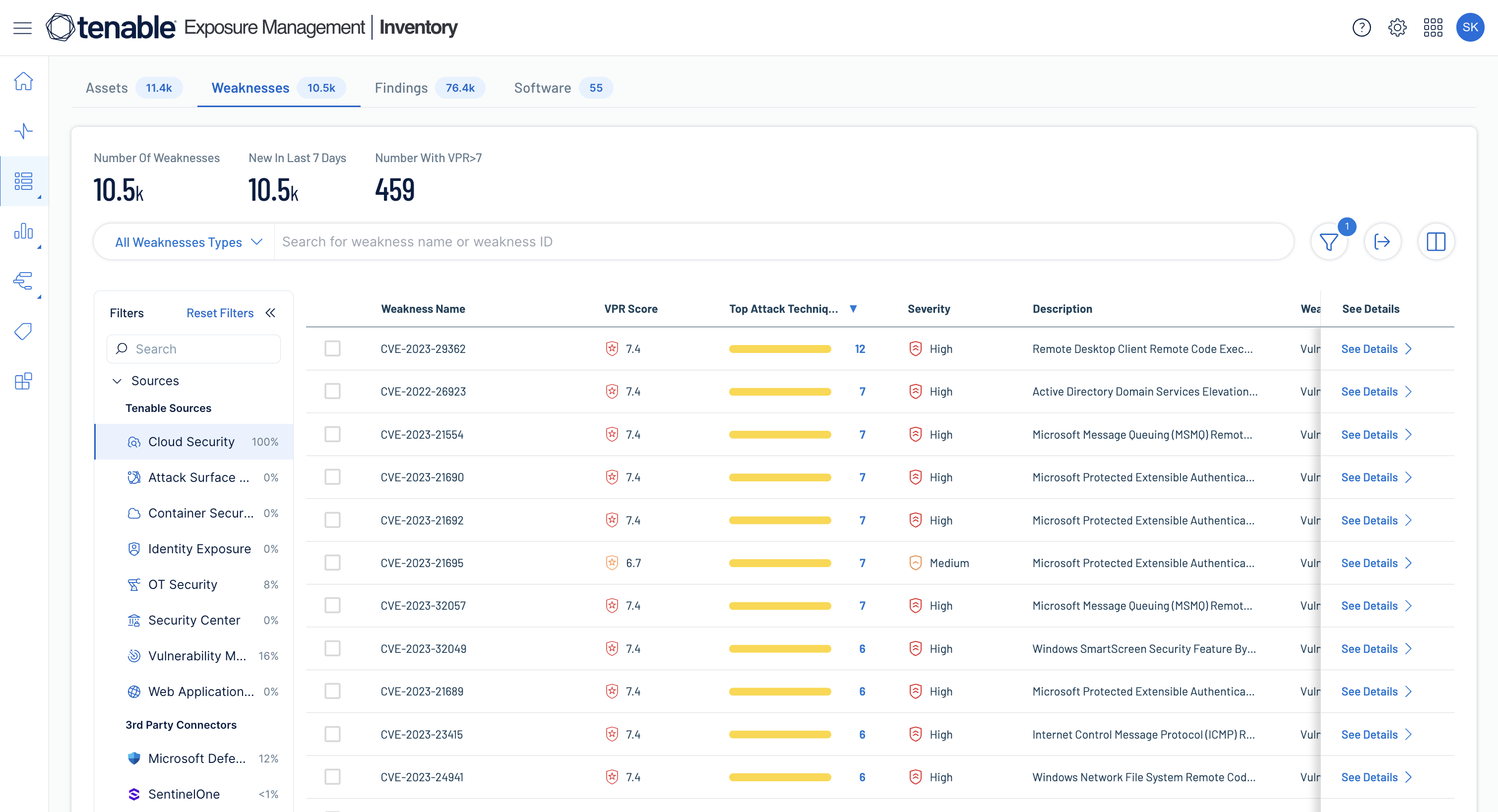

IT、OT、IoT エンドポイントを完全に可視化します。 脆弱性、設定ミス、管理外のデバイスを検出し、リスクに優先順位を付け、修正を自動化して、継続的なトラストとコンプライアンスを維持します。

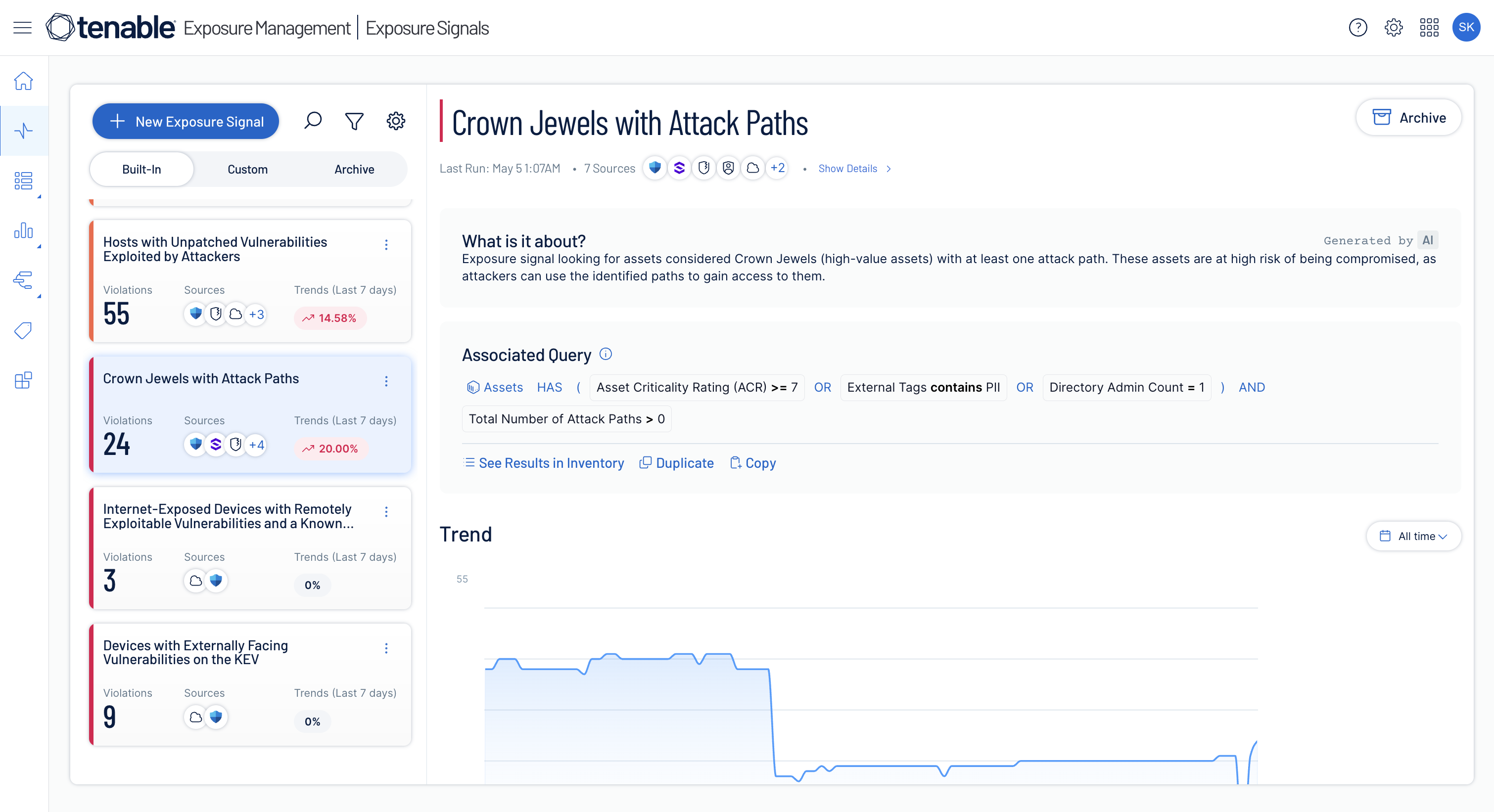

もっと詳しくラテラルムーブメントを防ぐ

悪用可能な攻撃経路をマッピングし、ネットワークをセグメント化し、横方向のトラフィックを監視します。 設定ミスを検出し、マイクロセグメンテーションを適用し、さらに SDN やオーケストレーションツールと統合してアタックサーフェスを縮小して侵害に対応します。

もっと詳しくアプリケーションとワークロードの安全を保障

ビルドからランタイムまでクラウドワークロードを保護します。 IaC、コンテナイメージ、 CI/CDパイプラインをスキャンし、ランタイムの脆弱性を監視し、セグメンテーションを実施し、修正の優先順位を決定して、ラテラルムーブメントを防ぎ、エクスポージャーを減らします。

もっと詳しく最重要データを保護

クラウドおよびハイブリッド環境全体で機密データを検出します。 危険なアクセス、設定ミス、ポリシーの逸脱を検出して最小限の権限を適用し、エクスポージャーを防いで継続的なコンプライアンスを維持します。

リスクを見て理解

ID、デバイス、クラウド、OT データを統合されたエクスポージャー分析情報に関連付けます。 攻撃経路を可視化し、異常を監視し、修正の優先順位を付けることで、すべての環境で継続的にリスクを軽減します。

セルフガイドで製品を見る関連製品

関連リソース

Tenable One を始めましょう

Tenable One はエンジニアが手作業にかける時間を 75% 削減し、本当のエンジニアリングの作業に集中することを可能にしました

- Tenable Identity Exposure

- Tenable One

- Tenable Vulnerability Management