DevOps の CI/CD ワークフローにセキュリティを統合

包括的なクラウドセキュリティチェックを既存の CICD プロセスや DevOps チームが信頼するツールに組み込み、開発者の効率を高め、コード提供段階でのセキュリティを担保します。

ソースでのリスク修正

クラウドインフラのプロビジョニング前と本番実行前に、設定ミスとコンプライアンスリスクの根本原因を簡単に特定し、コード内で検出して修正します。

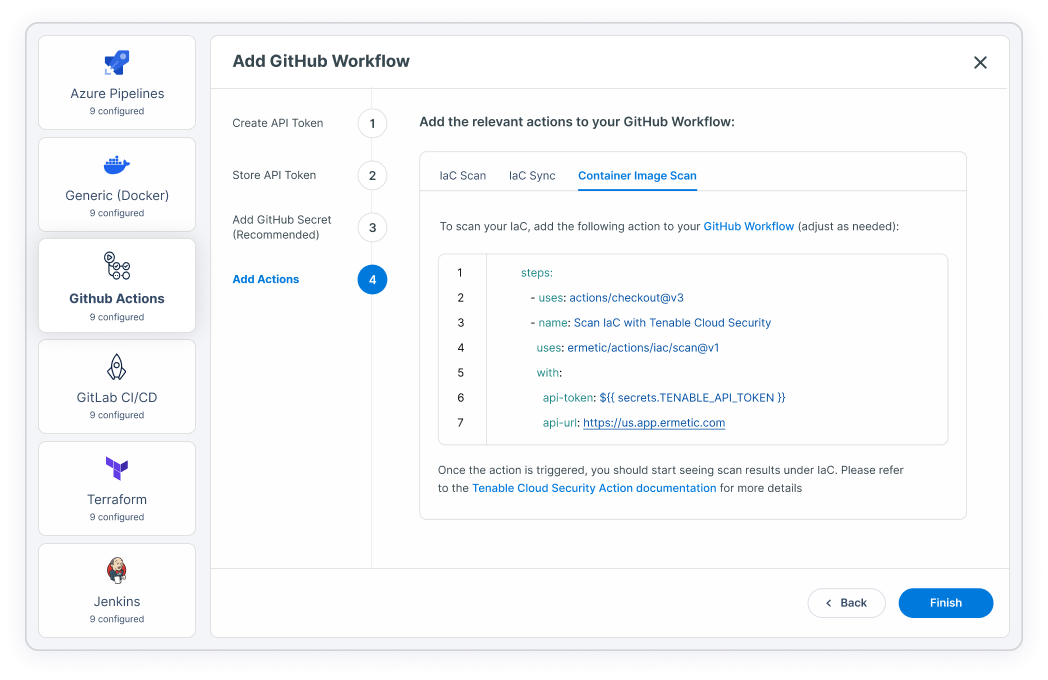

CICD パイプラインの統合

IaC スキャンとポリシーのコード化の強制

組み込みの修正

セキュリティをソフトウェア開発ライフサイクルに統合する

セキュリティとソフトウェア開発の合理化

ソフトウェア開発ライフサイクル (SDLC) の最初期の段階にセキュリティを組み込み、設定ミスがセキュリティとコンプライアンスに関わる最悪の状態へと発展することを防ぎます。 既存の ChatOps ツールや、Terraform Cloud Run Tasks、CloudFormation、Jenkins、BitBucket、CircleCI、GitHub、GitLab などとの統合を利用して、標準化されたスケーラブルな方法で IaC に設定ミス、機密情報の露出、過剰な権限がないようにします。

さらに、以下の種類の統合を対象に、クラウドソフトウェア開発のセキュリティレベルを均一に維持することができます。

- チケッティング

- メッセージ

- SIEM

- ウェブフック経由のサードパーティ

- DSPM

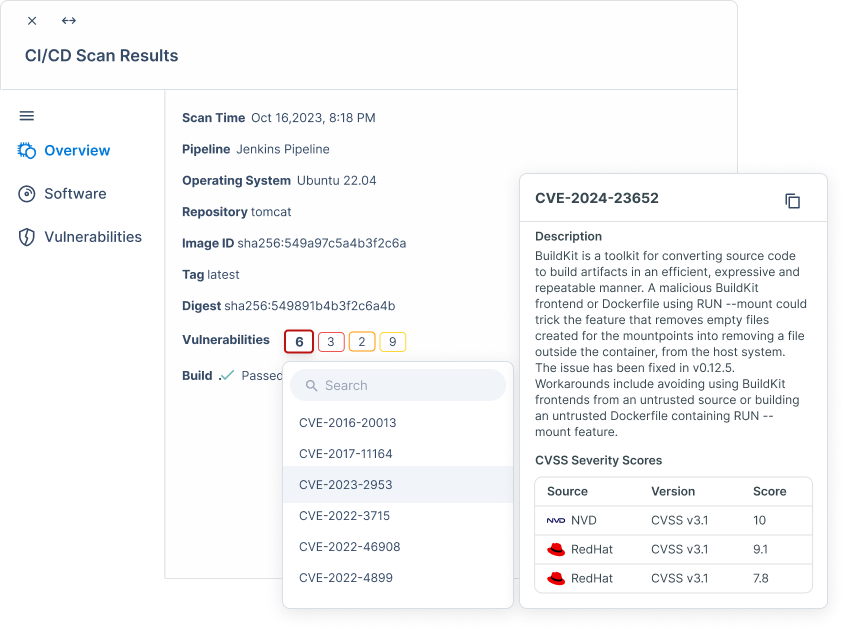

すべての段階でコンテナイメージをスキャン

パブリックコンテナイメージの検証と修正を構築前に行い、チェック項目をローカルのビルドプロセスの一部として自動化します。 レジストリにチェックインされるコンテナアーティファクトのリスクを評価して優先順位付けし、CICD パイプラインで修正を自動化します。 期限切れの OS イメージ、OS レベルの脆弱性、ポリシー違反、露出したポートなどのリスクを、アタックサーフェス全体の文脈と照らし合わせて監視します。

もっと詳しくTenable Cloud Security でセキュリティを開発パイプラインに統合

Tenable Cloud Security について詳しく見る

[Tenable Cloud Security の] 自動化機能を使用することで、面倒な手作業によるプロセスがなくなり、セキュリティ担当者が 2 ~ 3 か月かけて実施していたような作業を数分で実行できるようになりました

- Tenable Cloud Security