Tenable ブログ

ブログ通知を受信するCVE-2020-0796: Microsoft Server Message Block SMBv3 におけるワーム可能なリモートコード実行の脆弱性(ADV200005)

マイクロソフト、EternalDarkness と呼ばれる Microsoft Server Message Block 3.1.1(SMBv3)のパッチが適用されていない「ワーム可能な」リモートコード実行(RCE)の深刻度が「緊急」の脆弱性を公開

更新 2020年3月13日: 脆弱なシステムでクラッシュを引き起こす可能性のあるエクスプロイトスクリプトが公開されたため「概念実証」セクションが更新されました。

更新 2020年3月12日: 「分析」、「概念実証」、「解決策」、および「影響を受けるシステム」のセクションが更新されました。マイクロソフトは、CVE-2020-0796に関する公式アドバイザリをリリースしました。これには、この脆弱性に対処するセキュリティパッチが含まれています。

背景

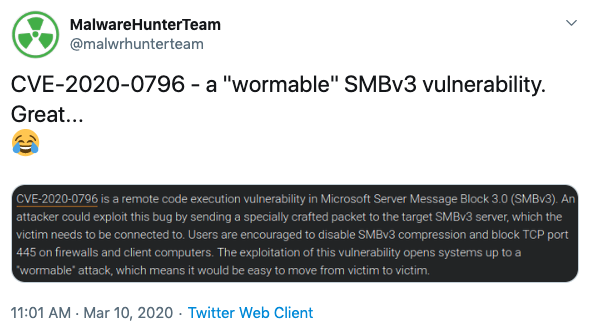

3月10日、マイクロソフトは Microsoft Server Message Block 3.1.1(SMBv3)の「緊急」のリモートコード実行の脆弱性に関するセキュリティアドバイザリ ADV200005 を公開しました。この脆弱性に関する詳細は、別のセキュリティベンダーによる3月のマイクロソフト月例更新プログラムに関するブログで誤って公開されました。ブログ記事の公開直後に、ベンダーはこの脆弱性に対する言及を削除しましたが、開示された脆弱性はセキュリティ研究者らの注目を集めました。

マイクロソフトは最終的にこの脆弱性を公に認め、この脆弱性に対するセキュリティアドバイザリを公開しました。

Microsoft is aware of a RCE vulnerability in the way that the SMBv3 protocol handles certain requests. If you wish to be notified when updates for this vulnerability are available, please follow the guidance in the advisory linked here: https://t.co/x5Z658xQ6t

— Security Response (@msftsecresponse) March 10, 2020

分析

マイクロソフトは、ADV200005に記載されたこの脆弱性に CVE 識別子を割り当てていませんが、 この脆弱性の偶発的な開示では、この脆弱性が CVE-2020-0796であることが特定されています。これは、3月12日にマイクロソフトが公開した定例外の更新プログラムで確認されました。

マイクロソフトによると、脆弱性は SMBv3 が特定のリクエストを処理する方法に不備があるために存在します。SMBv3 サーバーの場合、認証されていない攻撃者は、特殊な細工を施したパケットを脆弱な SMBv3 サーバーに送信することにより、この脆弱性を悪用することができます。SMBv3 クライアントの場合、攻撃者は悪意を持って構成した SMBv3 サーバーに接続するようユーザーを誘導する必要があります。

この脆弱性の悪用に成功すると、攻撃者は SMB サーバーと SMB クライアントの両方で任意のコードを実行できます。

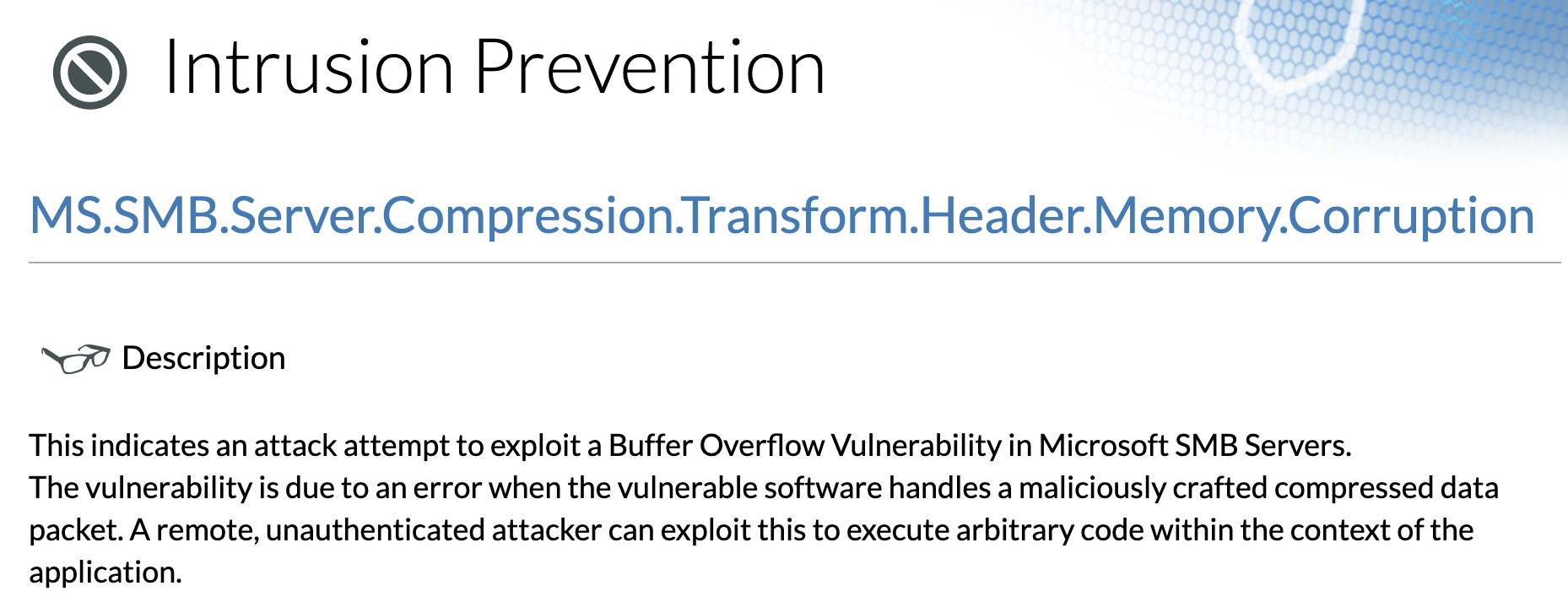

FortiGuard Labs によりリリースされた侵入防止システム(IPS)ルールに基づくと、この脆弱性は、圧縮データパケットの処理におけるエラーが原因で発生するバッファオーバーフローの脆弱性に起因すると考えられます。

画像出典: Fortiguard Labs Threat Encyclopedia

この最新の脆弱性は、WannaCry ランサムウェア攻撃の一部として使用された Microsoft SMBv1 のリモートでコードが実行される脆弱性である CVE-2017-0144をはじめとする EternalBlue を思い出させます。これは適切な比較であり、研究者らはこの脆弱性を EternalDarkness と呼んでいます。現時点ではこの新しい脆弱性について公開されている情報はほとんどなく、実行可能なエクスプロイトコードを生成するために必要な時間や労力は不明です。

it's okay the official Gossi name is EternalDarkness which doesn't sound super weird at all

— Kevin Beaumont (@GossiTheDog) March 10, 2020

概念実証

このブログ記事が公開された時点では、概念実証(PoC)は公開されていませんでしたが、以来、数人の研究者らが CVE-2020-0796を悪用する PoC コードを公開し、サービス拒否条件とローカル環境下での権限昇格を実証しています。

WannaCry によるランサムウェア攻撃を阻止したことで名を知られた Kryptos Logic のセキュリティー研究者である Marcus Hutchins 氏は、CVE-2020-0796を悪用して死のブルースクリーンを引き起こすサービス拒否を実証する PoC を作成しました。

Our Telltale research team will be sharing new insights into CVE-2020-0796 soon. Until then, here is a quick DoS PoC our researcher @MalwareTechBlog created. The #SMB bug appears trivial to identify, even without the presence of a patch to analyze. https://t.co/7opHftyDh0 @2sec4u pic.twitter.com/0H7FYIxvne

— Kryptos Logic (@kryptoslogic) March 12, 2020

ソフォスラボの研究者は、CVE-2020-0796 を悪用し、侵害されたシステムで権限を昇格する概念実証コードを公開しました。

As a MAPP member we were restricted from sharing what we knew about the bug until Microsoft released its update this morning for CVE-2020-0796. Our Offensive Research team did manage to develop a proof-of-concept exploit for one way to exploit the bughttps://t.co/Yb6O7jhAHi

— SophosLabs (@SophosLabs) March 12, 2020

3月13日に、脆弱なシステムで BSoD をトリガーさせる PoC エクスプロイトスクリプトが GitHub に公開されました。リポジトリ内の README ファイルには、「今後、これを利用して RCE エクスプロイトを開発できる可能性がある」と記載されています。

ソリューション

次のバージョンの Microsoft Windows および Windows Server が影響を受けます。

| 製品 | バージョン |

|---|---|

| Windows Server | Version 1903 (Server Core Installation) |

| Windows Server | Version 1909 (Server Core Installation) |

| Windows 10 | Version 1903 for 32-bit Systems |

| Windows 10 | Version 1903 for ARM64-based Systems |

| Windows 10 | Version 1903 for x64-based Systems |

| Windows 10 | Version 1909 for 32-bit Systems |

| Windows 10 | Version 1909 for ARM64-based Systems |

| Windows 10 | Version 1909 for x64-based Systems |

3月12日に、マイクロソフトはこの脆弱性に対処するパッチをリリースしました。 早急にこれらのパッチを適用することを推薦します。

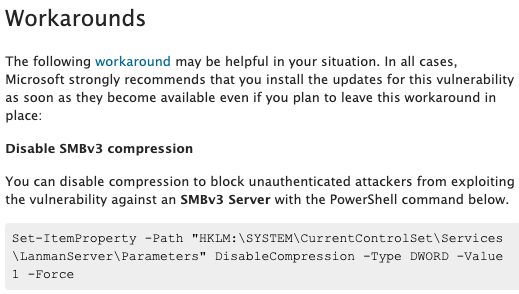

マイクロソフトは、3月11日に最初のアドバイザリの一部として緩和策を提供しています。この緩和策では、PowerShell コマンドを入力することで、SMBv3サーバーの圧縮を無効にする方法が示されています。

マイクロソフトは、圧縮を無効にすることに加えて、境界ファイアウォールの TCP ポート445で受信および送信するトラフィックをブロックすることを推薦しています。コンピュータ緊急対応チーム/調整センター (CERT/CC) は、インターネットからの SMB 接続で「企業 LAN への着信接続が許可されていない」ことを確認することも推奨しています。

これらの緩和策は SMBv3 サーバーの悪用を防ぎますが、SMBv3 クライアントはパッチが適用されるまで脆弱なままであることに注意することが重要です。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

- CVE-2020-0796に対するマイクロソフトセキュリティアドバイザリ

- ADV200005: SMBv3におけるリモートコード実行の脆弱性に関するマイクロソフトセキュリティアドバイザリ

- コンピュータ緊急対応チーム/調整センター (CERT/CC) 脆弱性ノート、VU#872016

- Microsoft KB Article KB4551762

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

関連記事

- Vulnerability Management