Tenable ブログ

ブログ通知を受信する「VPR」とは何か。「CVSS」とはどう違うのか。

このブログシリーズでは、さまざまな観点からVPR(脆弱性の優先度評価)について詳しく説明します。パート1では、VPR の際立った特徴に焦点を当て、CVSS(Common Vulnerability Scoring System)よりも、緩和策の優先度設定に適していることを説明します。

VPR とは

Tenable の予測に基づいた優先度設定による VPR(脆弱性優先度評価)は、技術的影響と脅威に基づいて脆弱性の深刻度レベル(緊急、高、中、低)を決定し、優先度を設定することにより、修復の効率と効果を改善します。

「技術的影響」とは、脆弱性が悪用された場合に発生する機密性、完全性、可用性への影響で、CVSSv3 の影響のサブスコアと同等です。「脅威」は、脆弱性に対する最近および今後の脅威活動の可能性を反映しています。公開された概念実証(PoC)研究、 ソーシャルメディアでの悪用の報告、エクスプロイトキットおよびフレームワークでのエクスプロイトコードのリリース、ダークウェブでの悪用に関するコメント、ハッカーフォーラム、マルウェアハッシュの悪用の確認などが VPR に影響を与えます。このような脅威に関するインテリジェンスは、組織に最大のリスクをもたらす脆弱性に優先順位を付けるうえで重要です。

VPRは 脆弱性の優先度設定ために設計されています

CVSS フレームワークでは、脆弱性の優先度を設定することができないため、脆弱性を効果的かつ効率的に緩和することができない、と長年批判されてきました。これは主に、CVSS は脆弱性がもたらすリスクではなく、技術的な深刻度を測定するために設計されているためです。カーネギーメロン大学は、レポート [CMU2019] で次のように指摘しています。

Common Vulnerability Scoring System(CVSS)は、技術的な深刻度を測定するように設計されているにもかかわらず、脆弱性の優先順位付けとリスク評価に広く利用されている。

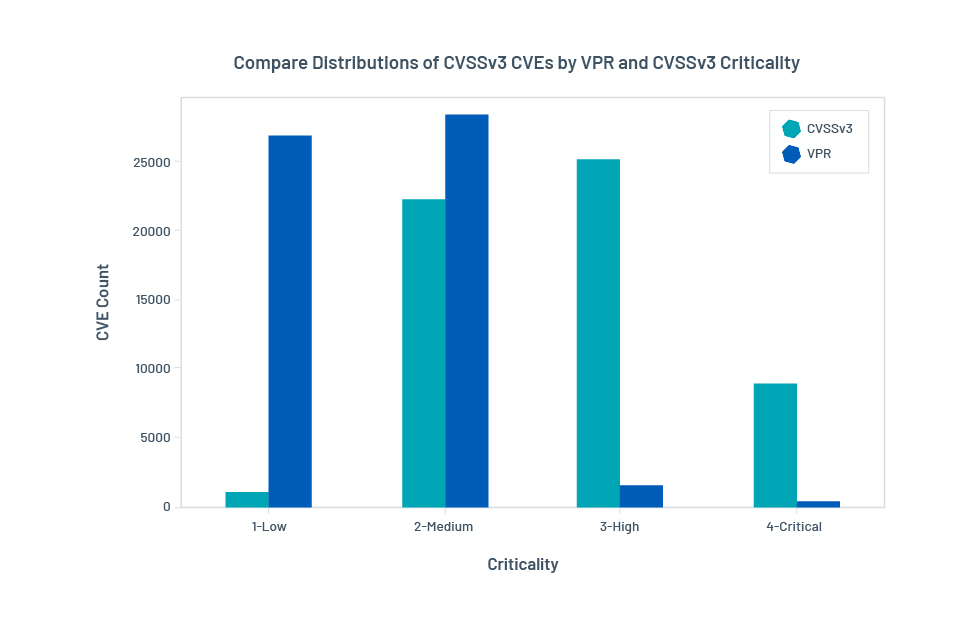

脆弱性の修復に CVSS が使用される場合に、よく批判される問題の1つは脆弱性の大半が「高」および「緊急」であることです。本ブログ記事の執筆時点では、9.0以上と評価された脆弱性が CVSSv2 では16,000件以上あり、すべての脆弱性の13%を占めています。この問題は、CVSS の主要な最新バージョンである CVSSv3 で改善されていません。2015年6月のリリース以降、CVSSv3 によって60,000件以上の脆弱性が評価されています。CVSSv3 で9.0以上と評価された脆弱性は約9,400件で、すべての CVSSv3 の脆弱性の16%を占めています。脆弱性の大半が「緊急」と評価されている場合、優先度の設定が困難になります。

図 1. CVSSv3 と VPR に基づく脆弱性の深刻度評価分布の比較

VPR は、脅威情報を組み込むことにより、このような問題を回避するように設計されています。上のグラフは、VPR と CVSSv3 に基づく脆弱性の分布を比較しています。脅威は動的な性質をもつため、VPR における「緊急」の脆弱性の数は毎日わずかに変動します。平均的に、VPR は一日あたり約700件の脆弱性を「緊急」と評価し、「高」と評価されるのは5,000件未満です。これらの件数は、それぞれ全脆弱性の1%未満と4%未満です。「緊急」レベルの脆弱性が少ないため、セキュリティチームはより効率的に脆弱性を修正できます。

VPR では、リスクの高い脆弱性を何件検出できるか、など VPR の有効性に関する質問があると思います。本ブログでは、VPR と CVSSv3 の有効性を比較していきますが、まずは、VPR の生成方法について説明します。

VPR のしくみ

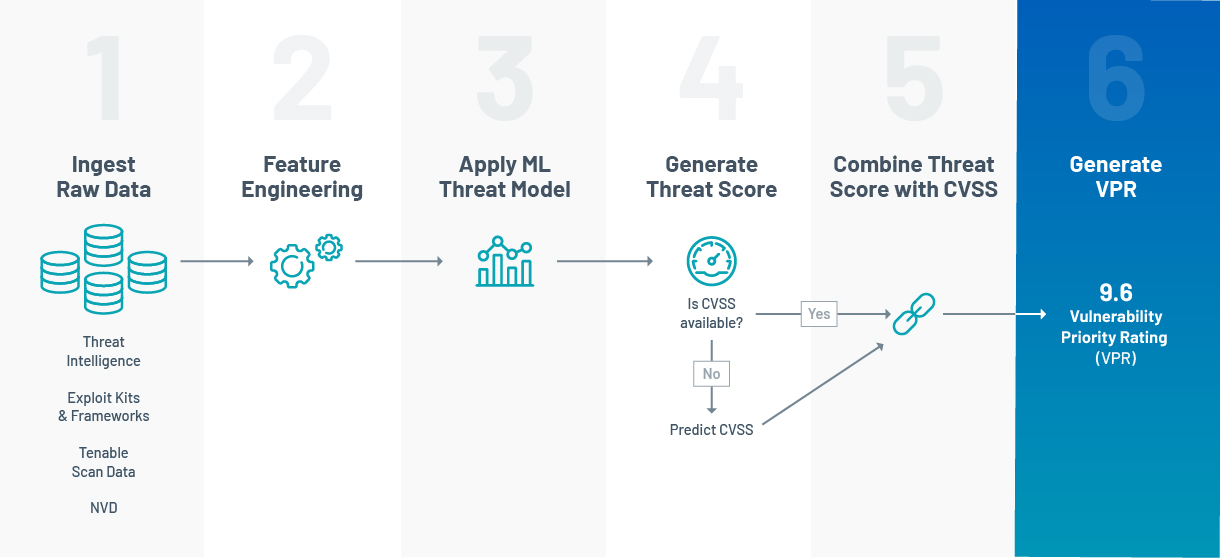

VPR の中心となるのは、脅威を予測するために連携して動作する機械学習モデルで、最新の入手可能なデータに基づき脆弱性に対する短期的な脅威のレベルが適切に特定され、脅威が予測されます。そのために、さまざまなフィードから過去のデータが VPR モデルに提供され トレーニングされます。

- 脅威インテリジェンスフィードは、侵害の指標(IoC)の報告、ダークウェブでのエクスプロイトのコメント、ソーシャルメディアまたはコードリポジトリでのエクスプロイトの報告など脆弱性に関連するエクスプロイトおよび攻撃に関する情報を提供し、悪用されている可能性のある脆弱性とアクティブな攻撃に利用されている脆弱性に関する情報を VPR に提供します。

- エクスプロイトリポジトリ/キットは、エクスプロイトコードの成熟度に関する情報を提供します。脅威のレベルはエクスプロイトの成熟度(PoC(概念実証コード)から兵器化まで)応じて異なります。

- 脆弱性リポジトリとセキュリティアドバイザリは、脅威と相関する可能性のある独自の脆弱性の特性を提供します。

この生データは毎日 VPR パイプラインに送られます。VPR スコア(以下の例では9.6)は、各脆弱性の予測された脅威と影響(CVSSv3 の影響スコアから取得)を組み合わせることによって生成されます。 図2は、このプロセスを示しています。

図 2. VPR パイプライン

脆弱性の修復における VPR と CVSS の比較

比較分析では、VPR を利用する修復戦略が CVSS を利用する修復戦略よりも有効性が高いことが明らかになっています。

VPR は悪用されている脆弱性を優先する

新たな脅威に対してプロアクティブな姿勢をとることにより、セキュリティチームは攻撃対象領域を強化することができます。ネットワークを頻繁にスキャンし、修復ウィンドウで CVSS で「緊急」として分類されたすべての脆弱性にパッチを適用し、プロアクティブにネットワークを強化することもできますが、「緊急」カテゴリに分類される脆弱性の数は非常に多いため、通常、このような対策を実行することは困難です。

VPR は、短期的に脅威アクターにより攻撃の標的になる可能性が高い脆弱性を優先し、リスクが低いと考えられる脆弱性を除外するように設計されています。これは VPR の予測的な性質により可能になります。VPR は、一般的に脆弱性に対する脅威は、通常、同様の脆弱性に対する以前の脅威のパターンと同じパターンで進化するというシンプルなルールに基づいて予測されます。

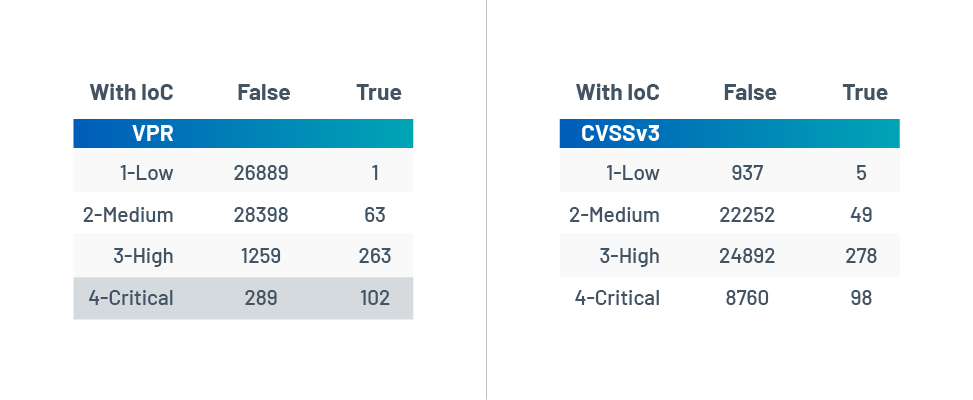

次の表は、VPR を使用して設計された修復戦略が、はるかに高い効率ですべての CVSS「緊急」レベルの脆弱性を修正するのと同レベルの有効性を達成できることを示しています。ここでは、CVSSv3 に対して VPR をベンチマークするために、28日後に IoC をもつ脆弱性を特定する機能を使用しました。IoC は、悪用の強力な証拠と見なされ、これには、マルウェアのハッシュ、IP アドレス、URL などが含まれます。IoC は、ReversingLabs や VirusTotal などの商用データプロバイダから取得されます。

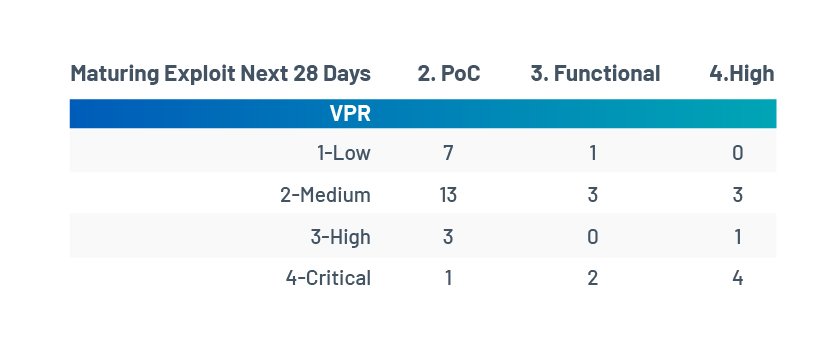

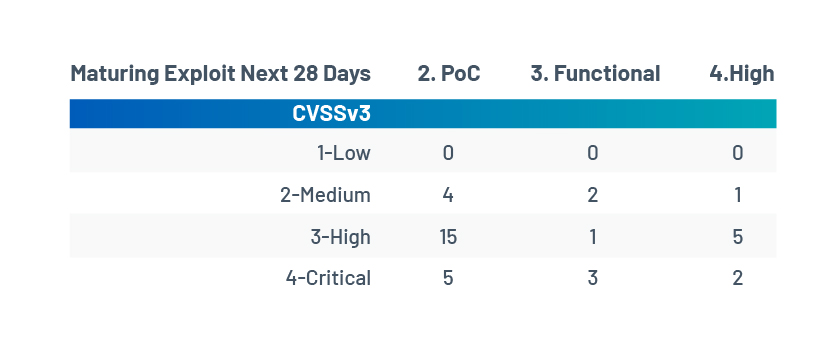

表 1. 28日後に IoC が確認された脆弱性の数(VPR(左)と CVSSv3(右))

False - VPR が計算されてから28日後に IoC が検出されていない

True - VPR が計算されてから28日後に IoC が検出された

上の表は、VPR(左)とCVSSv3(右)のパフォーマンスを比較し、28日後に脅威となる脆弱性を予測しています。この例で使用されている VPR スコアは2020年1月のものであり、脆弱性の IoC は VPR が生成された28日間後に収集されました。VPR の「高」および「緊急」は、CVSSv3 と同様に検出された IoC をもつ脆弱性を特定します。つまり、どちらも、4週間後に実際に検出される IoC をもつ同様の数の脆弱性を特定します。VPR では「高」および「緊急」は428件のうち365件、CVSS では「高」および「緊急」は376件でした。

ただし、VPR は CVSSv3 よりもはるかに効率的に、28日後に IoC が検出される脆弱性を予測します。比較すると、VPR の「緊急」は26%、VPR の「高」は17%ですが、CVSSv3 の「緊急」と「高」は合わせて1%です。VPR スコアの上位1,500件の脆弱性を修正することは、CVSSv3スコアの上位33,000件の脆弱性を修正することと同じくらい効果的です。

VPR は既知のエクスプロイトコードのある脆弱性を優先します

非常に成熟したエクスプロイトコードが公開されている場合、サイバー攻撃でその脆弱性が悪用される可能性が高くなります。そのため、VPR では、公開されているエクスプロイトコードのある脆弱性の修復を優先します。この分析で使用されるエクスプロイトコードの成熟度の分類は、CVSS の規則に従っています。つまり、成熟度が高いということは、機能的で自律的なエクスプロイトコードが存在することを意味します。「機能的」はエクスプロイトコードが武器化されていることを意味し、「PoC」は理論的なエクスプロイトコードが公開されていることを意味します。詳しくは、CVSSv3 specs [CVSSv3] を参照してください。エクスプロイトコードは、Metasploit、Core Impact、Exploit DB、D2 Elliot、Packet Storm などの複数のリポジトリやエクスプロイトキットから取得しています。

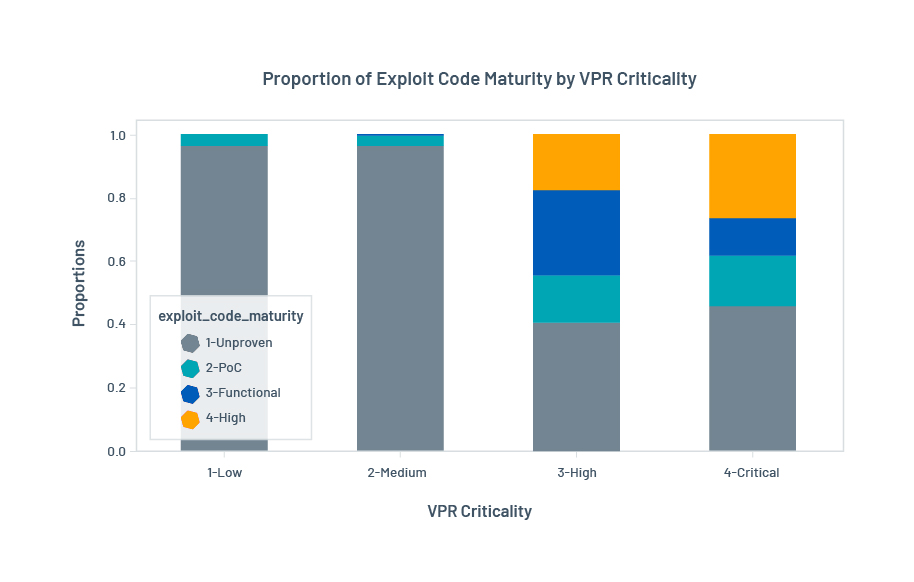

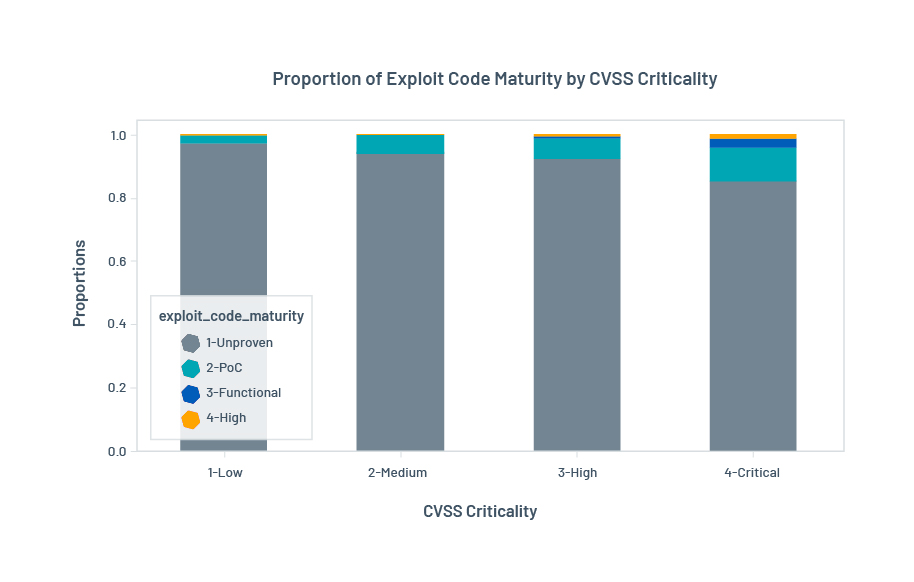

図3は、VPR および CVSSv3 で利用可能な既知のエクスプロイトコードをもつ脆弱性の割合を比較しています。VPR の「緊急」の脆弱性の半分以上(54%)は、公開されたエクスプロイトコード(「機能的」、「PoC」)を持っていますが、CVSS の「緊急」の脆弱性では公開されたエクスプロイトコードを持つのは15%です。これは、VPR を使用して脆弱性に優先順位を付けると、Web上のエクスプロイトコードで脆弱性が悪用されるリスクが軽減されることを示しています。

図 3. VPR(上)と CVSSv3(下)のエクスプロイトコードの成熟度によって分類された深刻度ごとの脆弱性の割合

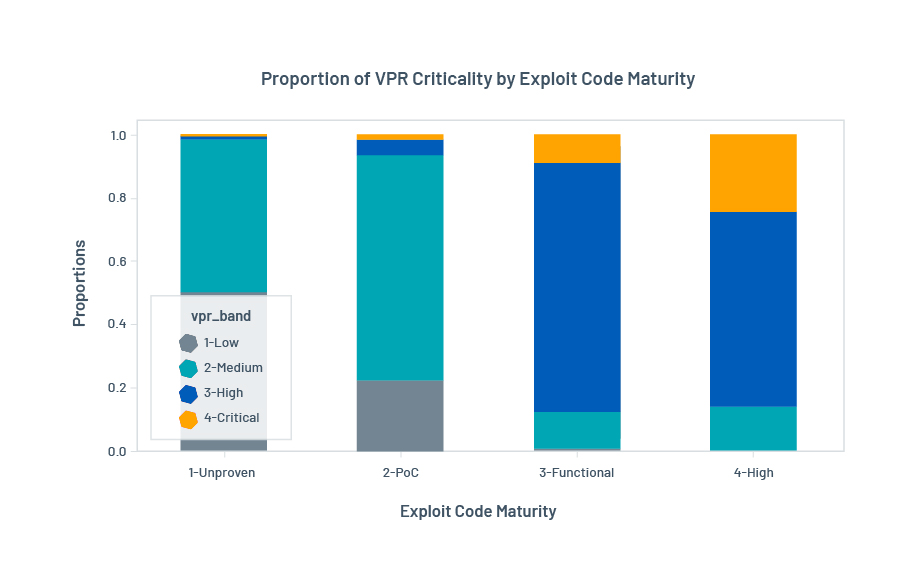

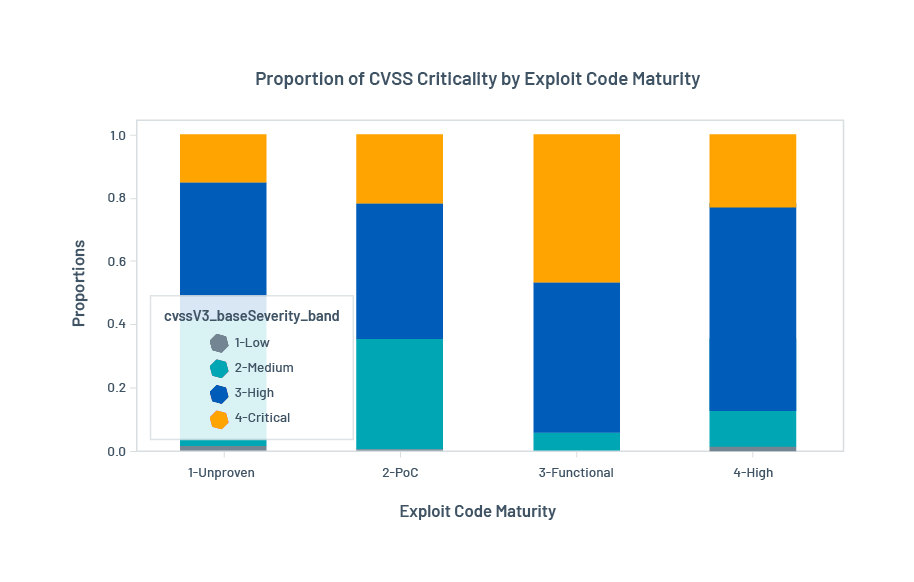

エクスプロイトコードが存在する「高」および「機能的」レベルの成熟性をもつ脆弱性のうち、VPR が検出する割合はどれくらいでしょうか?言い換えれば、VPR は、非常に成熟したエクスプロイトコードをもつ脆弱性をどの程度検出できるのでしょうか?図4は、エクスプロイトコードのすべての成熟度レベルにおける、VPR と CVSS の深刻度の割合を比較しています。

- エクスプロイトコードの成熟度が高い(「高」および「機能的」)脆弱性は、主に VPR の「緊急」および「高」レベルの脆弱性として検出されています。これは CVSS でも同様ですが、CVSSv3 で多数の CVE が「緊急」および「高」と評価されていることを考慮すると、VPR は既知のエクスプロイトコードをもつ脆弱性を優先するのにより効果的です。

- VPR の深刻度の分布は、成熟度が低い(「PoC」、「実証されていない」)場合よりも成熟度が高い(「高」、「機能的」)場合に大きく異なります。PoC エクスプロイトコードが公開されているほとんどの脆弱性は、VPR では「中」と評価されます。また、VPR では、エクスプロイトコードが実証されていない場合は、脆弱性を「低」と評価します。一方、CVSSv3 は、すべてのエクスプロイトコードの成熟度レベルにわたってより均等に分散しています。これは、VPR の「高」および「緊急」が、CVSS の「高」および「緊急」よりも、エクスプロイトコードの成熟度「高」および「機能的」と強く相関していることを示しています。

図 4. 脆弱性の深刻度レベルごとに分類された、各エクスプロイトコードの成熟度レベルの脆弱性の割合:VPR (上)、CVSSv3 (下)

VPR はエスカレートされたエクスプロイトコードの成熟度により脆弱性の優先度を決定します

IoC は悪用の直接的な証拠を提供しますが、脅威の唯一の兆候ではありません。もう1つの兆候は、脆弱性の悪用方法についての活発な研究で、これらの研究により脆弱性のエクスプロイトコードが利用可能になったり、成熟度がエスカレートしたりします。

表 2. 28日後にエクスプロイトコードの成熟度がエスカレートする脆弱性の数:VPR(上)および CVSSv3(下)

表2は、VPR スコアの取得後28日間で、エクスプロイトコードの成熟度が「PoC」、「機能的」または「高」レベルにエスカレーションされた脆弱性を検出する上での VPR と CVSS の有効性を比較しています。これらは、この期間中に悪用の研究が活発に行われている脆弱性です。表の行は脆弱性の深刻度に関連しています。列は、エクスプロイトコードの成熟度に関連しています。セルの値は、VPR スコア取得後28日間にエクスプロイトコードが成熟した、または、成熟度がエスカレートした脆弱性の数を表します。たとえば、VPR で「緊急」と評価された4件の脆弱性は、28日後にエクスプロイトコードの成熟度が高くなります。分析は次のとおりです。

- VPR スコア取得後28日間でエクスプロイトコードの成熟度が高くなると予測される場合、 VPR でのその脆弱性の評価は CVSSv3 より高くなります。このカテゴリの8件の脆弱性のうち、VPR は4件、CVSS は2件を「緊急」と評価しています。

- すべてのエクスプロイトコードの成熟度レベルが VPR により同等に扱われるわけではありません。VPR Critical emphasizes vulnerabilities with higher maturity levels:

- エクスプロイトコードの成熟度が「高」にエスカレートされた脆弱性の50%(8件のうち4件)が、VPR で「緊急」と評価されています。

- エクスプロイトコードの成熟度が「機能的」にエスカレートされた脆弱性の30%(6件のうち2件)は、VPR で「緊急」と評価されています。

- エクスプロイトコードの成熟度が「PoC」にエスカレートされた脆弱性の4%(24件のうち1件)のみが VPR で「緊急」と評価されています。

- CVSSv3 の「緊急」レベルでは、様々の成熟度が混在しています(「高」25%、「機能的」50%、「PoC」 21%)

- CVSSv3 は、エクスプロイトコードがエスカレートされた脆弱性をより広い範囲で検出しています。More vulnerabilities rated CVSSv3 Critical and High have higher exploit code maturity than VPR Critical and High:

- エクスプロイトコードの成熟度がエスカレートした合計31件の脆弱性は、CVSSv3 で「緊急」または「高」と評価されています。その内、7件の脆弱性は「高」、4件は「機能的」、20件は「PoC」にエスカレートされています。

- エクスプロイトコードの成熟度がエスカレートした11件の脆弱性は、VPR で「緊急」または「高」と評価されています。その内、5件の脆弱性は「高」、2件は「機能的」、4件は「PoC」にエスカレートされています。

エクスプロイトコードの成熟度のエスカレートのために脆弱性にパッチを当てることが目標である場合、まずVPR「緊急」で優先順位を付けて高いヒット率を得てから、CVSS の「高」と「緊急」で範囲を拡大することを推薦します。

まとめ

この記事では、VPR が CVSS と比べて優れている点について説明しました。以上をまとめると、以下のとおりです。

- VPR は、脆弱性の修復の優先度を設定するために設計されています。スコアリングには、技術的特徴と脅威インテリジェンスの両方が考慮されています。

- VPR is more efficient than CVSSv3 at predicting vulnerabilities under threat:

- 新たな確認された悪用に対してネットワークを強化するために、VPRの「緊急」(400件以下)の脆弱性を優先すると、 CVSSv3の「緊急」(9,000件以下)の脆弱性に対処した場合と同レベルの有効性を得ることができます。

- 既知のエクスプロイトコードがある脆弱性からネットワークを保護するには、VPR「緊急」および「高」の脆弱性(1,500 件以下)を優先することにより、33,000 件のCVSSv3の「緊急」および「高」レベルの脆弱性に対処した場合と同等の有効性を得ることができます。

- エクスプロイトコードの成熟度がエスカレートする脆弱性からネットワークを保護するには、まず、VPR「緊急」の脆弱性を優先し、高いヒット率を取得し、次に CVSS の「高」と「緊急」を使用してカバレッジを拡大します。

詳細情報

- 今すぐ Tenable.io (クラウド) または Tenable.sc (オンプレミス)の無料トライアルを開始して、VPR をお試しください

- 詳しくは Tenable の予測に基づいた優先度設定と VPR をご覧ください

参考文献

[CMU2019] J.M. Spring, E. Hatleback, A. Householder, A. Manion, D. Shick, Towards Improving CVSS, White Paper, 2019

[CVSSv3] Common Vulnerability Scoring System version 3.1: Specification Document

関連記事

- Vulnerability Management

- SecurityCenter

- Tenable.io

- Tenable.io Vulnerability Management

- Threat Intelligence

- Vulnerability Management