Tenable ブログ

ブログ通知を受信するCVE-2019-14994:Jira Service DeskのURLパストラバーサルの脆弱性により、情報漏洩が生じる

攻撃者は、Jira Service Deskのパストラバーサルの脆弱性を突き、Jiraプロジェクトの保護された情報を表示する可能性があります。

背景

9月18日、アトラシアンはJira Service Deskの脆弱性に関するセキュリティアドバイザリを公開しました。Jira Service Deskは、Webポータルを通じて顧客や従業員からのリクエストを受け入れ、管理および追跡するためのITチケットアプリケーションで、25,000以上の組織が利用しています。

Tenable Researchは、米国、カナダ、ヨーロッパ、およびオーストラリアの医療、政府、教育、および製造業界で使用されている多くの公的にアクセス可能なJira Service Deskインスタンスを特定しました。以下は、一般公開されているJira Service Deskポータルをリストする検索エンジン結果のスクリーンショットです。

関連ニュースとして、アトラシアンはCVE-2019-15001のセキュリティアドバイザリもリリースしています。これは、セキュリティ研究者Daniil Dmitrievにより報告されたJira Server用Jira Importersプラグインの認証済みテンプレートインジェクションの脆弱性です。 Dmitrievは、7月に別のテンプレートインジェクションの脆弱性CVE-2019-11581、CVE-2019-11581を発見して報告しています。

分析

CVE-2019-14994は、Jira Service DeskおよびJira Service Desk Data CenterのURLパストラバーサルの脆弱性です。チケットシステムは、デフォルトでは顧客または従業員のアクセスを特定の特権(新しいリクエストを開いたり、既存のリクエストを表示するなど)に制限し、組織レベルのJiraインスタンスに直接アクセスすることはできません。

アドバイザリによると、Webポータルにアクセスできる攻撃者は、特別に細工したリクエストをJira Service Deskポータルに送信して、これらの制限を回避し、保護された情報を表示できます。この脆弱性を悪用するには、リクエストを提起できる顧客権限設定を「Anyone can email the service desk or raise a request in the portal(誰でもサービスデスクにメールを送信したり、ポータルでリクエストを送信できる)」に設定する必要があります。他の2つのオプションは、リクエストを開くことができるユーザーを制限するため、これは一般的な設定です。攻撃者は、Jira Service Desk内で保護された情報を表示するだけでなく、[Browse Project]権限が[Group - Anyone]に設定されている場合、攻撃者はJira SoftwareおよびJira Coreから保護された情報を表示することもできます。

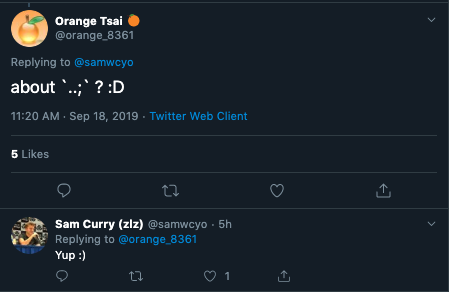

脆弱性に関する詳細は現時点では公開されていませんが、脆弱性を発見した研究者のSam Curryは、概念実証(PoC)などの詳細を近日公開する予定であることをツイートしています。また、Curryは、DEVCOREの研究者であるOrange Tsaiの以前の研究も参照しています。これは、2018年のBlack Hat and DEFCONプレゼンテーション「Breaking Parser Logic!Taking Your Path Normalization off and Pop 0days Out」で発表されたものです。

研究者のSam Curry、がツイッターでOrange Tsaiに応答

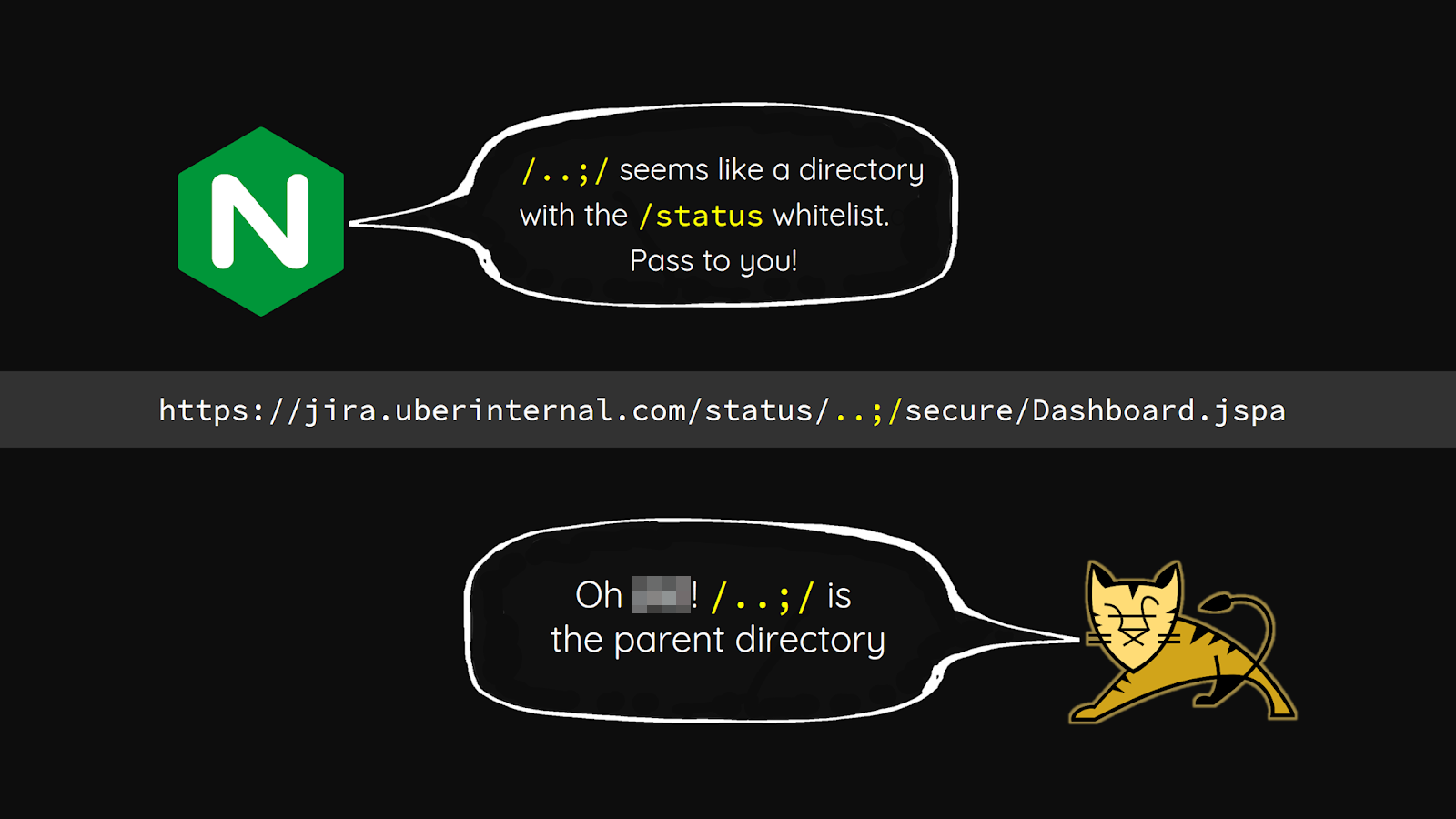

Curryは、彼の発見がTsaiの例につながることを確認しています。Tsaiの例では、Uberの内部Jiraサーバーにアクセスし、URLパスパラメーターに「..;」を追加すると親ディレクトリとして扱われます。アトラシアンは、脆弱性に関するナレッジベース記事でこのことを確認しています。

Uberの内部Jiraサーバーへのアクセスに関するOrange TsaiのBlack Hatプレゼンテーションのスライド

概念実証

このブログが公開された時点では、利用可能なPoCはありませんが、研究者は間もなく公開する予定です。

ソリューション

アトラシアンは、この脆弱性に対処するためにJira Service Desk ServerおよびJira Service Desk Data Centerの更新バージョンをリリースしています。次の表には、脆弱性のあるバージョンと関連する修正バージョンがリストされています

| 影響を受けるバージョン | 修正済みバージョン |

|---|---|

| 3.9.16以前 | 3.9.16または3.16.8 |

| 3.10.0~3.16.7 | 3.16.8 |

| 4.0.0~4.1.2 | 4.1.3 |

| 4.2.0~4.2.4 | 4.2.5 |

| 4.3.0~4.3.3 | 4.3.4 |

| 4.4.0 | 4.4.1 |

修正済みバージョンは、アトラシアンのサービスデスクの更新ページから取得できます。

Jira Service Desk ServerまたはService Desk Centerの修正済みバージョンへのアップグレードが現時点で実行できない場合、アトラシアンは攻撃を阻止するための一時的な回避策も提供しています。

Jira Service Desk ServerまたはService Desk Centerを使用している組織は、この脆弱性を突いた攻撃を受けたり、PoCがリリースされる前に早急にパッチを適用する必要があります。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

関連記事

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning