MITRE ATT&CK へのマッピングを効率化できる新しいツール

本ブログでは、MITRE ATT&CK マッピングを効率化できる新しいツールをご紹介します。 既知の脆弱性が今もなお重大なサイバーリスクである点についても、LastPass を例に挙げて解説します。 さらに、SaaS のデータ保護がいまだに難しい理由を掘り下げます。 加えて、米国 国家サイバーセキュリティ戦略も取り上げます。 その他。

週末の 3 月 10 日時点で関心の高かった 6 項目を詳しく見ていきましょう。

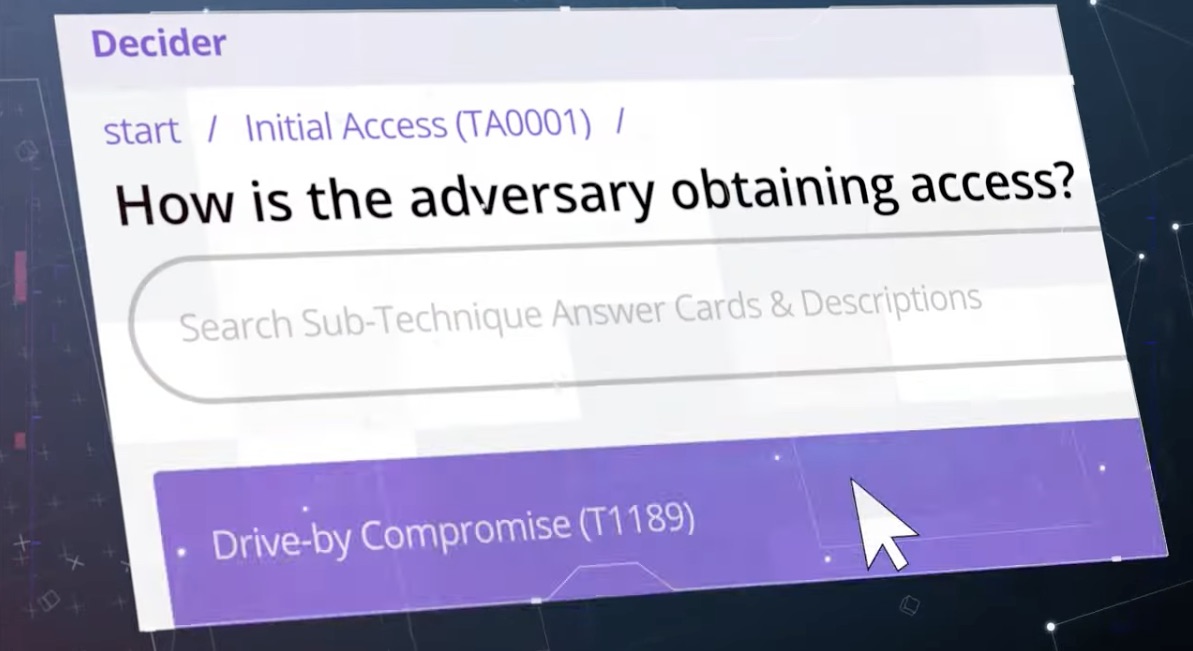

1 - MITRE ATT&CK フレームワークでお困りですか? CISA の新しいツール「Decider」が役に立ちます

サイバー攻撃の検出や対応強化に MITRE ATT&CK を活用していますか? もしそうであれば、攻撃者の行動を MITRE ATT&CK フレームワークにマッピングするのに役立つ新しいツールをチェックしてみましょう。

この無償ツールは Decider と呼ばれるウェブアプリケーションであり、企業が自社でホストする必要があります。米国CISA (Cybersecurity and Infrastructure Security Agency 、サイバーセキュリティ・インフラストラクチャセキュリティ庁) は、国土安全保障省システムエンジニアリングおよび開発機構 (HSSEDI) および MITRE と協同でこのツールを開発しました。

(出典: CISA、2023 年 3 月)

CISA によると、Decider はネットワークの防御側、脅威インテリジェンスのアナリスト、セキュリティリサーチエンジニアが MITRE ATT&CK フレームワークをより効率的かつ効果的に使用し、それによって攻撃者の行動をより早く正確に把握することを目的に設計されています。

「Decider ではガイド付き質問、強力な検索・フィルタリング機能、結果を一般的な形式にエクスポートできるカート機能により、迅速で正確なマッピングが可能になります」(CISA 発表)

関連するブログでは、CISA の Joint Cyber Defense Collaborative で生産責任者を務める Bonnie Limmer 氏が、多くの MITRE ATT&CK ユーザーが攻撃者の行動をフレームワークにマッピングするのに苦労していると説明しています。そのため、Decider は「最小限の専門知識」があれば容易に使用、理解できるように設計されています。

詳細については Decider ファクトシートと、こちらの解説動画を参照してください。

MITRE ATT&CK の詳細については以下を参照してください。

- MITRE ATT&CK メインページ

- What is the MITRE ATT&CK framework? (MITRE ATT&CK フレームワークとは?) (TechTarget)

- The changing role of the MITRE ATT&CK framework (変わりゆく MITRE ATT&CK フレームワークの役割) (CSO Online)

- CISA updates MITRE ATT&CK framework mapping (CISA が MITRE ATT&CK フレームワークのマッピングを刷新) (Tenable)

- MITRE ATT&CK framework: Understanding attack methods (MITRE ATT&CK フレームワーク: 攻撃手法を理解する) (CSO Online)

動画

MITRE ATT&CK フレームワーク (MITRE)

脅威情報に基づく防御とは? (MITRE)

MITRE ATT&CK: 利点と課題 (TechTarget)

2 - 発見から数年が経つ既知の脆弱性による脅威に注目した Tenable レポート

数年前に明らかになった脆弱性が非常に手近な標的であることは、サイバー世界では周知の事実です。ずいぶん前からパッチの適用が可能であるのに、多くの企業がそれらの脆弱性を修正していません。

現在も、攻撃者によるこうした既知の脆弱性の悪用はかなりの数に上っているため、Tenable セキュリティレスポンスチーム (SRT) の「脅威状況レポート」(TLR) 最新版では、それらの脆弱性に焦点を当てています。

具体的には、SRT はこうした一連の脆弱性を 2022 年の最も危険な脆弱性リストの 1 位に挙げています。なかには 2017 年にまでさかのぼるものもあり、Microsoft Exchange の重大なバグや、Zoho ManageEngine 製品、Fortinet、Citrix、Pulse Secure の VPN ソリューションなどが含まれます。

Tenable レポートは「既知で悪用された記録があるにも関わらず、企業がパッチの適用や修正をしていなかった脆弱性は引き続き悪用され、攻撃が成功を収めているということを改めて強調したい」と指摘しています。

このような問題がなくならないのはなぜでしょうか? Tenable の最高セキュリティ責任者でありリサーチ業務を統括する Robert Huber がレポートで説明しているように、セキュリティチームが脆弱性をなかなか修正できないのには様々な理由があります。たとえば、多種多様なサイバーセキュリティツールがサイロ化しているために、アタックサーフェスのビューが制限され、断片化されています。

外部から切り離した状態で脆弱性管理を行うことはもはや不可能であるため、企業はサイバーエクスポージャー管理プログラムを作成し、リスクベースのワークフローを実行できるようにしなければなりません。

Huber は「サイバーエクスポージャー管理では、リスク軽減を企業全体で運用できるようにします。そして、攻撃者がプレイリストの「ベストヒット」コレクションのように 5 年前の脆弱性を悪用し続けることがない、将来のビジョンを提示します」としています。

詳細については、レポート全文と SRT のブログ記事を参照してください。また、3 月 16 日 11:00 (太平洋標準時)/14:00 (東部標準時) に開催されるウェビナーにもぜひご参加ください。

Tenable TLR は Help Net Security、CSO Online、My Tech Decisions、BetaNews、GCN でも取り上げられています。

3 - 修正されていなかった既知の脆弱性

昨年に発生したパスワード管理ツール LastPass での大量のデータ漏洩について、さらに詳細な情報が明らかになりました。この新情報から、数年前に発見されながら修正されていない脆弱性がいかに危険であるかがよくわかります。

最新情報は次のとおりです。ある攻撃者が Plex Media Server の既知の脆弱性を悪用し、LastPass の DevOps エンジニアの自宅コンピューターに侵入しました。Plex は 2020 年 5 月にこのバグを公開しており、その際にソフトウェアの新バージョンをリリースしてパッチも適用済みでした。このバグ (CVE-2020-5741) は、2020 年 3 月に Tenable から Plex に報告されたものです。

攻撃時、LastPass のエンジニアは Plex の更新版も、それまでに当該製品用にリリースされたその他多数の更新版もインストールしていなかったということです。

「残念ながら、LastPass 従業員はパッチを有効化するために一度もソフトウェアをアップグレードしていませんでした。ご参考までに、このエクスプロイトを阻止するためにリリースされたバージョンは、かれこれ 75 バージョンも前のものです」と Plex 担当者は PCMag に語っています。

暗号化された顧客パスワードの窃取など、データ漏洩を招いた 2 件のインシデントに関する詳細については、先週発行された LastPass による事後検証の最新版をご覧ください。

一方、LastPass の最新情報で言及されていない、Plex の具体的な脆弱性については、PCMag、The Hacker News、ReviewGeek など複数の技術系刊行物で Plex により公式に発表されています。

LastPass セキュリティインシデントの詳細については、以下を参照してください。

- LastPass aftermath leaves long to-do list for business customers (LastPass の余波が企業顧客に残した長い to-do リスト) (Cybersecurity Dive)

- LastPass says hackers stole customers’ password vaults (LastPass、ハッカーが顧客のパスワードボールトを盗んだことを公表) (TechCrunch)

- LastPass breach exposes how US breach notification laws can leave consumers in the lurch (LastPass のデータ漏洩によって米国データ侵害通知法の消費者置き去りが露呈) (CyberScoop)

- The LastPass disclosure of leaked password vaults is being torn apart by security experts (LastPass によるパスワードボールト漏洩発表をセキュリティ専門家が痛烈批判) (The Verge)

- LastPass Shouldn't Be Trusted With Your Passwords (LastPass にパスワードを預けてはいけない) (Motherboard)

動画:

脅威の構造: 2022 年 LastPass 情報漏洩の原因は Plex ソフトウェアの既知の脆弱性 (Tenable)

2023 年 3 月 LastPass インシデント最新情報: LastPass が犯した単純ミス (Lawrence Systems)

LastPass ハッキングインシデント最新情報 (TWiT Tech Podcast Network)

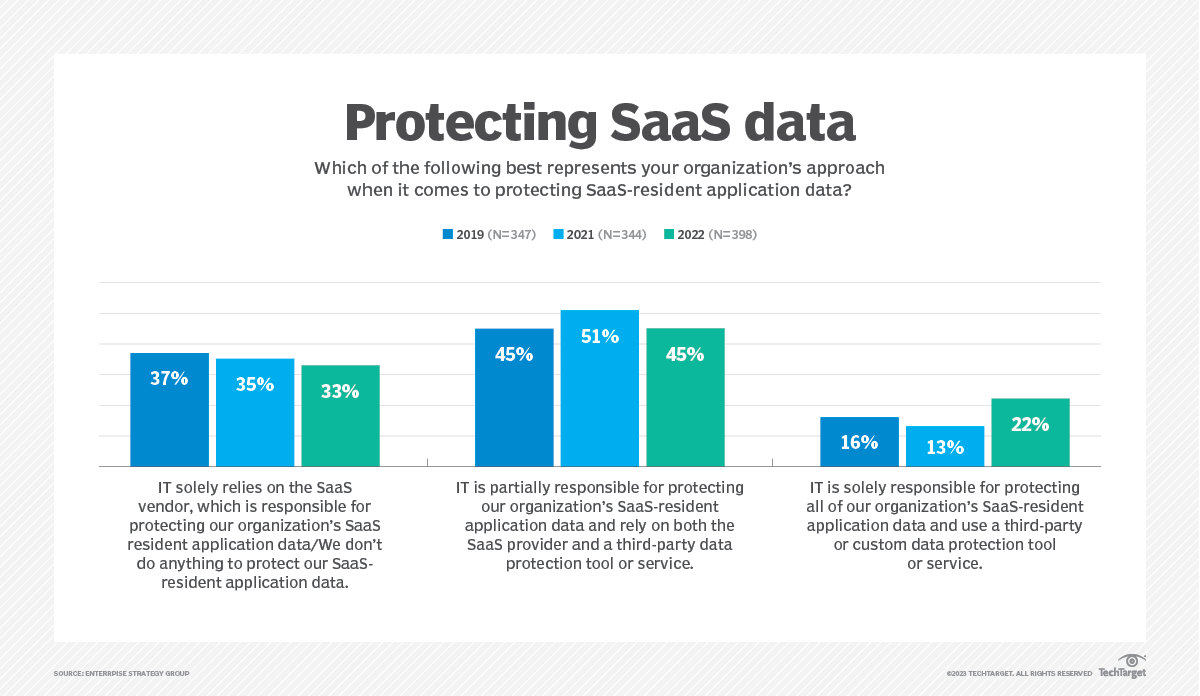

4 - レポート: SaaS のデータ保護に苦慮する企業

サービスとしてのソフトウェア (SaaS) のデータ保護が今もなお難しいのは、その責任の所在やデータ保護の方法に対する企業の理解不足に主な原因があります。

企業が SaaS アプリケーションの導入、使用を促進し、より重要なビジネスプロセスでの SaaS の利用が進むにつれて、不十分な SaaS データ保護の問題が次第に大きくなりつつあります。

以下に示す Enterprise Strategy Group (ESG) の「Data Protection for SaaS」(SaaS のデータ保護) は、SaaS データ保護技術に関する意思決定に詳しい、または責任を負っている米国とカナダの IT 専門家約 400 人を対象に行った調査に基づいています。

■主な調査結果

- 33% の企業が SaaS のデータ保護を専任の SaaS ベンダーに依頼している。

- 55% の企業で過去 12 か月間に SaaS データが損失した。

- SaaS データ損失の主な原因は、SaaS サービスの停止 (回答企業の 35%) とサイバー攻撃 (同 34%) の 2 つ。

- 89% の IT 企業が、今後 12 ~ 24 か月間における優先事項の上位 5 項目に SaaS アプリケーションの保護を挙げている。

ESG アナリストの Christophe Bertrand 氏は「サービスの稼働時間と、破壊されたデータを回復する能力を混同してはいけません。多くの IT 専門家が役割や責任の内容を実際には理解できていないことが、当社の調査で明らかになっています」と述べています (TechTarget の記事 Data protection for SaaS-based apps is a work in progress (成長途上にある SaaS アプリのデータ保護))。

(出典: Enterprise Strategy Group の「Data Protection for SaaS」(SaaS のデータ保護) レポート、2023 年 2 月)

Bertrand 氏は SaaS 顧客向けに次のようなデータ保護の方法を推奨しています。

- 自らの責任とベンダーの責任を明確にする。

- SaaS のサービス停止やデータ損失によるビジネスやコンプライアンスへの影響を理解する。

- SaaS アプリケーション (特に、重要なビジネスプロセスに使用されるもの) を対象としたストレージのバックアップと復旧体制を整えておく。

詳細については、レポートインフォグラフィックとレポートのサマリーページを参照してください。

SaaS セキュリティの詳細については、以下を参照してください。

- SaaS Security Risk and Challenges (SaaS のセキュリティリスクと課題) (ISACA)

- SaaS Governance Best Practices for Cloud Customers (クラウドカスタマー向け SaaS ガバナンスのベストプラクティス) (Cloud Security Alliance)

- クラウドセキュリティ: 責任共有モデルについて情報セキュリティリーダーが知っておきたい 3 項目 (Tenable)

- Best practices for negotiating a SaaS SLA (SaaS SLA 交渉のベストプラクティス) (TechTarget)

- Cloud Security Basics: Protecting Your Web Applications (クラウドセキュリティの基本: ウェブアプリケーションの保護) (Tenable)

動画

SaaS セキュリティの 6 つのステップ (Steve Murphy)

大企業における SaaS セキュリティをひも解く (RSA Conference)

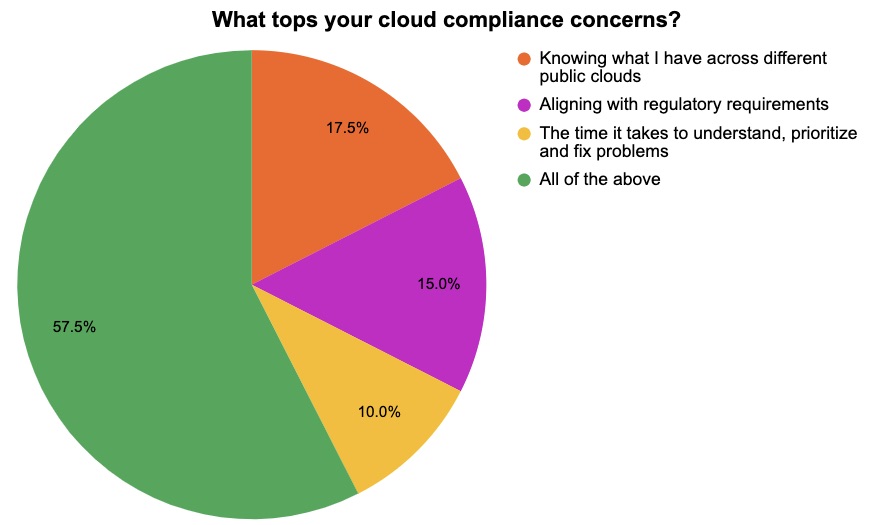

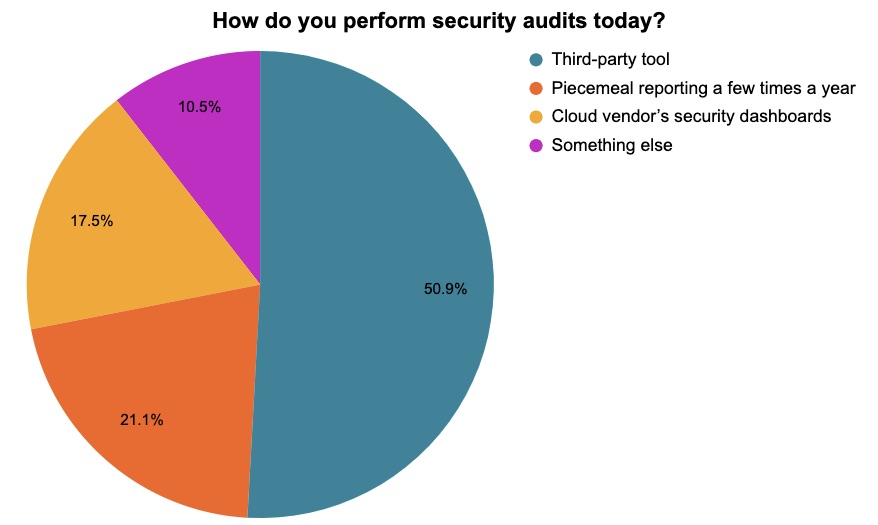

5 - クラウドセキュリティの注目トピック

先日行われたマルチクラウド環境におけるセキュリティポリシー違反の評価に関するTenable ウェビナーでは、クラウドでのコンプライアンスに関する問題点と、クラウドセキュリティ監査の方法について参加者から意見を募りました。 結果は次のとおりです。

(40 人のウェビナー参加者、2023 年 2 月 Tenable 調査)

(57 人のウェビナー参加者、2023 年 2 月 Tenable 調査)

6 - テクノロジーベンダーの責任強化を求める米国国家サイバーセキュリティ戦略

ホワイトハウスは、待望の国家サイバーセキュリティ戦略を発表しました。これは 35 ページの政策文書であり、サイバー防御について、システムオペレーターとテクノロジープロバイダーに対して、より多くの責任を求めている点が大きな注目を集めています。

ホワイトハウスは、エンドユーザー (個人、中小企業、インフラストラクチャオペレーター、州政府・地方自治体) の限られたリソースやその他の優先事項を踏まえて、サイバーリスクの軽減では現時点でエンドユーザーに過度の負担がかかっていると述べています。

文書では「1 人の人間による一瞬の判断、古いパスワードの使用、疑わしいリンクを誤ってクリックしてしまう行為などによって、国家のセキュリティが影響を受けるべきではない」としています。

むしろ、データの保護や重要なシステムのセキュリティ確保については、公共部門と民間部門のいずれにおいても「最も有能であり最も優位な立場にある関係者」、すなわちシステム所有者、システムオペレーター、そしてテクノロジープロバイダーが責任を負うべきです。

また、ソフトウェアメーカーについては、セキュリティのベストプラクティスに従わずに開発された製品やサービスを発売する場合は、メーカーが法的責任を負うべきであると主張しています。

国家サイバーセキュリティ戦略全体としては、米国の「デジタルエコシステム」のサイバーセキュリティを強化するための 5 本柱として以下の項目を挙げています。

- 重要インフラの防御

- 攻撃者の阻止と排除

- セキュリティとレジリエンスを向上させる市場原理の形成

- レジリエントな未来への投資

- 国際的パートナーシップの構築

詳細については、国家サイバーセキュリティ戦略の全文、ホワイトハウスのファクトシートのほか、Enterprise Security Tech、Dark Reading、Inside Cybersecurity、FCW、CyberScoop の記事を参照してください。

動画

バイデン・ハリス政権の国家サイバーセキュリティ戦略 (Center for Strategic & International Studies)

バイデン政権が新たなサイバーセキュリティ戦略を発表 (Yahoo Finance)

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Threat Intelligence

- Threat Management

- Vulnerability Management