Adobe、NTLMクレデンシャルリークの不完全なバグ(CVE-2018-15979)修正をパッチ

研究者は、2018年5月にパッチが当てられていたはずのNTLMのCVE-2018-4993の修正が不完全であると報告し、Adobeは、これに対して完全なパッチをリリースしました。

背景

11月13日、Adobeは、Microsoftの月例更新プログラムと連動して月例更新プログラムを公開しました。11月のセキュリティ更新プログラムには、2018年5月のセキュリティ更新プログラムでパッチが当てられているはずの脆弱性に対する修正が含まれています。2018年5月の修正が不完全であることは、EdgeSpotのセキュリティ研究者により発見されました。

脆弱性の詳細

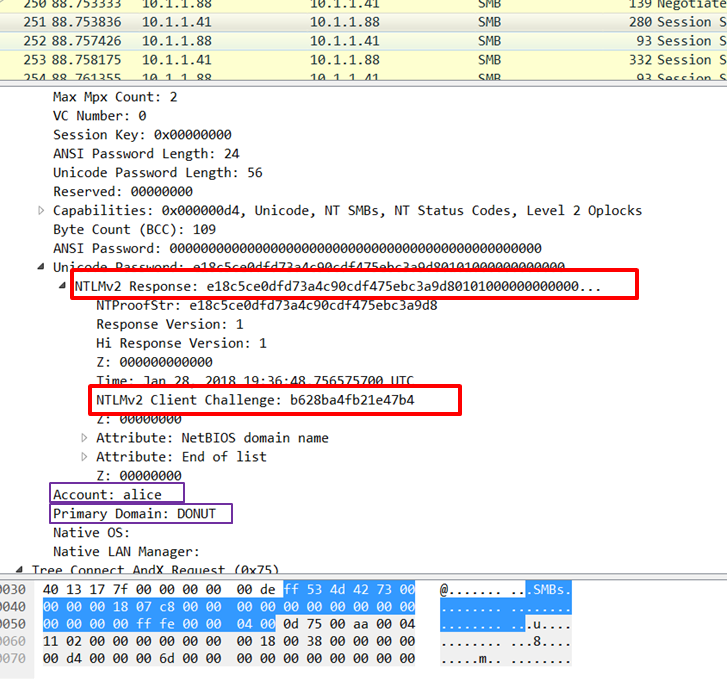

Check Point Software Technologiesの研究者は、この脆弱性について2018年にAdobeに報告しています。この脆弱性(CVE-2018-4993)は、リモートドキュメントやファイルの埋め込みを可能にするPortable Document Files(PDF)の機能によりNT LAN Manager(NTLM)のクレデンシャルリークが発生する情報開示のバグで、攻撃者が被害者にユーザーおよびドメインの詳細と共にNTLMハッシュとチャレンジを含むPDFファイルを送信するとクレデンシャルがリークする可能性があります。

出典:Checkpoint

Adobeは、2018年5月のセキュリティ更新プログラム(APSB18-09)の一部としてこの脆弱性を修正したと報告しています。 しかし、脆弱性検出サービスを提供するEdgeSpotの研究者は、CVE-2018-4993に対する2018年5月のパッチが不完全であることを発見しました。研究者らは、2018年5月にVirusTotalに提出された2つの悪意のあるPDFファイル(こちらとこちら)を調査し、Adobe Readerの最新バージョンに脆弱性がまだ存在することを確認しました。

Adobeが2018年5月にリリースしたパッチでは、リモートのドキュメントやファイルを埋め込む際に必要な2つのアクションタイプのうちの1つだけが修正されていました。2つのアクションタイプは以下のとおりです。

- GoToR (GoToRemote)

- GoToE (GoToEmbedded)

EdgeSpotの研究者によると、Adobeは調査した悪質なPDFファイルに基づいて、GoToRにパッチを適用しましたが、GoToEにはパッチが適用されていませんでした。どちらにもGoToEアクションタイプが含まれています。 11月初めにAdobeに報告された後、この脆弱性は新しいCVE(CVE-2018-15979)として採番され、Adobeの11月のセキュリティ更新プログラムで修正されました。

緊急措置が必要

Adobe AcrobatおよびAcrobat Readerを こちらから最新バージョンに更新することを強くお勧めします。

影響を受けているシステムの特定

この脆弱性を特定するためのNessusプラグイン一覧はこちらです。

詳細情報

- PDFファイル経由のNTLMクレデンシャルリーク

- PDF NTLMリーク脆弱性CVE-2018-4993のパッチされていない亜種

- Adobeセキュリティ更新プログラム(APSB18-40)

- Adobeセキュリティ更新プログラム(APSB18-09)

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Vulnerability Management