CVE-2019-10149:Eximで発見された深刻なリモートコマンド実行の脆弱性

研究者は、Eximの古いバージョンに深刻なリモートコマンド実行の脆弱性を発見しました。410万を超えるシステムがローカルの不正利用に対して潜在的に脆弱であり、デフォルト以外の構成ではリモートからの不正利用が可能です。

背景

6月3日、Eximとして知られるメール転送エージェント(MTA)のメンテナは、オープンソースセキュリティ(OSS)メーリングリストでEximのバージョン4.87から4.91に深刻な脆弱性が存在することをQualysのセキュリティ研究者から報告されたことを認めました。6月5日、セキュリティ研究者らは、この発見に関する簡単なアドバイザリ を同じメーリングリストに掲載しました。

6月13日更新:セキュリティ研究者らは現在、この脆弱性を突く攻撃の試みを実際に確認しています。

Just detected the first attempts to exploit recent #exim remote command execution (RCE) security flaw (CVE-2019-10149). Tries to downloads a script located at http://173.212.214[.]137/s (careful). If you run Exim, make sure it's up-to-date. @qualys pic.twitter.com/s7veGBcKWO

— Freddie Leeman (@freddieleeman) June 9, 2019

1/n IMPORTANT, THREAD: Someone is actively exploiting vulnerable exim servers. The attackers are using that exim vuln to gain permanent root access via ssh to those exploited servers by using a script that's uploaded to that server through that exploit.

— Amit Serper (@0xAmit) June 13, 2019

分析

CVE-2019-10149は、2016年4月6日にリリースされたEximバージョン4.87で発見されたリモートコマンド実行の脆弱性です。デフォルトの設定では、ローカルの攻撃者はこの脆弱性を悪用して、localhostの特別に細工されたメールアドレスにメールを送信し、「root」ユーザとして即座にコマンドを実行することができます。これは、deliver_message()関数内のexpand_string関数によって解釈されるためです。デフォルトの構成ではリモートから悪用される可能性がありますが、攻撃者は脆弱なサーバーへの接続を7日間維持する必要があるため、信頼性が低いと見なされます。

デフォルト以外の設定では、リモートからの悪用が可能です。たとえば、 デフォルトの設定ファイル(src / configure.default)から'verify = recipient' ACLの要件が削除された場合、デフォルト設定のuserforwardルータの下にある‘local_part_suffix = +* : -*’のコメントが削除された場合、またはEximが「セカンダリMX(Mail eXchange)として、リモートドメインにメールを中継するように設定されていた」場合です。

概念実証

このブログが公開された時点では、この脆弱性に対する概念実証(PoC)はリリースされていません。 しかし、この脆弱性の悪用方法に関する詳細は6月6日に共有されており、上記の更新が示すように、攻撃の開始に使用されています。

影響の評価

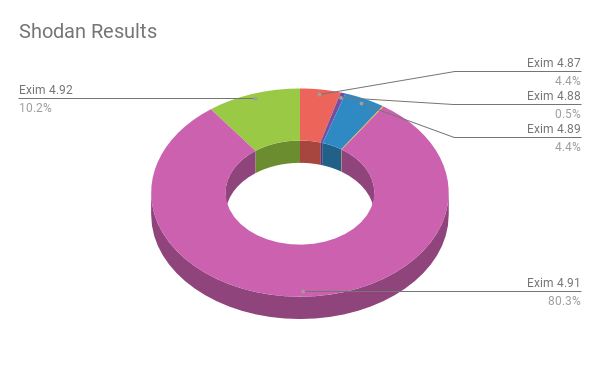

Eximは広く使用されています。このブログが公開された時点でのShodanの検索結果では、脆弱性があると考えられるEximのバージョン(4.87-4.91)を実行しているシステムは410万を超えると表示されています。475,591のシステムは最新のパッチを適用したバージョン(4.92)を実行しています。つまり、Eximを搭載したシステムの90%近くが、ローカルでの悪用、および構成によってはリモートの悪用に対して脆弱です。

バージョン番号別の結果の合計

- Exim 4.87: 206,024

- Exim 4.88: 24,608

- Exim 4.89: 206,571

- Exim 4.90: 5,480

- Exim 4.91: 3,738,863

- Exim 4.92: 475,591

ソリューション

2019年5月27日にexim-securityメーリングリストを介してこの脆弱性が報告されましたが、Eximバージョン4.92では、この脆弱性が修正されているようです。

Eximメンテナは、CVE-2019-10149に対する修正を公開し、4.87から4.91までのすべての影響を受けるバージョンにバックポートできると発表しています。以前のリリースは「古すぎると見なされ」、もはやサポートされていないとのことです。

LinuxディストリビューションのCVE-2019-10149に関する情報はこちらからご覧いただけます。

- Debianセキュリティトラッカー:CVE-2019-10149

- Red Hat CVE Database: CVE-2019-10149

- Ubuntu CVE Tracker: CVE-2019-10149

- Gentoo Bugzilla: CVE-2019-10149

- Amazon Linux Security Center: ALAS-2019-1221

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

- Initial Report on CVE-2019-10149 on oss-security

- Abridged Advisory on CVE-2019-10149 on oss-security

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Vulnerability Management