CVE-2019-3396:Atlassian Confluenceウィジェットコネクタの脆弱性を突いた攻撃が実際に確認される

2019年3月に同社がこの脆弱性に対する修正を公開してから、脆弱なConfluenceインスタンスに対する攻撃が確認されています。

背景

3月20日、AtlassianはConfluenceセキュリティアドバイザリを公開し、2つの脆弱性(CVE-2019-3395とCVE-2019-3396)に対する修正をリリースしました。

CVE-2019-3395は、2018年6月18日以前にリリースされたConfluenceサーバおよびData CenterバージョンのWebDAVプラグインにおける深刻なサーバサイドのリクエストフォージェリ(SSRF)の脆弱性です。

CVE-2019-3396は、ConfluenceサーバおよびData Centerのウィジェットコネクターにおける重大なサーバサイドのテンプレートインジェクションの脆弱性で、パストラバーサルおよびリモートでコードが実行される可能性があります。

このアドバイザリが発表されてから数週間以内に、脆弱なシステムでCVE-2019-3396が探索され、攻撃されたことが確認されています。

分析

4月23日、AlertLogicはCVE-2019-3396をを突き、GandCrabランサムウェアをインストールする攻撃に関するブログを公開しました。2018年1月に初めて発見されたGandCrabは、RIGおよびGrandSoftのエクスプロイトキットを通じて配布されています。また、GandCrabは悪意のあるスパムメールからも配布されています。

4月26日、Trend Microは、CVE-2019-3396を利用してシステムを感染させ、他のホストに対してDDoS攻撃を開始し、感染したシステムを暗号通貨マイニングにも使用するAESDDoSボットネットに関するブログを公開しました 。

概念実証

3月にこれらの脆弱性に対するAtlassianのアドバイザリが発表されてから、4月上旬に概念実証コードが公開され [1、2、3、4]、その後まもなく、実際の攻撃が確認されました。

ソリューション

AtlassianはConfluence最新版( 発表時点では6.15.1)へのアップグレードを推薦しています。

- 6.12.3より前の6.12.xバージョンを利用している場合は、6.12.3以降、6.14.2より前の6.14.xバージョンを利用している場合は、6.14.2以降にアップグレードしてください。

- 6.6.12より前のエンタープライズリリースバージョン6.6.xを使用している場合は、6.6.12以降、6.13.3より前の6.13.xバージョンを利用している場合は、6.13.3以降にアップグレードしてください。

- 1.x.xから5.x.xおよびバージョン6.0.xから6.11.xまでの古いバージョンを利用している場合、6.14.2、6.13.3、または6.6.12にアップグレードすることをAtlassianは推薦しています。

影響を受けているシステムの特定

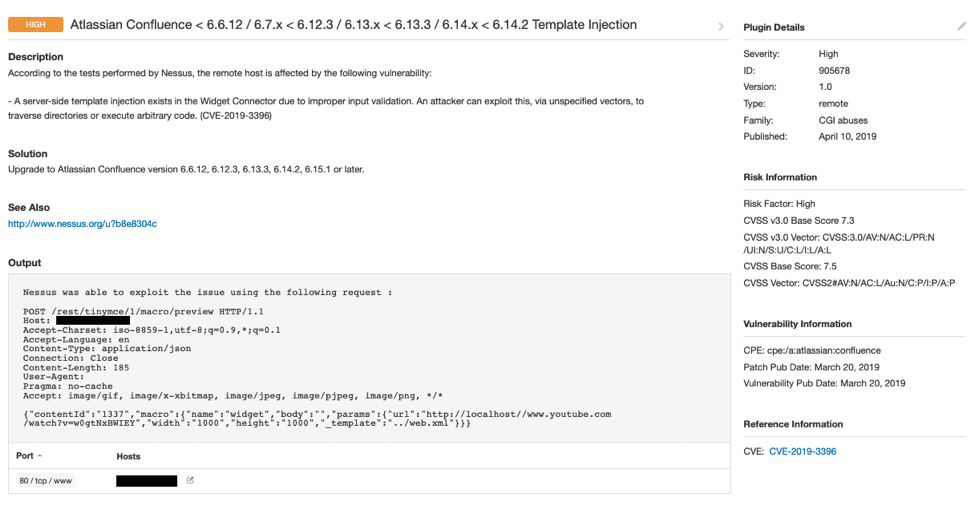

これらの脆弱性を検出するNessusプラグインは、こちらからご覧いただけます。

以下はCVE-2019-3396のスキャンの結果のサンプルです。

詳細情報

- Confluenceセキュリティアドバイザリ - 2019-03-20

- CVE-2019-3396を突きGandcrabランサムウェアをインストールする攻撃が実際に確認される

- AESDDoSボットネットマルウェアに関するTrend Microのブログ

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning