監査とコンプライアンスが楽しくなる方法!?

パブリッククラウドで実行中のワークロードを保護し、コンプライアンス基準を満たすことは、多くの組織にとって譲れない条件です。 ただし、必要な可視性、マッピング、監視の機能を統合するのは、多くの場合、時間のかかる手動プロセスとなり、 その結果、監査やコンプライアンス関連の業務がセキュリティやコンプライアンスの担当チームに遅延や不安の種になることがあります。

監査とコンプライアンスの要件がクラウドインフラにおいてよく知られている難問であることを考えると、「監査が楽しくなる方法」というのは現実的な響きのない、突飛な考えに聞こえるかもしれません。 このブログでは、クラウドにおけるコンプライアンスとアクセスセキュリティの課題について、またセキュリティ専門家が適切なツールと戦略を活用して監査を楽にこなせる方法について考察します。

クラウドでコンプライアンスを達成することは、一見簡単そうに見えるものの、いくつかのフォームに記入すれば完了するようなものではありません。 規制基準やベストプラクティスの中には指示が非常に具体的なものもありますが、その他の多くは極めて抽象的です。 抽象的な基準の中には、特定の目標の達成を求めているのに方法の説明がないものもあります。 その場合、基準を満たすために実装しなければならない方式やツールは何か、継続的なコンプライアンス確保のために何をすべきかは、誰も見当がつかない状況が生じます。

一部の基準が抽象的な理由のひとつは、セキュリティ業務が画一的な手法で解決できるものではないことです。 特にクラウド環境は多次元的かつ動的であり、常に新しい脆弱性が出現しています。 また、組織のコンプライアンス要件は、業界、企業規模、所在地によって異なります。 具体的なコンプライアンス指示のリストをどれだけ連ねても、考えられるすべてのセキュリティシナリオを網羅することはできません。

クラウド環境におけるセキュリティコンプライアンスを非常に困難にしているさまざまな要素のひとつに、規制とフレームワークが複雑に絡み合っていることが挙げられます。ほとんどの組織では、次のような多くのチームやツールが組織のクラウドエコシステム内で活動し、機能しています。

- クラウド環境の開発と保守を担当するインフラチーム

- コードを本番環境にプッシュする開発者

- サービスや人の新規アイデンティティをプロビジョニングする ID およびアクセス管理 (IAM) 担当者

セキュリティチームには多くのステークホルダーが関与しているため、基本的なコンプライアンスの詳細 (実行中のリソースやその権限など) を業界のベンチマークにマッピングしようとすると非常に時間がかかります。 さらに問題を複雑にしているのは、多くの組織が複数のクラウドサービスプロバイダー (CSP) をオンプレミスインフラと組み合わせて使用していることです。そのため、コンプライアンスチームは、作成された途端に古くなるような資産インベントリを元に作業しつつ、次々と舞い込むメールスレッドやミーティングに追われて仕事がはかどりません。

コンプライアンスチームがその労力の大半を担っている一方で、DevOps やインフラの担当チームにとっても、コンプライアンスは決して楽な仕事ではありません。 こういったチームは、多くの場合、クラウドリソースに関する詳細なインサイトを得るために奔走することになります。

クラウドアーキテクチャを一元的に可視化できないと、コンプライアンスチームは、複数のクラウドを確認することも、実行中のアプリケーションに頻繁に実行される設定変更を監視することもできません。 ましてや一般公開されている Lambda サービスや不十分なアクセス管理などのコンプライアンス問題を切り分けることは難しく、どれを最初に修正すべきかの優先順位付けなどはなおさら困難です。

CNAPP で監査が楽しくなる方法

高品質なクラウドネイティブアプリケーション保護プラットフォーム (CNAPP) は、インフラ設定管理、マルチクラウドの一元的な可視化、カスタマイズ可能なレポート機能を備えており、チームのコンプライアンス関連作業の多くを軽減します。 さらに、優れた CNAPP は、コンプライアンス維持に留まらず、ベストプラクティスに従って組織のセキュリティ態勢を強化します。 なぜなら、多くの経験豊富なセキュリティ専門家が認識しているように、規制遵守を証明することは総合的なセキュリティ戦略のほんの一部にすぎないからです。 監査に合格できたとしても、新たに台頭しつつあるベストプラクティスについていかなければ、クラウドのセキュリティ態勢は悪化してしまいます。 理想的な CNAPP とは、コンプライアンス遵守とセキュリティのベストプラクティス実施を最適なバランスで実現し、次の 4 つの機能を提供するものです。

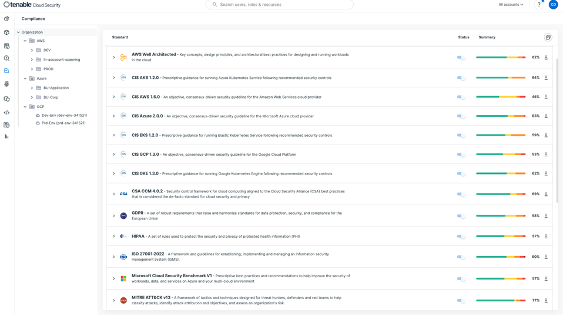

1. 対応する規制範囲の幅広さと奥深さ

優秀なソリューションは、幅広いセキュリティのベストプラクティス、主要な業界標準、コンプライアンス基準をカバーしている必要があります。 以下に例を示します。

- Center for Internet Security (CIS)、国際標準化機構 (ISO)、米国国立標準技術研究所 (NIST) などの機関によるベンチマーク

- 決済カード業界データ (PCI) データセキュリティ基準 (DSS) や米国公認会計士協会 (AICPA) の Service Organization Control (SOC) Type 2 などの業界ガイドライン

- 一般データ保護規則 (GDPR) や医療保険の携行性と責任に関する法律 (HIPAA) などの規制。

従う必要のある標準がプラットフォーム提供のテンプレートに含まれており、頻繁に更新されていることを確認してください。 すぐに使える幅広い標準とポリシーを提供しているだけでなく、既存のコンプライアンスの対象でない、進化し続けるニーズに基づいて標準やポリシーをカスタマイズできることも重要です。

画像出典: Tenable Cloud Security

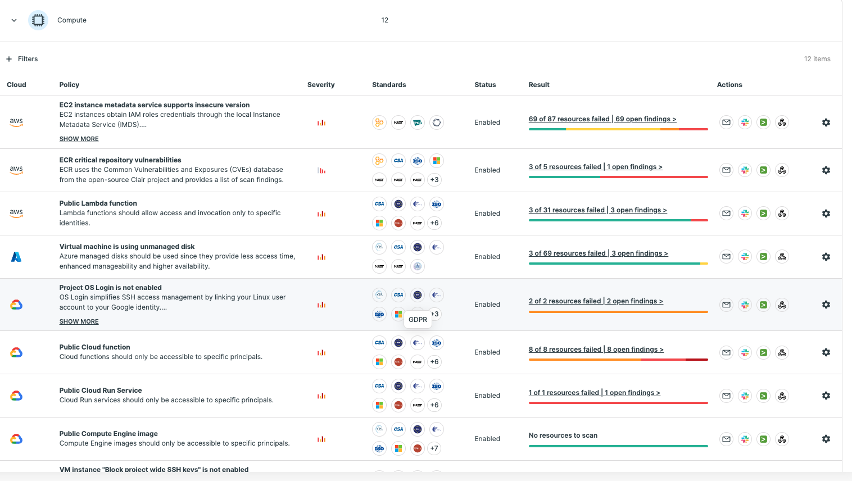

2. コンプライアンスとクラウドの相関関係

セキュリティとコンプライアンスでは文脈が重要です。 それぞれの標準を特定のクラウド設定、クラウドリソース、クラウドアクティビティポリシーに簡単にマッピングできるだけでなく、資産やアカウントごとのコンプライアンスのステータスを示すわかりやすいインベントリを提供できることが必要です。 たとえば、公開されている Amazon Web Services (AWS) Lambda サービスは、Cloud Security Alliance (CSA) STAR プログラム標準、ISO、NIST のフレームワークを回避していたり、コンプライアンス規制に違反していたりする可能性があります。 CNAPP でこのレベルの粒度を設定できれば、コンプライアンス違反の可能性がある領域を掘り下げ、組み込みの自動化機能を使用して迅速に修正することができます。

画像出典: Tenable Cloud Security

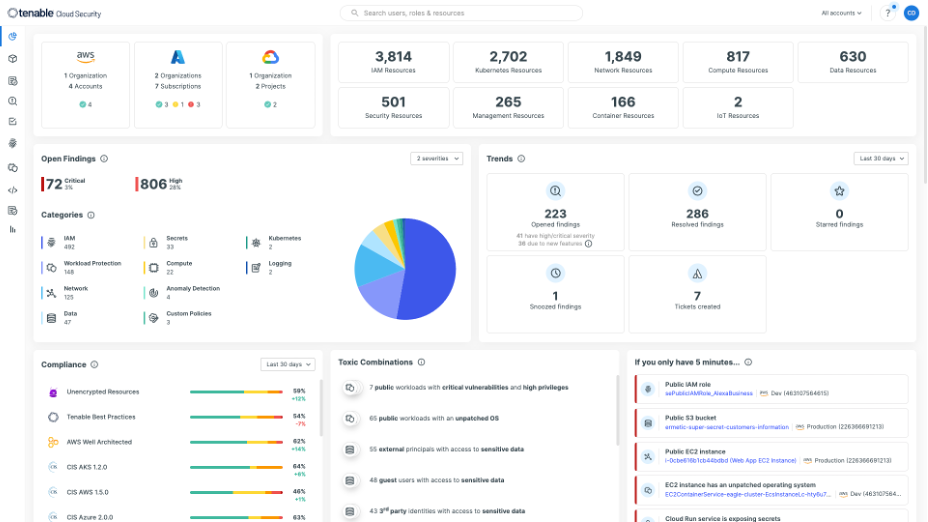

3. 継続的モニタリング

業界標準やベストプラクティスに対する位置付けを把握するのに 1 週間かかるようでは困ります。 Tenable Cloud Security のようなソリューションは、常に環境全体をフレームワークやベンチマークと照らし合わせてコンプライアンスを確保し、逸脱や異常を特定します。 コンプライアンスのステータスは、骨の折れる監査を待たずに、いつでも、自分も含めてステークホルダー全員が確認できるようにしておく必要があります。 監視が手遅れになると、悪意のある攻撃者に対して無防備な状態になります。

画像出典: Tenable Cloud Security

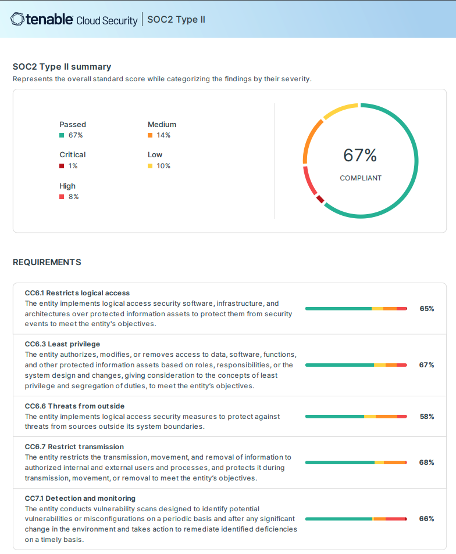

4. 柔軟なレポート作成

CNAPP は、あらゆる組織レベルが必要とする可視性や柔軟なレポート機能を通じて、コンプライアンスの実証に役立つものでなくてはなりません。 たとえば、組織全体のセキュリティ態勢とコンプライアンスを確認できるだけでなく、特定アカウントや特定プロジェクトを掘り下げて、組織内外の監査人向けのコンプライアンスレポートを簡単に作成できることが必要です。

画像出典: Tenable Cloud Security

まとめ

クラウドでのコンプライアンス達成は、コンプライアンスガイドラインを現実のクラウドアーキテクチャに当てはめることから始まります。 所有するクラウド資産、資産が影響されやすい脆弱性のタイプ、監査ガイドラインとの関連性などを理解することは、監視、報告、修正という継続的なコンプライアンス作業の実行に不可欠です。 環境がマッピングされれば、コンプライアンスやカスタマイズされたポリシーに基づいた自動監視体制が実施でき、最終的に、監査人にコンプライアンスを実証する際に役立つ自動レポートが生成できます。 Tenable Cloud Security は、これらすべての実現を支援してコンプライアンス業務のハードルを下げ、セキュリティ監査を楽しめるように後押しします。

Tenable Cloud Security の詳細情報やデモについては、Tenable Cloud Security 製品ページ (https://www.tenable.com/products/tenable-cloud-security) からご覧ください。

- Cloud

- Exposure Management