libssh認証バイパスの脆弱性(CVE-2018-10933)

Secure Shell(SSH)プロトコルをサポートするマルチプラットフォームライブラリlibsshの新たに公開された脆弱性により、攻撃者は認証を迂回して脆弱なサーバーを完全に制御できます。

背景

10月16日、libsshチームはlibsshバージョン0.6以上の脆弱性に関する重要なセキュリティ更新プログラムを公開しました。libsshは、Cで書かれたマルチプラットフォームライブラリであり、SSHプロトコルをサポートし、クライアントアプリケーションとサーバアプリケーションの実装に使用されます。セキュリティ更新プログラムは、認証バイパスの脆弱性(CVE-2018-10933)を解決します。 テナブルの製品はCVE-2018-10933に脆弱ではないことが確認されています。

影響の評価

インターネットに接続されたデバイスの検索エンジンShodanを使用すると、約2,000台のデバイスがlibsshバージョン0.6以上を実行していることが分かりました。しかし、libsshの使用の全範囲は不明です。 さらに、libsshの脆弱なインスタンスは、クライアントモードではなくサーバーモードで実行する必要があり、この脆弱性の影響を制限する可能性があることが報告されています。

脆弱性の詳細

ibsshを使用してサーバに認証するとき、認証を開始するための "SSH2_MSG_USERAUTH_REQUEST"メッセージを受信することが予期されます。 しかし、脆弱性のあるバージョンのlibsshを実行しているサーバーには、"SSH2_MSG_USERAUTH_SUCCESS"というメッセージが表示されます。これにより、誰でも資格情報を提供せずにサーバにアクセスできるようになります。

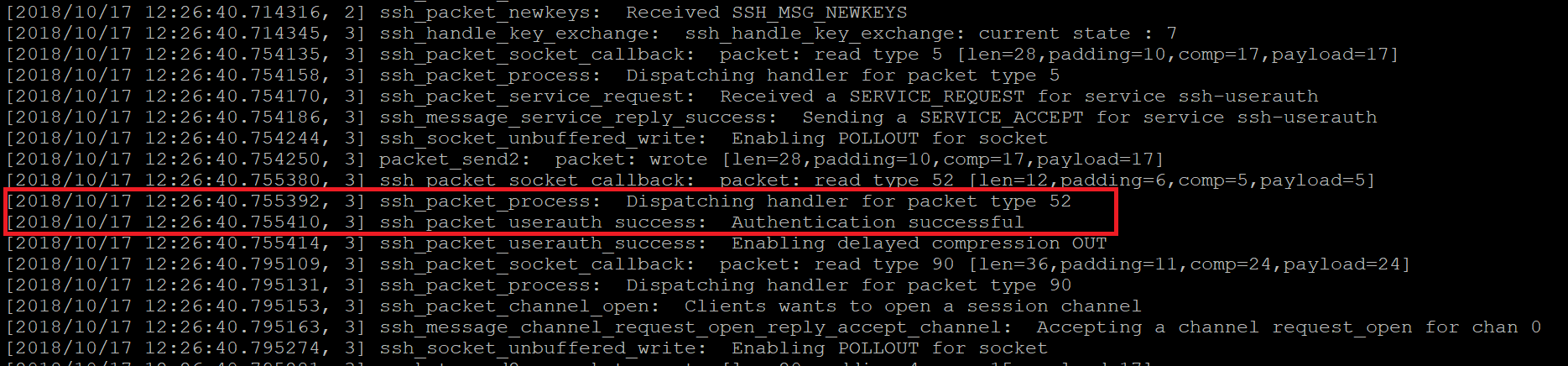

以下は、Tenable Researchのスクリーンショットです。弊社ラボのテストシステムでこの脆弱性が確認されています。

緊急措置が必要

この脆弱性はlibsshのバージョン0.8.4と0.7.6で対処されているので、サーバーのディストリビューションからパッチがリリースされたらすぐにサーバーを更新することが重要です。さらに、ソフトウェア作成者がサーバーモードでlibsshライブラリを実装する場合、ライブラリを最新バージョンに更新する必要があります。

2018年10月19日の更新:Debian、UbuntuおよびSUSEを含むいくつかのディストリビューションがこの脆弱性に対処するパッチをリリースしました。さらに、シスコとF5 Networksは自社製品のセキュリティアドバイザリーを発表しています。シスコは現在、自社の製品ラインを調査して、libsshの脆弱性の影響を受けるかどうかを判断しています。F5 Networksは、BIG-IPアプリケーション配信コントローラに関するアドバイザリーを発表し、Advanced Firewall Manager(AFM)の脆弱性を列挙していますが、同社はまだパッチを提供していません。

影響を受けているシステムの特定

この脆弱性を特定するためのNessusプラグイン一覧はこちらです。

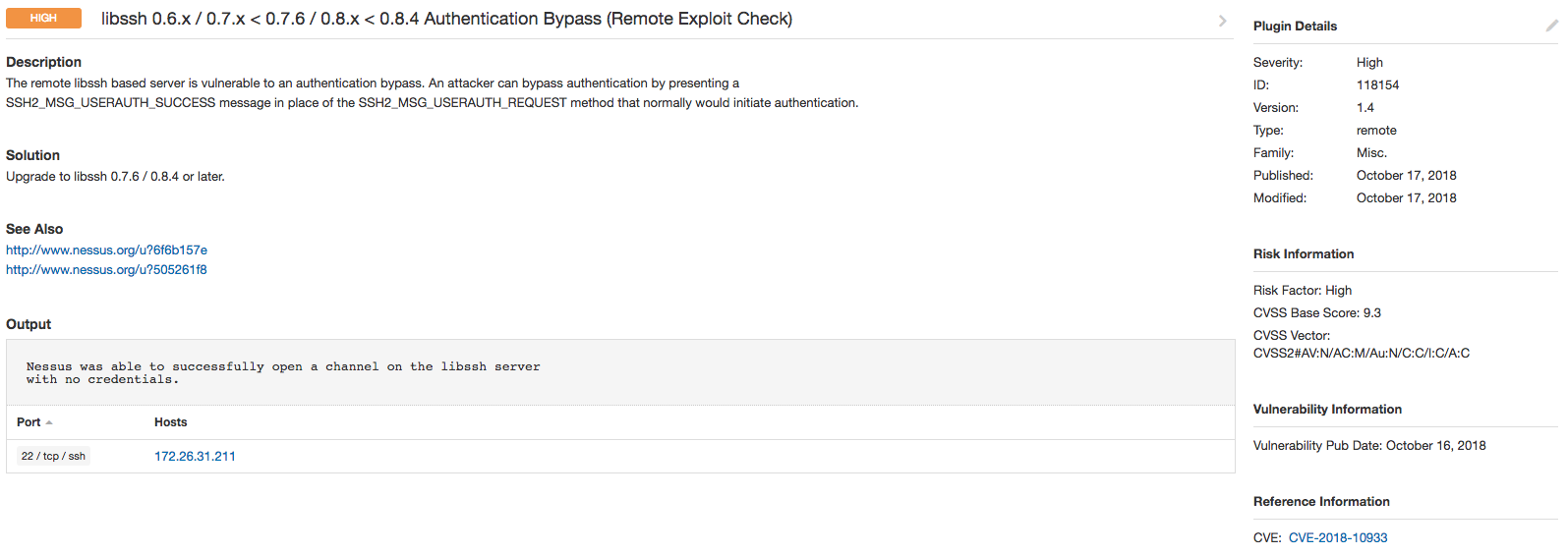

プラグイン118154の出力(エクスプロイトプラグイン)は以下に示されています。

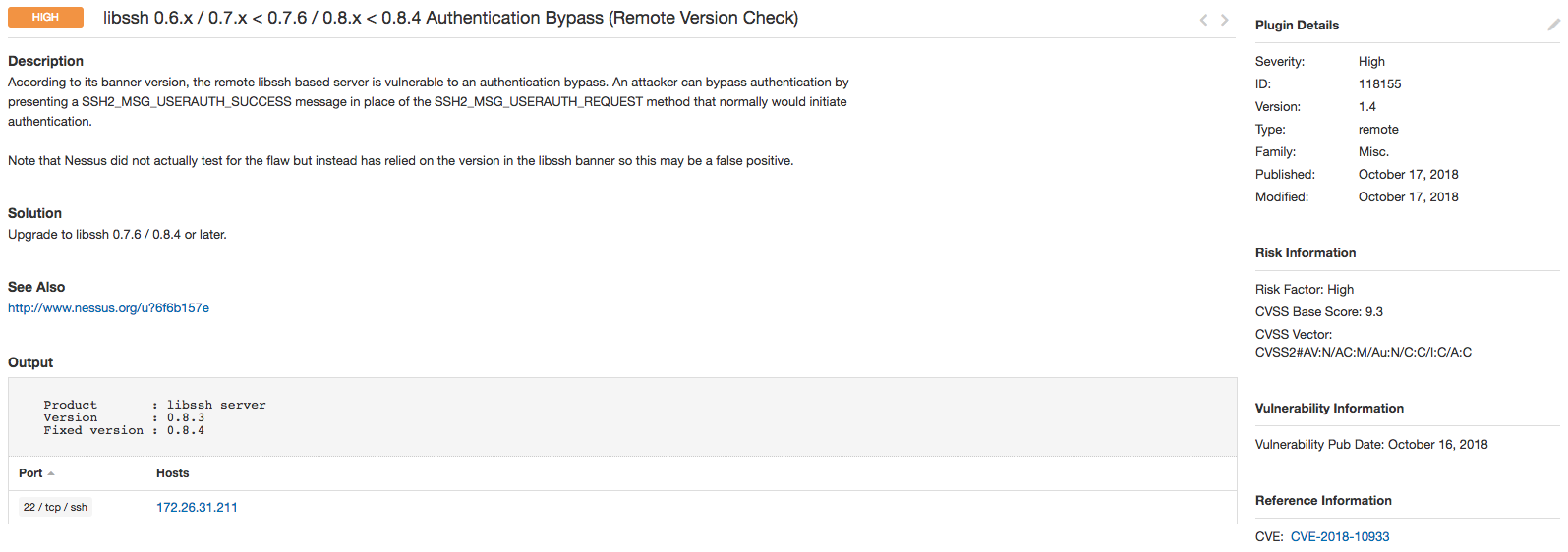

この画像はlibsshのバージョンを確認するプラグイン118155の出力で、正確性が「潜在的な誤警報を表示する」に設定されている場合にのみ報告されます。

詳細情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management