米国でPloutus-D ATMマルウェアが報告される

Ploutus-Dは、ATMの ジャックポットで使用されるマルウェアです。これは2013年にメキシコで発見されましたが、遂に米国でも出現していることがKrebs on Securityによって報告されています。この攻撃は、 2017年にFireEye社によって解析され、ATM攻撃の背後にある技術的な詳細と、攻撃者が物理的なアクセスを利用してATMから現金を引き出した方法が判明しました。

このレポートによると、攻撃者はまずマルウェアをインストールするためにATMに物理的にアクセスする必要があります。この攻撃に対する最初の防衛線となるのは、権限のないユーザーがマシンに物理的にアクセスするのを防ぐための、優れた物理的なセキュリティプログラムです。Krebs on Securityは、Diebold Nixdorfが推奨する緩和策を含むDiebold Nixdorf のセキュリティ警告を公開しました。

Tenableは、現在感染しているATMと、感染マルウェアが十分に駆除されていないATMを含む、感染したATMのマルウェアを検出するのに役立ちます。

悪意のあるプロセスを検出

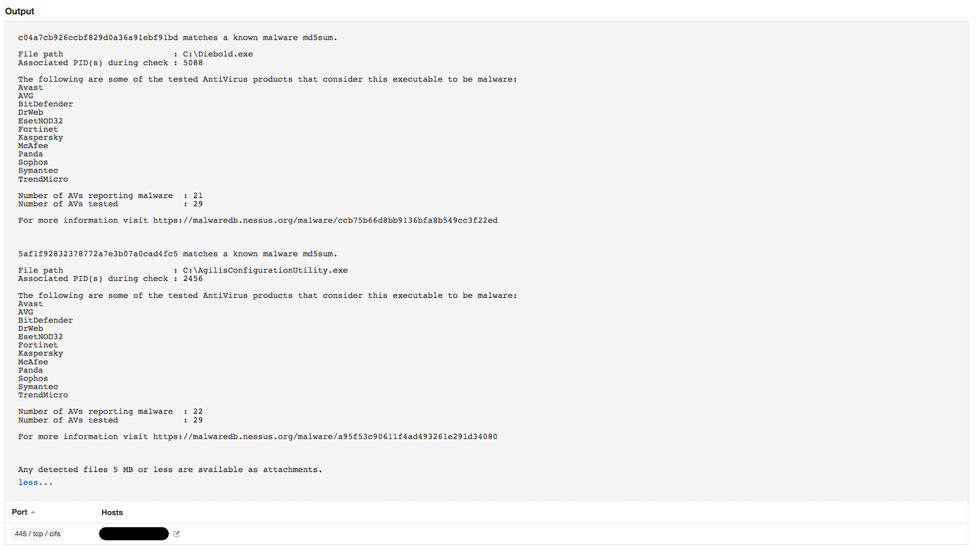

プラグイン59275を実行すると、Malicious Process Detectionにより、マルウェアが現在システム上で実行されているかどうかを検出します。

プラグイン88961を実行すると、ファイルシステムに対するMalicious File Detectionが、ディスク上の感染を検出します。

セキュリティ侵害の痕跡を検出

セキュリティ侵害の痕跡(IOC)を使用して、現在感染しているかどうかを検出できます。さらに、以前に感染した際に残された痕跡も報告されます。

レジストリエントリ“\\HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit=”Diebold.exe,%system32%/userinit.exe”:を検出

- プラグイン70629、Microsoft Windows AutoRuns Winlogon

サービス「DIEBOLDP」を検出

- プラグイン70626、Microsoft Windows AutoRuns Services and Drivers

プロセス「Diebold.exe」を検出

- プラグイン70329、Microsoft Windows Process Information

- プラグイン77668、Windows Prefetch Folder

- プラグイン92423、Windows Explorer Recently Executed Programs

- プラグイン92424、MUICache Program Execution History

未署名として表示されるプロセスを参照

- プラグイン104856、Malicious Process Detection:Authenticode Not Signed

まとめ

Ploutusのようなジャックポット攻撃は米国で観察されています。これらの攻撃は、適切な物理的およびソフトウェア的なセキュリティ制御によって、緩和されます。これは、サイバーエクスポージャーへの注意を促すものでもあります。組織がセキュリティプログラムに含める必要があるインフラストラクチャは、データセンターのサーバーと従業員の机にあるコンピューターだけ、というのはもう古い過去の話です。

- Malware

- Plugins