データを行動に変える:インテリジェンス主導の脆弱性管理

脆弱性管理チームにとって、コンテキストを踏まえた脆弱性の優先順位付けが常に課題となっています。公開される CVE が増え続けるにつれて、この作業が簡単になることはありません。多くの企業は、この状況を改善するために、さまざまなインテリジェンスデータとツールを活用した環境保護製品とサービスに投資せざるを得なくなっています。このブログ記事では、Tenable の Vulnerability Intelligence と Exposure Response が、どのように組織におけるデータに基づいた意思決定を支援し、プログラムの優先順位付けと運用を改善できるのかを説明します。

組織にとって、脆弱性管理は克服できない障害のように見えます。公開されている共通脆弱性識別子 (CVE) の数が膨大かつ急増しており、これにどのように対処すべきか、途方に暮れているためです。当初から脆弱性管理に重点を置いてきた組織として、Tenable もこの問題に取り組んでいますが、これだけではなく、さらに複雑な問題も存在します。顧客基盤が幅広いことから、リスクのコンテキスト、正確性、信頼性を維持しながら、できるだけ多くの製品でできるだけ多くの CVE をカバーする必要がある、という事実です。

これは、CVE と影響を受ける製品のあらゆる可能な組み合わせをチェックすることでは解決できません。正確かつ的を絞ったコンテキストを踏まえ、最も深刻な脆弱性への対処を優先することが解決につながります。これらの決定を迅速かつ正確に行うために、Tenable では外部ソースと Tenable Research の両方からの脆弱性情報の膨大な検索可能なデータベースを活用します。これは、Tenable Vulnerability Management 製品の Vulnerability Intelligence と呼ばれる新機能の基盤となるものと同じデータソースです。お客様が脆弱性管理プログラムをより適切に運用し、データに基づいて優先順位付けを迅速に決定できるようにすることを目的としています。

状況は悪く、さらに悪化している

2024 年もまだ半分が過ぎたばかりですが、今年は CVE が 30,000 件を超える勢いで公開されています。くわえて、基盤となるコンポーネント、フレームワーク、言語ライブラリにおける CVE がますます増えていることが問題をさらに複雑にしています。つまり、組織は単一のアプリケーションを修正するのではなく、影響を受ける脆弱なコンポーネントを活用するすべてのアプリケーションを追跡して修正することになります。

enable Vulnerability Intelligence を活用して優先順位付け戦略を構築

Tenable では、主要製品のリリースに対する最新の脆弱性カバレッジを提供するために日々取り組んでいます。それに加えて、次の深刻な脆弱性にも常に目を光らせ、可能な限り迅速に対応できるように努めています。Tenable Vulnerability Intelligence が提供するコンテキストデータの活用は、情報に基づいた意思決定を迅速に行うために不可欠となります。さらに、国家脆弱性データベース (NVD) は大きなバックログに直面していることから、Tenable Vulnerability Intelligence データセットを活用すれば、単一のデータソースに縛られることなく、最新の脆弱性とリスクを常に把握できるようになっています。

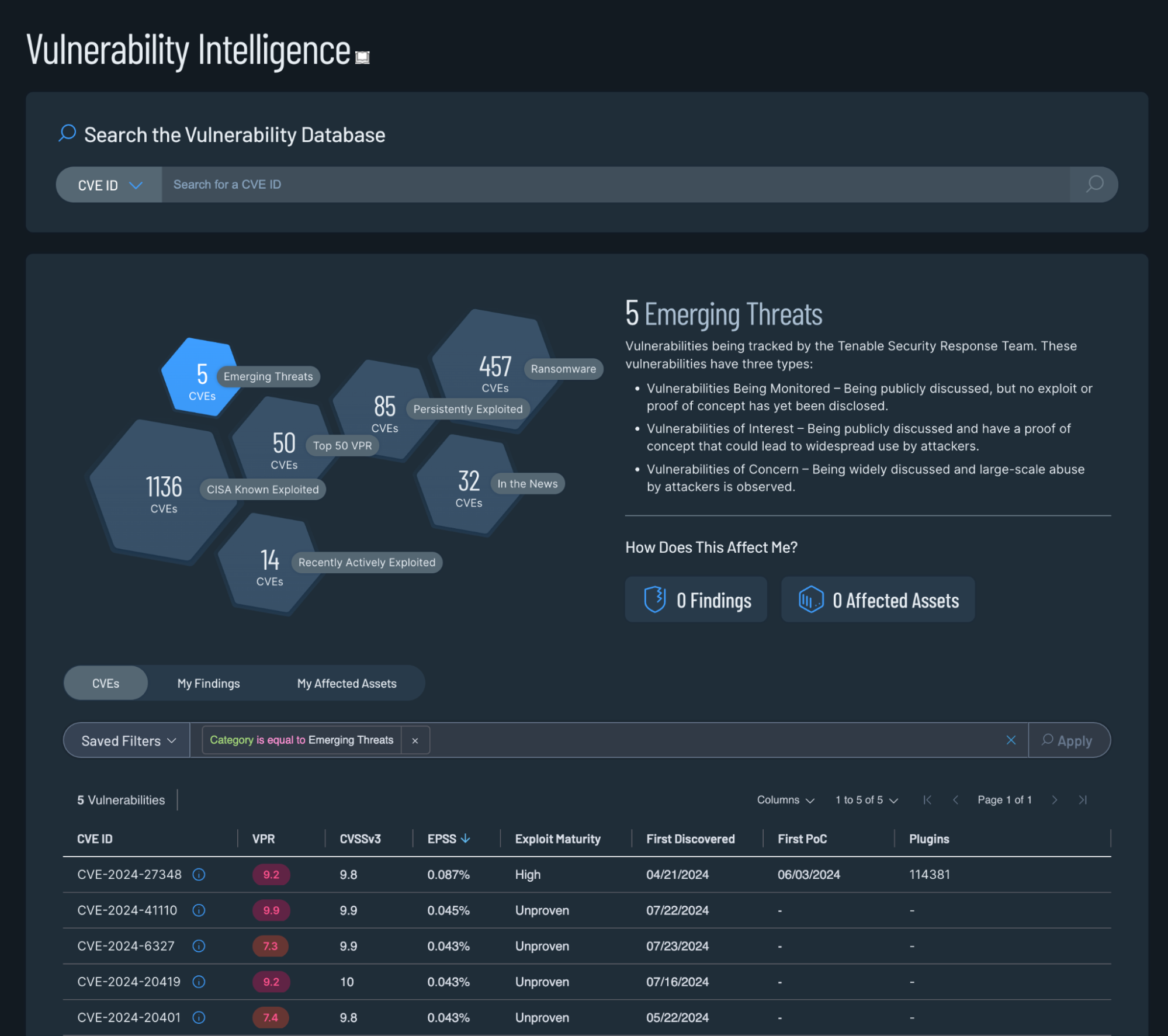

Tenable Vulnerability Intelligence を開くと、脅威のレベルが最も高い脆弱性のリスクカテゴリを表す六角形のセットが表示されます。決定基準として用いられるものはこれだけではないものの、Tenable Vulnerability Intelligence のカテゴリは、Tenable の脆弱性データベースに入力されるデータポイントに基づいており、これがリスク評価の決定の基準となります。

カテゴリには以下が含まれます。

- 新たに出現する脅威とは、当社のセキュリティレスポンスチームがとりわけ注意を払って監視している一連の脆弱性です。これらのうち多くは、同チームから、特に「Interest and Vulnerabilities (注目すべき脆弱性)」および「Vulnerabilities of Concern (懸念される脆弱性)」カテゴリの脆弱性をカバーするプラグインの開発に直接つながる経路が存在します。

- Tenable Vulnerability Priority Rating (VPR) は数値スコアです。素早く入力して並び替えることができます。しかしどのスコアでもそうですが、スコアの背後にあるコンテキストを理解することが重要です。

- ランサムウェアカテゴリは、特に主要なエンタープライズアプリケーションにおける、このタイプの攻撃に関連する脆弱性をハイライトします。ランサムウェアは、あらゆる組織において特に危険な攻撃につながる可能性があります。

上のスクリーンショットからわかるように、これらのターゲットカテゴリのいずれかに焦点を当てることで、集中して取り組むべき CVE の数を大幅に絞れます。公開されている約 250,000 件の CVE と比較すると、上記の数値の方がはるかに管理しやすく、実際のリスクを浮き彫りにできることがわかります。CVSS メトリックを活用して得られる深刻度スコアとは対照的です。

データを優先順位付け戦略に変える

多くの組織では、特定の製品、CVSS スコア、独自の義務をターゲットにするかどうかにかかわらず、依然として基本的な優先順位付けメトリックを中心に運用が構築されています。多くの場合、これは特定のコンプライアンス標準に準拠する必要があったり、または単に測定可能なものが必要であったりすることから行われています。単純な CVSS スコアまたは深刻度を追跡および測定することは簡単です。しかし、深いコンテキストが得られず、リスクに対して明確に効果のある戦略ではありません。

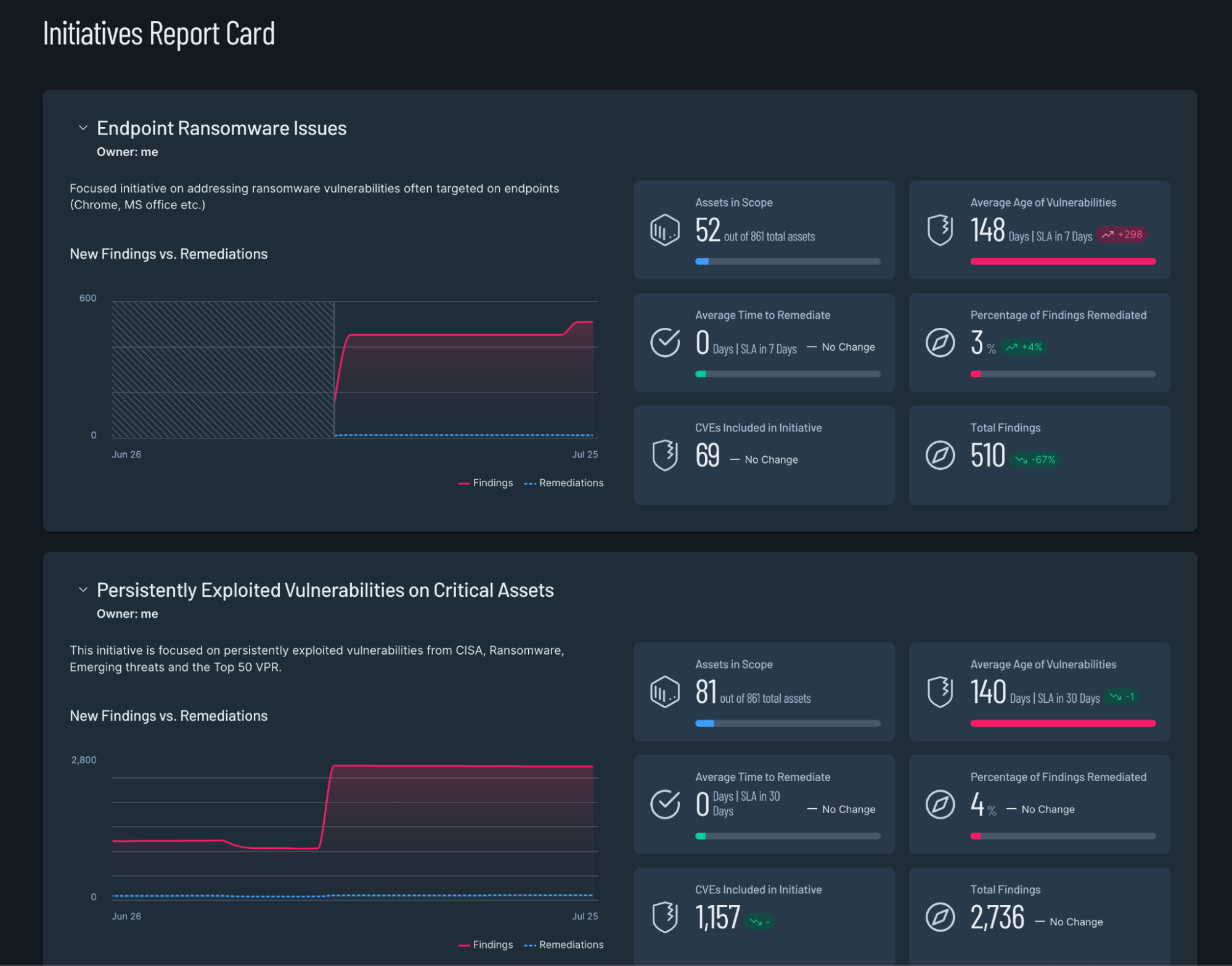

こうした状況でも、Tenable Vulnerability Management の新しい Exposure Response 機能が役立ちます。Tenable Exposure Response により、チームは測定可能で現実的なリスクを反映した脆弱性管理戦略を構築できるようになります。あらゆる脆弱性管理プログラムにおいて最も重要なツールの 1 つが、パフォーマンスの追跡機能です。残念ながら、新しい脆弱性の数が増えると、継続的に修正される脆弱性の数も減ってしまうため、ほとんどのグラフは平坦な線になってしまいます。より焦点を絞ったターゲットを設定することで、時間の経過に伴うパフォーマンスを正確に測定し、達成可能な SLA ターゲットを設定できるようになります。

CISA KEV への取り組み

米国のサイバーセキュリティインフラストラクチャセキュリティ庁の既知の悪用された脆弱性 (KEV) カタログ は、実際に悪用された証拠がある特定の脆弱性セットに焦点を当てた、貴重で人気のあるリソースになりました。KEV は包括的ではありませんが、これらの特定の CVE に関連するリスクがわかることと、多くの組織が KEV に注目していることから、KEV は Tenable Research チームが脆弱性の範囲を追跡するために使用するベンチマークの 1 つとなっています。Using Tenable Exposure Response を使用すると、脆弱性管理チームは追跡可能な CISA KEV ベースのイニシアチブを同様に作成し、それに基づいて緩和作業をベンチマークすることができます。前述したように、SLA とベンチマークはあらゆる緩和戦略にとって重要であることから、当社では KEV の脆弱性をできるだけ早くカバーするよう努めています。KEV に公開される前に脆弱性をカバーできるのが理想的ですが、そうでない場合でも、多くの場合、KEV に公開されてから数時間以内にカバーしています。

Tenable Exposure Response では、このような種類の測定を実施するために必要なツールが利用可能です。KEV に関連する可視性とリスクを考慮すると、「わずか数日の SLA を設定し、検出事項の 90% 以上が緩和されている状態である」というベンチマークの維持を目指すのが理にかなっています。導入される戦略が、測定可能かつ達成可能であることを確認することが重要です。

公開されている 250,000 個の CVE とは異なり、現在までに CISA KEV カタログに記載されている CVE は 1,134 個のみです。毎月 KEV に追加される CVE はほんの一握りですが、これはチームが実際にパフォーマンスを測定可能な影響力のある CVE のセットになります。

まとめ

脆弱性の優先順位付けとその運用は、脆弱性管理チームにとって長い間大きな課題となっていました。毎年公開される脆弱性の数は膨大です。これにより、チームは対応しきれないだけでなく、コンテキストを得るのが簡単ではないことから、優先順位付けが当てずっぽうになったり、膨大な作業になったり、CVSS の深刻度のみに焦点を当てたりといったように、取り組みが不十分になってしまうことがしばしばあります。Tenable Vulnerability Management では、必要なすべてのコンテキストを 1 か所にまとめた Vulnerability Intelligence と、対象を絞った測定可能な脆弱性管理ワークフローを運用できるようになる Exposure Response が導入されています。

もっと詳しく

- Exposure Management

- Risk-based Vulnerability Management