X.orgサーバーにおけるローカル権限昇格の脆弱性に対するエクスプロイト攻撃(CVE-2018-14665)がリリース

xorg-x11-serverのローカル権限昇格の脆弱性に対するエクスプロイト攻撃が、研究者により公開されました。 ベンダーは修正プログラムと緩和アドバイスを公開しています。

背景

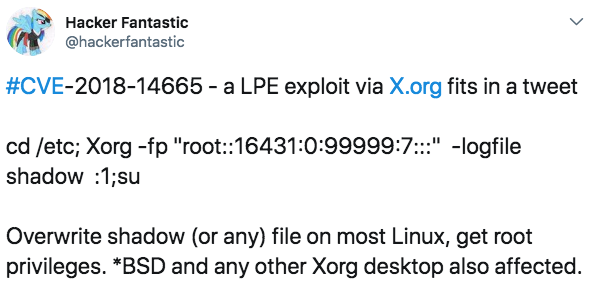

10月25日に、xorg-x11サーバーの新たに発見されたローカル権限昇格(LPE)脆弱性に対する概念実証型エクスプロイトがリリースされました。

驚くべきではありませんが、このエクストロイトの性質が些細なため、悪用可能なスクリプト がWeb上ですぐに利用になってしまいました。

影響の評価

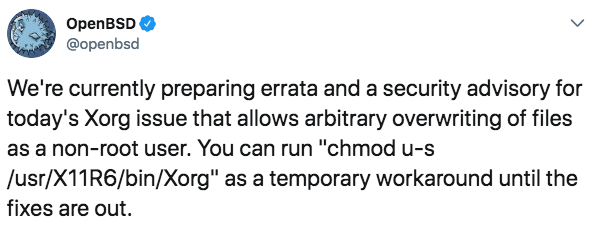

この脆弱性は、setuid(特権)モードでxorgサーバーを実行しているLinuxおよびUnixホストが-logfileおよび-modulepathパラメータでファイルを上書きできるようにします。ベンダーは、現在、製品に対するこの脆弱性の影響を評価しているところですが、Red HatはRed Hat Enterprise Linuxバージョン7.4以降が影響を受けると判断しています。ただし、デフォルトのPAM(Pluggable Authentication Modules)設定は、SSH接続を介した悪用を防ぐため、この脆弱性は、ローカルユーザーのみに影響します。また、サーバーベースのLinuxやUnixの管理者がX.orgを実行する可能性は比較的低いと考えられます。現時点では、他のベンダーは必要に応じて緩和アドバイスとパッチをリリースしています。 OpenBSDは、以下をツイートしました。

影響を受けるバージョンの範囲が限定されていて、この攻撃をトリガするためには、デフォルト以外の特定の構成が必要とされるため、攻撃の範囲は狭いと考えられます。しかし、悪意のある攻撃者は引き続き脆弱なシステムを探し出す可能性があります。

脆弱性の詳細

この脆弱性は、xorgサーバー1.19.0の「危険なオプション」のセキュリティチェックの一部の回帰として導入されました。 X.org セキュリティアドバイザリー:

-modulepath引数を使用すると、Xサーバーに読み込まれるモジュールに安全でないパスを指定し、権限を必要とするプロセスで権限のないコードを実行できるようにすることができます。-logfile引数は、解析オプションの間違ったチェックのために、ファイルシステム内の任意のファイルを上書きするために使用することができます。

影響を受けるバージョンはxorg-x11-server 1.19.0から1.20.2です。

緊急措置が必要

xorg-x11-server 1.19.0から1.20.2を実行しているLinuxおよびUnixシステムを確認し、ベンダーの修正がいつ利用可能になるかを確認してください。その間、setuidビットの削除に関連するベンダーの緩和策を適用し、必要のないサーバーまたはデスクトップシステムでxorg-x11-serverを無効にしたり削除してください。X.org:

パッチされたXサーバーのバージョンを利用できない場合、インストールされたXorgバイナリのsetuidビット(chmod 755)を 削除することを推奨します。これは、 'startx'、 'xinit'コマンドまたはそれらのバリエーションを使用してXウィンドウシステムを起動している場合に問題を引き起こす可能性があるのでご注意ください。

X.orgでは、ディスプレイマネージャを使用してXセッションを開始することを推奨しています。この場合、Xorgをsetuidにインストールする必要はありません。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

現代のアタックサーフェスを総合的に管理するCyber Exposureプラットフォーム、Tenable.ioの詳細はこちら。Tenable.io Vulnerability Managementの60日間無料トライアルをお試し下さい。

- Vulnerability Management