製造現場のリスクを軽減するための実践的な方法

製造現場のサイバーセキュリティに関する話題は多くありますが、どこから始めれば良いのでしょうか。まずは物事を単純に考え、攻撃者がなぜその行為を行うのか、そして攻撃を阻止するために何ができるのかについて考える必要があります。重要なのは、リスクを軽減し、最善の結果を得るために最大限の努力をすることです。この記事では、脅威の状況とそれを管理するためのいくつかの戦術の詳細について解説します。

名前が何であれ、製造業における IT/OT のデジタル化またはコンバージェンスと広く呼ばれているトレンドには、良い点と悪い点があります。品質、効率、持続可能性に関するデータの増加により、より迅速でより多くの情報に基づいた意思決定ができるようになりました。しかし、接続するシステムが増加したり新しいシステムが導入されたりするということは、従来分離されていたものが接続されることを意味します。したがって、接続を急ぐと、アタックサーフェスが拡大してセキュリティと安全管理が不十分になってしまいます。このブログ記事では、脆弱性の本質と製造現場におけるその対策について説明します。

今日私たちが直面している脅威について深く考えてみると、以下の人物からもたらされていることがわかります。

- あなたからお金を奪い取る悪い人物

- あなたに損害を与え、他人から金を奪い取る悪い人物

ご存じの通り、さまざまな方法で問題を切り分けることができます。しかし、その防止と修正に必要なことは同じです。すべては、以下にまとめた一連の意味のある防御策にかかっています。

そこで導入可能な防御策について深く考えてみると、以下であることがわかります。

- 脆弱性の修正

- 脅威の追跡

非常にシンプルです。しかし、脆弱性の修正については深く掘り下げる必要があります。なぜなら、最も金銭的なコストがかかるのはその部分だからです。「侵入者と脅威の追跡」というと格好良く聞こえます。クールな軍隊用語を使用しており、まるでジェームズボンドのようです。しかし実際のところ、「侵入者と脅威の追跡」にはかなりの費用がかかり、この作業にフルタイムで専念しなければならない従業員 (FTE) が必要となります。また、この際は攻撃の影響の調査とそれに対する迅速な対応も求められます。つまり、レジリエンスです。ICS では、レジリエンスを得ることがより重要となる上、これがより直接的に関わってきます。

脆弱性管理が必要となるのは、このためです。OT の世界ではかなり難しい話題ですが、ご了承ください。脆弱性の修正は、パッチの適用に留まりません。パッチの適用だけで済むのであれば、これに時間を割く必要などないでしょう。

では、脆弱性とは一体何なのでしょうか。

アメリカ国立標準技術研究所 (NIST) は、「情報システム、システムセキュリティ手順、内部統制、または実装における脆弱性であり、脅威源によって悪用またはそのトリガーとして利用される可能性があること」と定義しています。

皆さんのほとんどが、Windows システムのパッチ適用、おそらく何らかの種類の CVE または CVSS スコアを頭に浮かべたと思います。しかし私の場合、NIST のこの定義の「情報システム」を「システム」に変えて考えます。それにより、OT 、ひいてはサイバーリスクをもたらすあらゆるものをより包括的にカバーするようになります。そう考えると、脆弱性に対する考え方も変わってくると思いませんか。それを踏まえた上で、一般的な脆弱性をいくつか紹介します (「脆弱性」は、「弱点」と呼ぶこともできます)。

- ソフトウェアコーディングの欠陥 (そうだ、他の人のせいだ)

- レガシーな機器など、製造環境では非常に一般的なセキュリティを考慮せずに設計されたハードウェアとソフトウェア

- セキュリティを無視した設定または実装の決定

- 不十分なプロセス、不十分な基準

- システム機能に関する知識が不十分

私の「お気に入り」の脆弱性は、上記の 3 番目の項目に当てはまるものです。つまり、製造現場のコンピュータで共有のユーザー名とパスワードを使用することにより発生する脆弱性です。設定で発生する弱点のもう 1 つの例は、「認証が可能であったとしてもまったくそれが活用されていないデバイスが多数ある」といったものが挙げられます。

「パッチ」で修正可能なのは、1 番目の項目のみであることに注意してください。ここでは広範囲にわたって、アップグレードの「パッチ」が必要なものをすべてまとめて説明します。しかしこの際、パッチが必要となるシステムの性質によっては、その作業が実稼働プロセスに混乱をもたらす可能性があることをご了承ください。パッチには、Windows のホットフィックス、アップグレード、月例修正パッチで提供されるあらゆるもの、コントローラーのファームウェアアップグレード、ソフトウェアの新しいバージョンなどが含まれます。この通り範囲は広いのですが、全体を見渡さなければなりません。なので、パッチ適用を恐れ、嫌悪し、パッチ適用を提案した IT 部門に怒鳴り込み、バーで喧嘩をふっかけ、恨みを抱き、会議で際限なく文句を言いましょう……すみません。冗談です。脆弱性管理プロセスの手順について説明します。

- 脆弱性の特定: システムの脆弱性は、脆弱性スキャン、侵入テスト、コードレビュー (またはその他) を通じて検出されます。

- 脆弱性評価: 脆弱性が攻撃者によって悪用される確率を評価し、脆弱性が悪用された場合の影響を判断します。

- 正式に設計されたプログラムでは、これを「リスクの定量化」と呼びます。

- 脆弱性の解決: 修復または緩和を行います。これらの違いは以下の通りです。

- 修復 – 脆弱性を修正または削除します。通常はパッチを用います。しかし、ICS 環境のすべての部分に対してパッチを適用することが不可能な場合がよくあります。コントローラーでは、セキュリティ態勢が有意義に改善され、次のステップにつながることはほとんどありません。

- 緩和 – 攻撃が成功する可能性を低減させるか、攻撃の成功による影響を軽減します。これらは多くの場合、補完コントロールと呼ばれます。

Tenable OT Security が製造業のサイバーセキュリティ専門家にどのように役立つか

Tenable OT Security を使用するセキュリティ専門家の視点から、上で概説した脆弱性管理プロセスを見ていきましょう。

例 1:

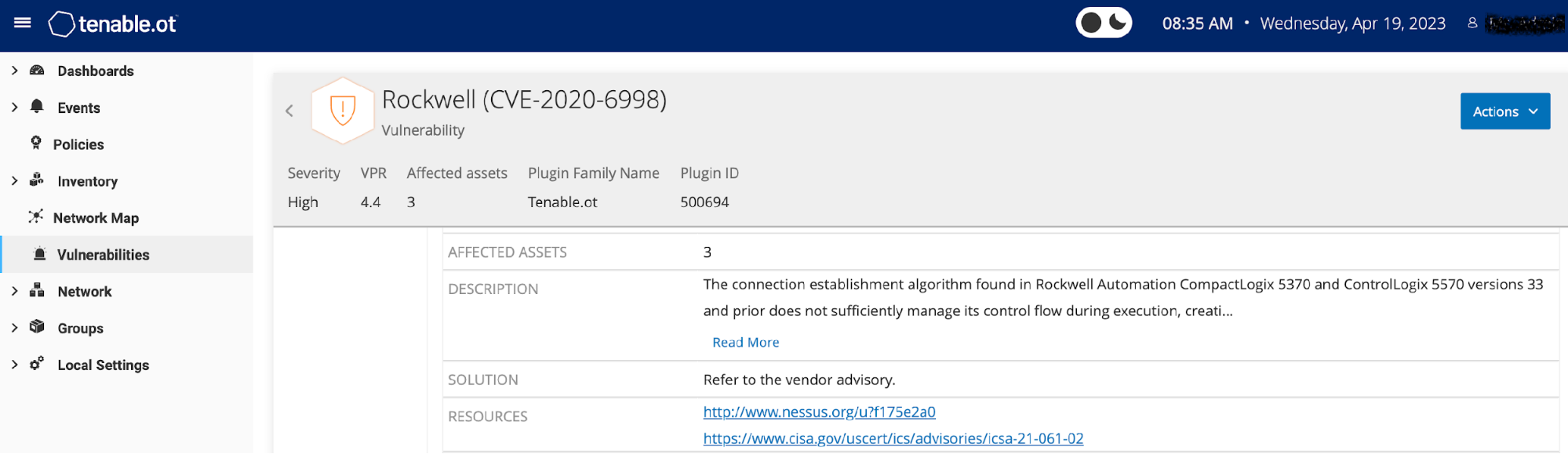

ステップ 1: ここでは、Tenable OT Security を使用して製造環境を継続的に監視およびスキャンしています。Rockwell コントローラーに存在する CVE-2020-6998 を特定できていることがわかります。脆弱性を特定するだけでなく、修復のためのオプションも表示されています。画面上のリンクをクリックすると、手順やリソースが表示されます。下の画像では、ファームウェアをバージョン 33.011 以降にアップグレードするオプションが表示されています。

ステップ2: コントローラーが実行するプロセスによっては、何もできない、または何も改善されない場合があります。デバイスを修復しても何も改善されない可能性があるのは、Siemens や Rockwell のようなプロバイダーがコントローラーで認証できるようにしていたとしても、それが使用されることはほとんどないためです。したがって、デバイスにアクセスするのに必要なのは、Studio 5000 や TIA Portal などのメーカーが提供するコーディングツールだけとなります。さらに良いことに、攻撃者は通常そのコントローラーをプログラムするのに使用される Windows ワークステーションにアクセスする可能性があります。認証がない場合、攻撃者がコントローラーの悪用を試みても時間の無駄となります。

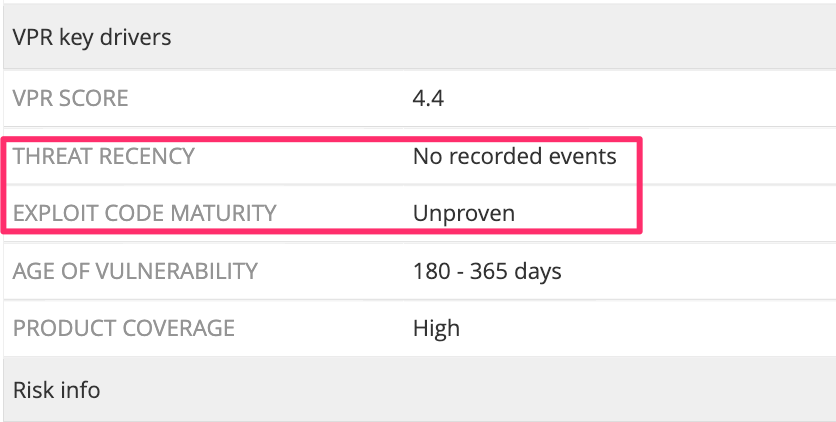

Tenable OT Security を使用すると、脆弱性優先度評価 (VPR) を活用することで脆弱性の悪用されうる可能性を把握できるようになります。以下の画像はこの特定の脆弱性に関する当社の調査の概要で、実際に悪用されうる既知の情報は存在しないことを示しています。VPR スコアは低く、この脆弱性が環境に存在していてもリスクは低いことがわかります。

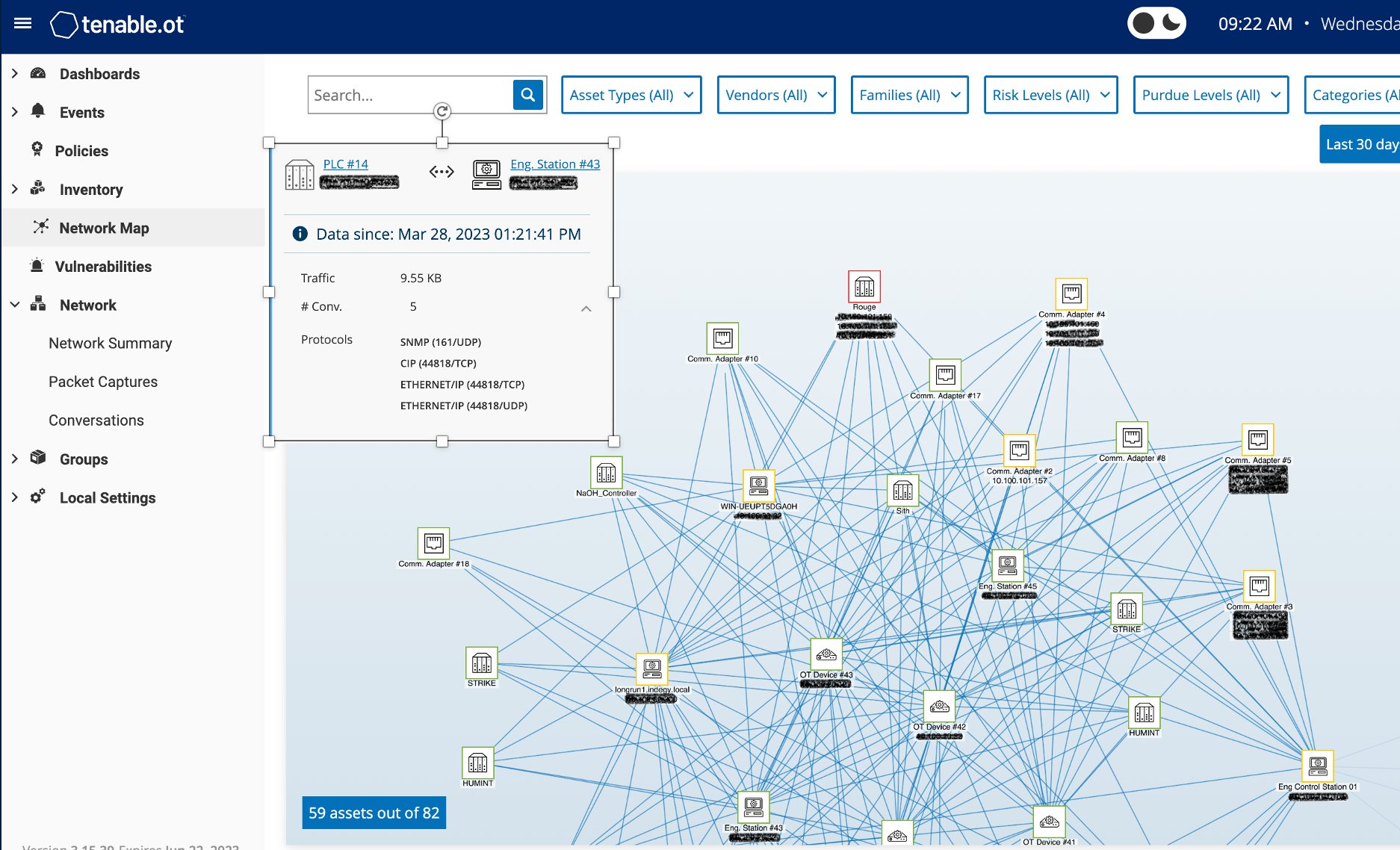

ステップ 3: 上記の評価に基づくと、最善の選択肢は緩和と言えます。このデバイスや他の多くの Rockwell デバイスにおける緩和措置というのは、ポート 44818 上の「製造ゾーンの外側」からのトラフィックのブロックを指します。

Tenable OT Security では、ICS ネットワーク内のすべての接続とその IP アドレスを示す視覚的なネットワークマップを構築できます。以下の図では、接続が必要なデバイスとそうでないデバイスをわかりやすく示されています。それにより、ファイアウォールルールの作成の最も困難な部分が大きく簡単になります。

この情報を用いて、ファイアウォールやその他のネットワーク制御を実装し ICS ネットワークをセグメント化することにより、ポート 44818 のトラフィックをブロックするよりもさらに一歩先のことを行えます。トラフィックを制限して、コントローラーと通信する必要があるデバイスのみに対して通信を許可することができます。

この例では、この脆弱性よりも深刻な脆弱性が多数存在し、その多くはファイアウォールルールの適用によってカバーできるというがわかります。したがって、「このコントローラーのファームウェアをアップグレードできるかどうかを判断する」という困難な作業を行わなくて済みます。それに伴い、システムにパッチを適用するためにダウンタイムをスケジュールする必要もなくなります。ダウンタイムが減るということは、金銭的コストが下がることも意味します。

例 2:上記と比較すると深刻度は低い一連の脆弱性と、それらの広範囲をカバーする緩和策の例です。しかし、製造業のクライアントと仕事をしていると、このような脆弱性を何度も目にします。

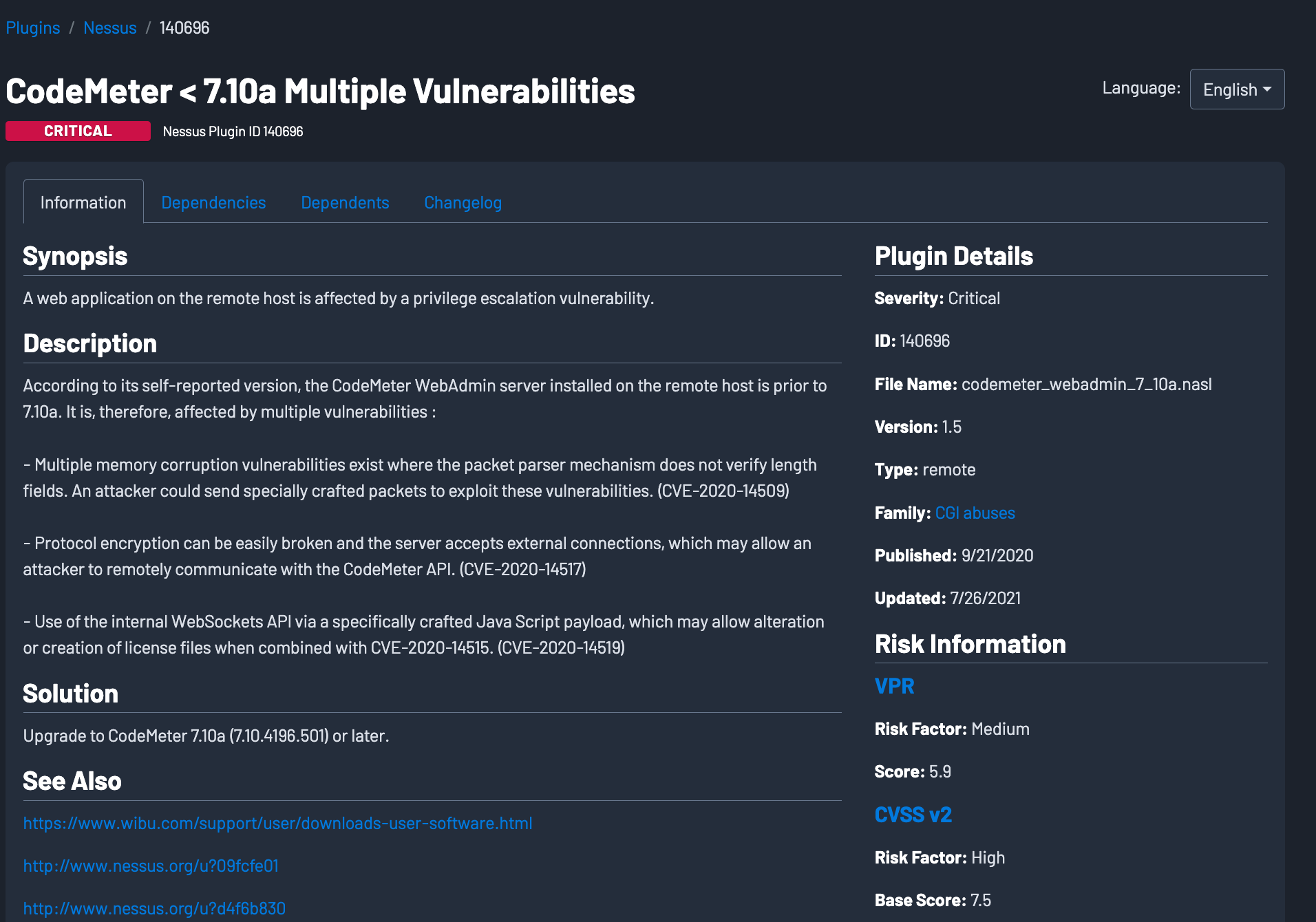

ステップ 1: Windows マシン上で実行される脆弱性である CVE-2020-16233 を確認します。Nessus は Tenable OT Security に組み込まれており、脆弱な IT システムを簡単に特定できます。この Windows ワークステーションの場合、CodeMeter ソフトウェアライセンス管理プログラムを実行しています。

ステップ2: 多くの製造環境では、OT ネットワーク上に大量の IT デバイスのインベントリがあります。コントローラーの脆弱性とその緩和策の扱い方は、ワークステーションの脆弱性とその修復策の扱い方とは異なり、別個のものとして考える必要があります。

ステップ 3: 下の画像からは、修復オプションと追加のリソースがあることがわかります。この脆弱性は Windows ワークステーション上に存在するため、ソフトウェアのアップグレードによって中断が発生する可能性は高くありませんが、パッチ適用プロセスを開始する前にこの前提が正しいかどうか確認することをお勧めします。通常、IT システムへのパッチ適用は OT システムへのパッチ適用よりも簡単なはずです。

製造業のサイバーセキュリティ専門家向けの重要なポイント

1. 製造業に脅威を与える攻撃者は、次の 2 つの動機に基づいています。

- あなたからお金を奪い取る悪い人物

- あなたに損害を与え、他人から金を奪い取る悪い人物

攻撃の成功確率を減らすために行うべきことは同じです。

2. 防御方法はシンプルです。次の 2 つの主要な戦術で構成されます。

- 脆弱性の修正

- 脅威の追跡

3. 上記の戦術は両方とも重要です。ただし、こうした作業に最も金銭的コストがかかるため、あらかじめ脆弱性を修正することをお勧めします。ICS ではレジリエンスがはるかに重要となります。脆弱性管理プロセスの手順は次のとおりです。

- 脆弱性の特定

- 脆弱性評価

- 脆弱性の解決

- 修復

- 緩和

もっと詳しく

- ウェビナー、専門家が説明する、製造部門の IT/OT セキュリティを向上させる方法にご参加ください

- Tenable OT Security 製造業向けウェブページを確認

- Tenable OT Security 製造業向けソリューションの概要を読む: 生産性をリスクにさらすことなく製造業を安全に

- Tenable OT Security の製造業に関するホワイトペーパーをダウンロード: 製造現場の安全を確保

- OT Security