図々しく荒削りで非論理的: 恐喝グループ「LAPSUS$」を理解する

2022 年の最初の数か月で業界の注目を集めた後、恐喝グループ「LAPSUS$」は息をひそめていますが、 この恐喝グループの経緯や手口から何が学べるでしょうか?

2022 年初め、LAPSUS$ グループは派手な破壊的攻撃を仕掛けて、突如業界に姿を現しました。 ランサムウェアグループと一緒にされることがありますが、LAPSUS$ は恐喝グループです。 では、確立されたプロのランサムウェアグループとの違いは何でしょうか? また、企業が自社の防御力を向上させるために、LAPSUS$ の手口からどのような教訓が学べるのでしょうか?

LAPSUS$ グループは 2022 年の初めに大きな注目を集めたものの、Conti のようなより確立されたグループが引き起こす大きなうねりの中で、さざ波のような存在になりました。 LAPSUS$ がサイバーセキュリティのニュースで花形だった期間は短く、その特異な行動と明らかなミスが返って目に付きました。

出典:Tenable Research、2022/72

ランサムウェア? 恐喝?

LAPSUS$ は恐喝グループであり、ランサムウェアグループではないことには言及しました。 その区別を明確にするために、ランサムウェアの定義を具体的に説明していきます。 一部の恐喝には、データの盗難とそのデータを「人質」として企業に買い戻させることが含まれますが、ランサムウェアは特に、データ暗号化マルウェア (ランサムウェア) が導入され、導入先のシステムへのアクセスと引き換えに身代金が要求される場合を指します。

ランサムウェアグループが横行するようになって何年もたっていますが、その間にさまざまな恐喝手口が取り入れられてきました。 ランサムウェアグループの手口やランサムウェアのエコシステムに関するその他の重要な特徴については、Tenable のレポートをご覧ください。 LAPSUS$ のような恐喝グループは機に乗じたデータ窃盗や、盗んだデータを公開するという脅迫を主な活動としています。 時には、元データを削除することもあります。

さて、ランサムウェアと恐喝の区別ができたところで、恐喝詐欺で最近知られるようになったグループの 1 つである LAPSUS$ について見てみましょう。

LAPSUS$ グループとは何者?

恐喝のみの攻撃を仕掛けるグループはほかにも存在しますが、LAPSUS$ グループが 2021 年末に大々的に出現したことで、この種の脅威グループへの注目が高まりました。

2021 年 12 月、南米の複数の企業に対する攻撃を皮切りに LAPSUS$ は正式な活動を開始しました 。続けて 1 月には、グループメンバーの一部が住んでいると思われる南米やポルトガルの企業を標的にして攻撃しました。(1 月末にまずは Sitel 、続いて Okta が侵害されましたが、2 か月間公表されませんでした。) そして、その後の数か月間で標的を多国籍テクノロジー企業に拡大していきましたが、 この展開によって、サイバーセキュリティコミュニティ全体が LAPSUS$ に注意を払うようになりました。

LAPSUS$ グループは Telegram のプライベートグループを介して単独に活動しており、他の脅威グループのようにダークウェブのリークサイトは管理していないため、分析用データは限られています。 それでも、多数のセキュリティアナリストやリサーチエンジニア、レポーターは入手可能な情報を分析し、グループの特徴や手口に対する洞察を深めてきました。

分析により判明した共通のテーマ

- 成熟度の低い手口や挙動

- 影響力と悪名を得ることが最重要事項

- 金銭的目標が最重要

Flashpoint の調査にある通り、LAPSUS$ が南米の企業から、大きな勢力範囲を持つ企業、つまり「国際的な大手テクノロジー企業」に標的を移行したことから、金銭や名声を推定目標とする理論の裏付けを取ることができます。 こうした企業を標的にすることで、理論上、サイバー犯罪者はより高い収入を得ることができるため、悪名を馳せる決定打となったのです。

多くのアナリストが指摘しているとおり、こういった「ルーズな集団」に一枚岩の目標がある、もしくは目標を前もって計算しているとも考えにくいのです。 LAPSUS$ は政治的に動かされたり、国家の支援を受けているわけではないと強く主張しており、LAPSUS$ の動きからみても、この主張に偽りはないように思われます。

もし Conti のようなランサムウェアグループが、Boardwalk Empire や Godfather のようなテレビや映画で描写される犯罪企業を彷彿とさせるような秩序ある (カスタマーサービスやヒューマンリソースも完備されている) 組織であるとするならば、LAPSUS$ はむしろ Point Break や Bottle Rocket に出てくるようなチームに例えることができます。 多くのアナリストは、LAPSUS$ の挙動について、典型的な「地下室から操作をしているティーンエイジャー」であるスクリプトキディと並べて幼稚で衝動的だと言います。

サイバー犯罪グループの個々のメンバーを特定するのは困難ではあるものの、リサーチエンジニアと法執行機関によって LAPSUS$ の組織の追跡が行われ、ブラジルと英国に住むティーンエイジャー数名が指名されています。犯人の特定からその後の逮捕、彼らが明らかに沈黙を貫いている状況を考えると、このグループは「無鉄砲かつ破壊的」で「才能はあるが経験不足の」人物で構成されている、という分析に間違いはなかったように思われます。 こういった特徴は、グループの実際の手口や挙動から洗い出したものです。それでは、少し詳しく見てみましょう。

LAPSUS$ の運用方法は?

最近の状況を考えるとおそらく長続きはしないだろうと思われる LAPSUS$ グループでしたが、それでも成長を続けているようでした。ただし、成熟に向けて直進していないので、ルーズな集団の気質をさらに裏付けています。 LAPSUS$ グループは機に乗じて攻撃に関する手口や優先事項を時間をかけて変更し、従来の顧客データの窃盗から、機密情報やソースコードの窃盗に移行していきました。

手口という点で言えば、初期攻撃は分散型サービス拒否 (DDoS) やウェブサイトの荒らしを特徴としていましたが、 早くも 1 月 21 日には、すでに多段階の侵害をしており、最終的に Okta でのインシデントを引き起こしました。 成熟過程全体を通して、LAPSUS$ グループは認証情報のダンプの購入、ソーシャルエンジニアリングヘルプデスクの悪用、多要素認証 (MFA) プロンプトへのスパム送信など、実証済みの手口に大きく依存して標的となる企業への初期アクセスを実現していました。

Microsoft と NCC Group のレポートをもとに (前者に関しては LAPSUS$ グループによる自社の侵害のレポート)、LAPSUS$ グループの重要な手口、テクニック、手順の一部を下にご紹介します。

- 初期アクセスには、取得済みもしくは公に利用可能なクレデンシャルリポジトリ、パスワードスティーラ、アクセス権と引き換えに報酬に応じる内部関係者を利用

- MFA 回避には、プロンプトへのスパム送信、もしくはヘルプデスクに連絡することを利用

- 仮想プライベートネットワーク (VPN)、Microsoft SharePoint、仮想デスクトップなどのインターネット向けアプリケーションにアクセスして、さらに認証情報を収集し、機密情報へアクセス

- Jira、GitLab、Confluence のパッチ未適用の脆弱性の悪用による権限昇格。また、Active Directory Explorer でユーザーを列挙

- NordVPN や無料のファイルドロップサービスを経由してデータを密かに抽出後、リソースを削除

- 標的のクラウド環境へのアクセスを悪用して、攻撃インフラを構築し、その他のすべてのグローバル管理者を削除

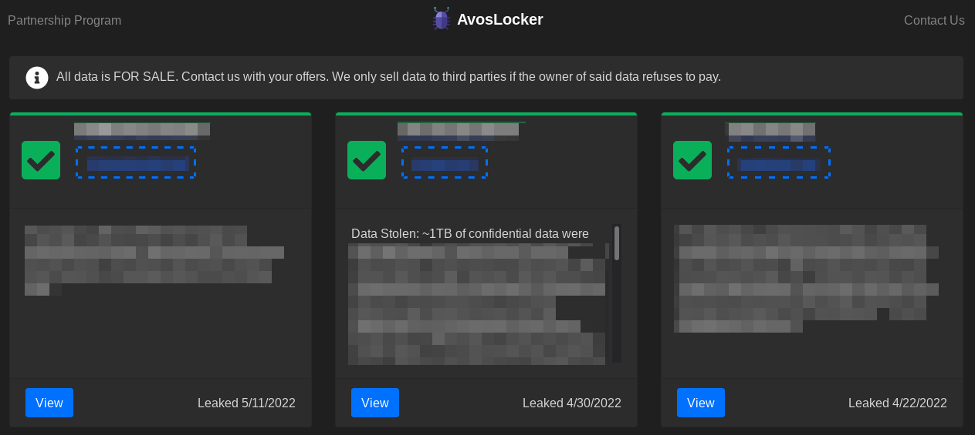

上述したように、LAPSUS$ グループは、恐喝とランサムウェアの犯罪において他の脅威グループとは大きく異なる特徴 - リークウェブサイトを運用していないこと - があります。 彼らは自分たちの Telegram チャネルだけを使用して被害者を公表し、多くの場合、次にどの企業のデータを公表するかなどについて、広範なコミュニティから意見を求めています。 緻密で標準的なランサムウェアグループのサイト (AvosLocker、LockBit 2.0、Conti など) と比較すると、無秩序で幼稚な印象を受けます。

AvosLocker のリークウェブサイト、画像出典: Tenable 2022 年 5 月

ソースコードや機密情報の窃盗への移行は、一見、より高額な恐喝金を強要するための戦略に見えますが、LAPSUS$ グループはこのような攻撃を風変わりな方法で利用することもありました。 Nvidia のデータの場合には、LAPSUS$ は コードサイニング証明書を漏洩しました。証明書が自由に利用できるようになったので、マルウェア作成者は自分のマルウェアをあたかも合法的に署名のある Nvidia のプログラムのように見せかけてて標的環境に持ち込むことができました。LAPSUS$ は Nvidia から価値のある情報を盗むことはできたものの、その情報を活用して利益を得ることに関心もなければ、その能力もありませんでした。 彼らに価値のあるデータを判断する能力が備わっていたようには見えません。Microsoft から盗んだデータは「リスクの上昇を招くことはなく」、Samsung もまた「自社のビジネスや顧客に影響を与えると想定する」ことはない、と発表されています。

実際、LAPSUS$ の被害者に対する恐喝は、常に効果的であったとは言い難く、ときには公然とデータの漏洩方法に異を唱えることもあり、「法外で不合理な」要求をすることもありました。 たとえば、Nvidia に対して合理的に達成不可能な Nvidia チップへの機能変更を要求しましたが、この要求は、基本的にはよくない方策ではあったものの、暗号通貨のマイニング量の増加を目的とした、長期的な金銭的な戦略だったと思われます。

LAPSUS$ が達成したことは?

LAPSUS$ グループの初期の攻撃はその後の攻撃ほど注目を集めなかったものの、極めて破壊的だったものもあり、特に初期攻撃によって大打撃を受けた地域では、即座にセキュリティ監視の対象として注目されるようになりました。LAPSUS$ は、この時期に、ブラジルの保健省ばかりでなく、中南米やヨーロッパの通信、メディア企業のサービスも妨害しています。

しかし、2 月末に Nvidia を攻撃して、初めて一手に世間の注目を集めるようになりました。 この侵害をきっかけに、LAPSUS$ は世界の舞台に躍り出て、大手テクノロジー企業に対して短期間の攻撃を始めたのですが、これはもしかしたら、目的のない、みせかけのショーにすぎなかったのかもしれません。

Samsung、Microsoft、Okta での侵害は、このような規模の企業の障害で誰もが恐れるような技術的な影響は出なかったものの、相当な混乱を引き起こしました。 特に Okta の障害は、調査が公開されていた期間、サイバーセキュリティ業界では大きな騒動に発展しました。 こういったメジャーなインシデントが発生する中、LAPSUS$ は中南米やヨーロッパの中小奇病より小規模な企業を引き続き標的にしていました。

常軌を逸した挙動や、叶えられない異様な要求を特徴とし、グループは一時期、被害者が報復ハッキングをしたと非難することすらありました。LAPSUS$ グループがサイバーセキュリティのニュースの一面を飾っていた期間はカオス状態でした。 LAPSUS$ グループが自身のエンタープライズによっていくら稼いだのかは不明ですが、良くも悪くも悪名を轟かせたことは否定できません。 LAPSUS$ の攻撃のピークと逮捕から 3 か月たった今、グループはほぼ活動を停止しています。

企業はどのように対応すべき?

LAPSUS$ グループは、主にソーシャルエンジニアリングや内部関係者の採用に的を絞った手口を使っています。 LAPSUS$ グループの活動を記録した NCC Group によるレポートは LAPSUS$ の攻撃に対する侵害の痕跡を掲載しています。 企業は下記のガイダンスを導入し、LAPSUS$ やその他の恐喝グループからの攻撃を防御する必要があります。

- ヘルプデスクポリシーの見直し、ソーシャルエンジニアリングの認識の再評価

- MFA の強化: SMS ベースの MFA の回避、強力なパスワード設定ルールの徹底、パスワードレス認証の活用

- OAuth やセキュリティアサーションマークアップランゲージ (SAML) のような、インターネット向けアプリケーションのための堅牢な認証オプションの使用

- 攻撃者にシステムへのラテラルムーブメントを許し、権限を昇格させ、機密情報を抽出させてしまう可能性のある、悪用が知られている既知の脆弱性の検出とパッチ適用

- クラウドセキュリティ体制の強化: リスク検出の改善、アクセス設定の強化

自社のシステムを標的とするインシデントの分析において、Okta は重要な防御メカニズムとしてゼロトラストの導入を挙げています。 機密アプリケーションやデータにアクセスに必要な認証ステップを追加した結果、LAPSUS$ グループによる Okta やその顧客に対して壊滅的な影響を及ぼす可能性のあったアクセスが封じられました。

LAPSUS$ のような恐喝グループが Active Directory を標的にするのは、従来のランサムウェアグループとは違って、AD アカウントを侵害して、それを基点により高い特権を持つユーザーのアクセスを取得することが動機です。従って AD を適切に設定、監視することは、ランサムウェアの阻止同様に恐喝の阻止でも非常に重要です。 さらに、恐喝グループはクラウド環境を標的にする可能性が非常に高く、 LAPSUS$ グループがクラウドインフラを標的にし、リソースを削除し、正規ユーザーを締め出していることはすでに確認されています。

ランサムウェアのグループと同様に、恐喝グループは企業がパッチ未適用のまま放置している従来の脆弱性に今も依存しています。 2022 年 6 月の RSA カンファレンスで NSA サイバーセキュリティディレクターの Rob Joyce 氏は、悪用が確認されている既知の脆弱性に対処することをサイバーセキュリティに対する取り組みの「土台とする必要がある」と述べました。 Tenable の顧客は、当社のランサムウェアのエコシステム用のスキャンテンプレート、ダッシュボード (Tenable.io、Tenable.sc)、レポートを使用して、ランサムウェアグループから標的にされていることが分かっている脆弱性を企業環境内で評価することができます。そのような脆弱性の多くは恐喝グループにも悪用されています。

恐喝グループの将来

恐喝グループは LAPSUS$ だけではありません。 Conti は活動を停止したばかりですが、一部のアフィリエイトが同様の攻撃に関与していることがわかっています。 米国政府機関は Karakurt という他の恐喝グループについても警告しており、同グループは、他社のデータのリークウェブサイトの運営から、自らのためのデータ窃盗や恐喝活動に移行しています。

LAPSUS$ グループは衰退しましたが、RansomHouse グループの勢力が伸びたのが目に留まります。LAPSUS$ 同様、一部ではランサムウェアグループとして分類されてきたこのグループは、攻撃したネットワークのデータは暗号化しません。多くの手口は LAPSUS$ グループのものと類似しています。RansomHouse は LAPSUS$ の Telegram チャネルで自分たちの活動を宣伝することもありました。

ランサムウェアと同じように、極度に複雑化したり、費用がかかり過ぎて攻撃できなくなるまで、恐喝攻撃はなくなることはないでしょう。 企業は、このような手口に対してどのような防御を整えているのか、どのように要塞化できるのか、レスポンスプレイブックにはこのような障害に有効な対応策が記載されているのか、確認する必要があります。図々しく荒削りで非論理的な手口ということで、LAPSUS$ のような恐喝グループを簡単に軽視してしまいがちですが、彼らは国際的な大手テクノロジー企業を妨害して混乱させたのです。手口は荒削りでも影響は深刻になる可能性があることを再認識しなければなりません。

詳細情報

- Research Reports

- Threat Intelligence