コロニアルパイプラインのランサムウェア攻撃: OT 環境のリスクを削減する方法

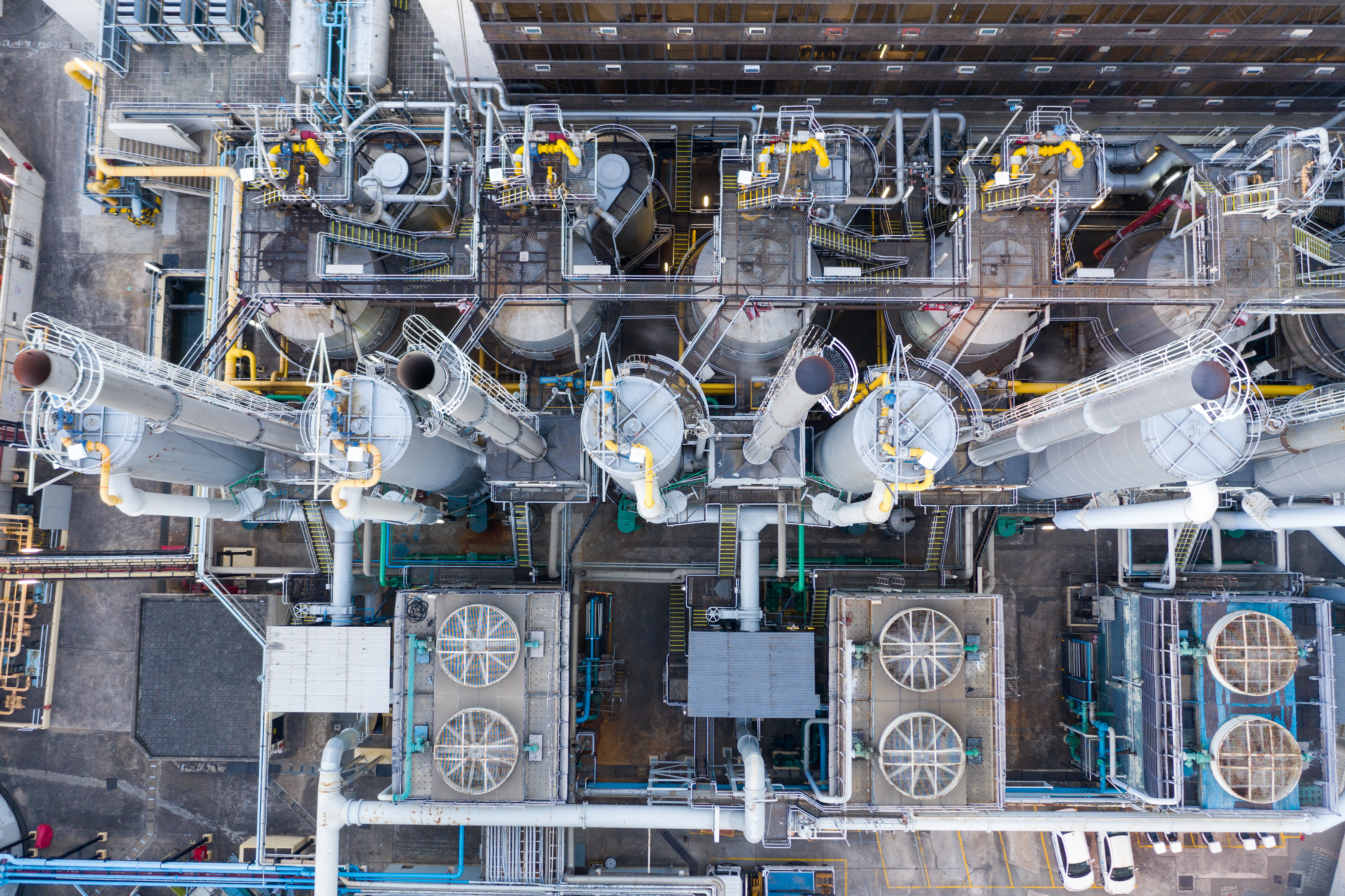

オペレーショナルテクノロジー (OT) の環境では、サイバーメンテナンスをシステムや機器の機械的なメンテナンスと同様に日常的に行うことで、サイバーセキュリティに対してより積極的なアプローチを追求する時期に来ています。

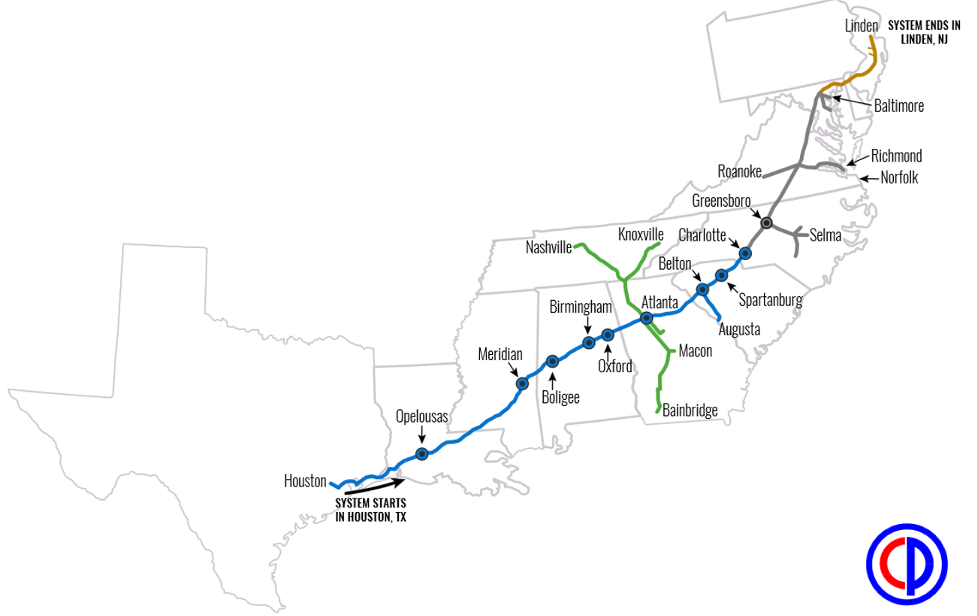

5 月 8 日、米国東海岸の石油・ガスの大手サプライヤーが ランサムウェア攻撃を受け、供給が停止しました。 東海岸で使用される石油・ガスの 45% を供給する全長 5,500 マイルの Colonial Pipeline への攻撃は、米国国土安全保障省が特定した 16 の重要なインフラ業界の 1 つとされている 石油・ガス業界を標的にした直近の攻撃です。

パイプラインの停止や中断がメディアで大きく取り上げられるのは当然のことです。 しかし、重要なインフラは実際、どれほど攻撃にさらされているのでしょうか。今回の攻撃はその問題に迫っています。

出典: Colonial Pipeline

運用技術のパラダイムの変化

石油・ガスの操業に必要なオペレーショナルテクノロジー (OT) は、かつては隔離されたものでしたが、今日ではこれらのシステムが IT インフラストラクチャやインターネットに接続されることが多くなり、新たな攻撃経路となっています。 OT と IT の融合により、両社を跨った環境内の水平移動が可能になり、石油・ガス事業のあらゆる側面が、IT、OT のどちら側から攻撃されても脆弱になる可能性が生じています。

また、ランサムウェアの多くは、初期侵入後の水平移動や権限昇格を行うために Active Directory (AD) を利用しており、AD の不適切な構成を狙ったコードを含んだマルウェアが増えています。 AD は、権限昇格の足がかりとして恰好な標的となり、既知の欠陥や不適切な構成を利用して他の領域に水平移動する手段として利用されています。ドメインの複雑化が進み、構成上の欠陥が増加する現在、多くの企業は Active Directory のセキュリティ対策まで手が回らないのが実情です。その結果、セキュリティ部門は欠陥の早期検知や修正ができず、事業に影響を与えるような問題に発展させてしまうことがあります。

今回の Colonial Pipeline の攻撃は、以下のような、世界各地の石油・ガス事業に対する最近の一連の攻撃の最新の例です。

- 2018 年 12 月、イタリアの石油・ガス産業の請負企業である Saipem は、中東、インド、アバディーンおよびイタリアに置かれたサーバーを標的にしたサイバー攻撃の被害を受けました。

- 2018 年 4 月、共有データネットワークを狙ったサイバー攻撃により、米国の天然ガスパイプライン事業者 4 社が、顧客とのコンピューター通信の一時的な停止を余儀なくされました。

- 米国の天然ガス施設は、IT と OT ネットワークの両方を暗号化しつつ、同時に ヒューマンマシンインターフェイス (HMI)、データヒストリアンおよびポーリングサーバーへのアクセスをロックするサイバー攻撃を受けました。 2020 年 2 月、パイプラインは、2 日間の操業停止を余儀なくされました。

法規制の遵守だけでは、必ずしもセキュリティは確保されない

当社の OT 環境での経験では、規制のコンプライアンスとセキュリティ上の問題解決が同じことだと思い込んでいる企業をよく見かけます。Colonial Pipeline がそうだと言うつもりはありませんが、この業界のすべての企業にとって、サイバーセキュリティ戦略をより広範にとらえることを検討する価値があると考えています。

石油・ガス業界には 5 つの安全、セキュリティ標準がありますが、いずれも企業が基本的なセキュリティ層を備えることを求めています。 この層には、資産インベントリ、セキュリティ管理の制御、脆弱性管理システムなどが含まれます。 当社は、規制に従うアプローチを支持しており、コンプライアンスの確保が評価に値することはもっともですが、これらのガイドラインへの準拠は、健全なサイバーセキュリティ戦略の始まりに過ぎないのです。

なぜなら、規制標準の公布、制定、施行がアタックサーフェスの急速な拡大に追いつくことができず、攻撃者が適応するスピードに後れをとっているからです。 したがって、「コンプライアンス」が確保されていれば「セキュリティ」が達成されているという仮定は誤りです。重要なインフラを安全に保ち、Colonial Pipeline に被害を与えたような攻撃を防ぐためには、コンプライアンスを超えた対策を講じなければなりません。

石油・ガス産業に関連する 5 つの安全、セキュリティ標準

API Standard 1164 - NIST CSF や IEC 62443 の対象範囲外のパイプライン特有の内容

National Institute of Standards and Technology (アメリカ国立標準技術研究所 : NIST) の重要インフラのサイバーセキュリティを向上させるためのサイバーセキュリティフレームワーク (NIST CSF) - あらゆる業界の企業が採用している最も代表的なフレームワーク。天然ガス・石油業界では、NIST CSF を中心とした企業全体のプログラムを採用する企業が増えています。

米国エネルギー省のサイバーセキュリティ能力成熟度モデル - 企業のサイバーセキュリティ能力の成熟度を測定し、運用を強化するための、業界が認めるベストプラクティスを用いた自主プロセス

International Electrotechnical Commission (国際電気技術委員会 : IEC) 62443 - 天然ガス・石油業界の生産部門で広く導入されており、あらゆるタイプの天然ガス・石油の産業用制御システム (ICS) に適用される、一連の標準

International Organization for Standardization ISO 27000 (国際標準化機構 ISO 27000) - 情報セキュリティマネジメントシステム (ISMS) の要求事項を定めた、業界をリードする標準

OT セキュリティの脅威をいかにして排除するか

皮肉なことに、進行中のサイバー攻撃ほど対処がしにくいタイミングはないのです。 数日から数週間たてば、Colonial の攻撃の経過と波及コストと混乱について、さらに詳細な情報が得られることでしょう。 重要インフラを提供する企業がサイバー攻撃があって初めて対応するという、事後対応モードからから抜け出せるとすれば、それは、アプローチを転換して、攻撃を未然に防ぐ方策に集中することです。

石油・ガス業界をはじめとする多くの産業環境では、機器の定期的なメンテナンスを行うことが一般的です。 ベアリングやフィルター、流体の交換など、メンテナンスは「故障するまで運転」すると起きる機器の致命的な故障を避けるために行われます。 定期的なメンテナンスは、コストと手間を省き、リソースの分散を避けることができます。

では、なぜ企業は OT システムのサイバーセキュリティに対して、同じような定期メンテナンスを行わないのでしょうか ?

OT インフラストラクチャに「メンテナンス」のアプローチをとることは、これらの機械を動かす PLC (プログラマブルロジックコントローラー)、DCS (分散型制御システム)、HMI、その他の OT デバイスに適切なサイバー衛生管理を行うことに他ならないのです。定期的にサイバー衛生管理を行うことで、怪しい挙動を阻止し、「侵入口」を塞ぎ、悪用可能になる脆弱性の数を減らすことで、OT の脅威を減らすことができます。

脅威を緩和するには次のことが必要です。

- IT と OT システム両方を含む、アタックサーフェス全体の可視化の実現

- デバイスやネットワークレベルでの高度なセキュリティ対策の導入

- 構成変更の管理に基づいた制御の再確立

企業は、OT インフラストラクチャと Active Directory の両方で適切なサイバー衛生管理を行い、サイバー空間に露呈されたリスクを低減し、権限昇格、ネットワーク内の移動を経てランサムウェアの攻撃が開始される前に、攻撃経路を確実に遮断する必要があります。 しっかりとした取り組みを実施すれば、すべての重要インフラや製造業者は、操業停止や人命を危険にさらす可能性のあるセキュリティ危機に事後対応しなくても済むようになります。

リスクベースの脆弱性管理についてはこちらから

- ホワイトペーパーをダウンロードする : 重要なインフラのサイバーセキュリティ

- オンデマンドウェビナーを視聴する : リスクにさらされている重要なインフラ : OT 侵害の詳細

- Energy Industry

- Federal

- Government

- Incident Response

- OT Security

- Standards

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning