COVID-19: サイバー犯罪者、コロナウイルスの不安に付け込む(英語)

新型コロナウイルスのパンデミックに関する世界規模の恐怖や不確実性に乗じるマルウェアやフィッシングキャンペーンが増加しています。

背景

2019年12月、世界保健機関(WHO)によりCOVID-19と呼ばれる新しいウイルスと感染症の発生が報告され始めました。現在、新型コロナウイルス(COVID-19)の感染症はパンデミック(世界的な大流行)になったと見解されています。12月以降、COVID-19は100か国以上に広がり、症例は毎日報告されています。サイバー犯罪者は、新型コロナウイルスに対する注目度や不確実性に乗じて、フィッシング詐欺の手口として悪意のある電子メールを介してデジタルウイルスを拡散しています。

コロナウイルスをテーマにしたマルウェアキャンペーン

Emotet キャンペーン

2020年1月末、研究者らは、COVID-19に対する注目を悪用して、日本のユーザーをターゲットにした電子メールで Emotet マルウェアを拡散する試みを公開しました。

新型コロナウイルス関連をテーマにした #emotet のばらまきメール。

— bom (@bomccss) January 29, 2020

昨日と本日で確認どちらも日本語に違和感はありません。

■件名

添

■添付ファイル

別添.doc

■件名

別添 01.29

■添付ファイル

取扱説明書.doc pic.twitter.com/r6Ra3eZf2l

IBM の X-Force チームは、1月29日にいくつかの侵害の指標をまとめ、2月5日に要約をブログ記事に掲載しました。Emotet は、Cybereason の研究者らにより「3つの脅威」と名付けられた3つのマルウェアのチェーンの一部で、TrickBot トロイの木馬を展開し、いったんTrickBot に感染すると Ryuk ランサムウェアにも感染しやすい状態になることが判明されています。

#Ryuk is one of possible payloads delivered by human operators that enter networks via Trickbot. The Trickbot implant downloads Cobalt Strike or PowerShell Empire and begins to move laterally, activating the Trickbot infection for #ransomware deployment: https://t.co/brO143JpO1 pic.twitter.com/TWmjEB7fcT

— Microsoft Security Intelligence (@MsftSecIntel) March 10, 2020

AZORult トロイの木馬

2月10日に Proofpoint の研究者らは、COVID-19に対する懸念と世界的な流通への影響に関する不安に乗じる独自の悪意のあるスパムキャンペーンについてのブログ記事を公開しました。

画像出典: Proofpoint blog

このメールに添付された悪意のある Microsoft Word 文書は、Microsoft Office の Equation Editor コンポーネントのメモリ破損の脆弱性である CVE-2017-11882を悪用します。

攻撃が成功すると、AZORultトロイの木馬が標的となるシステムにインストールされます。AZORult は、2016年に最初に特定されたデータを窃取するトロイの木馬で、侵害されたシステムから機密データを盗み出します。

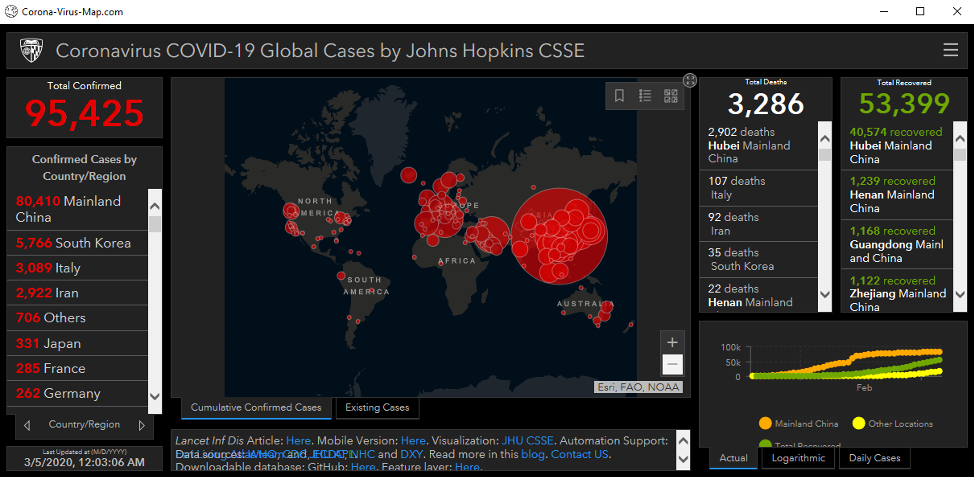

3月9日、Reason Labs の研究者らは、サイバー犯罪者が引き続き AZORult を広めるために COVID-19に対する懸念を悪用していることを観察しました。

画像出典: Reason Labs blog

サイバー犯罪者は、Johns Hopkins Coronavirus Map の偽バージョンを悪意のある実行可能ファイルの形で配布しました。この悪意のある実行可能ファイルを配布するために悪意のある電子メールまたはソーシャルメディアを使用したかどうかは不明です。

「NanoCore」リモートアクセス型トロイの木馬(RAT)

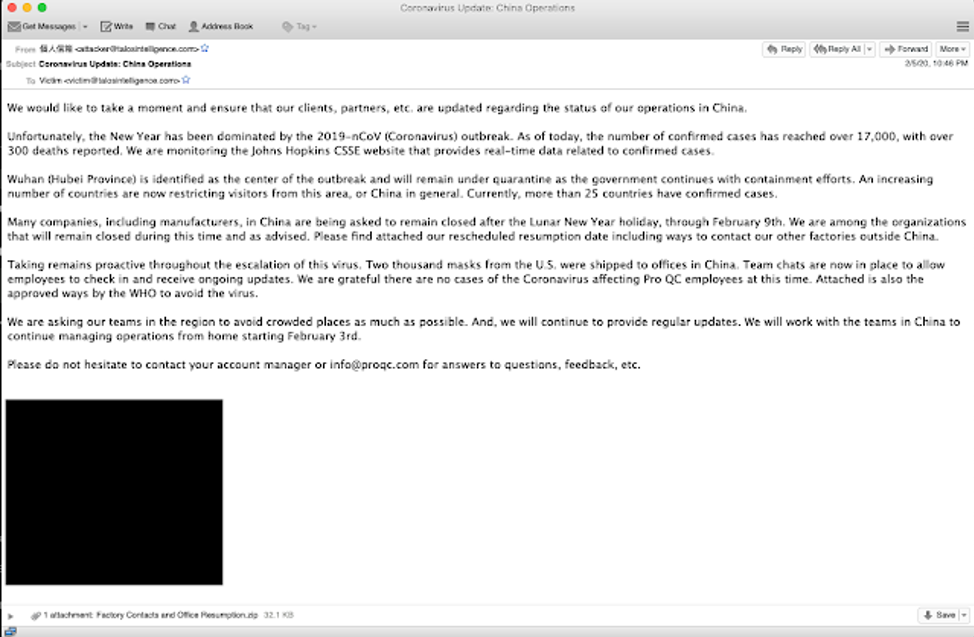

2月13日に、Cisco Talos チームの研究者らは、脅威アクターがコロナウイルスのアウトブレイクをどのように悪用しているかを取り上げたブログ記事を公開しました。このブログ記事では、前述の Emotet キャンペーンが参照されています。また、彼らは、Nanocore RAT を配布するために COVID-19 に関する不安に乗ずるキャンペーンも発見しました。

画像出典: Cisco Talos blog

悪意のある電子メールの件名は、「Coronavirus Update:China Operations(コロナウイルスの最新情報:中国事業)」で、本文では、中国での企業の事業に対する COVID-19の影響が説明されています。この電子メールには悪意のある ZIP ファイルが添付されています。この電子メールでは企業名が使用されていますが、企業の正規の電子メールの一部を再利用したのか、サイバー犯罪者が書いたものなのかは不明です。

Lokibot トロイの木馬

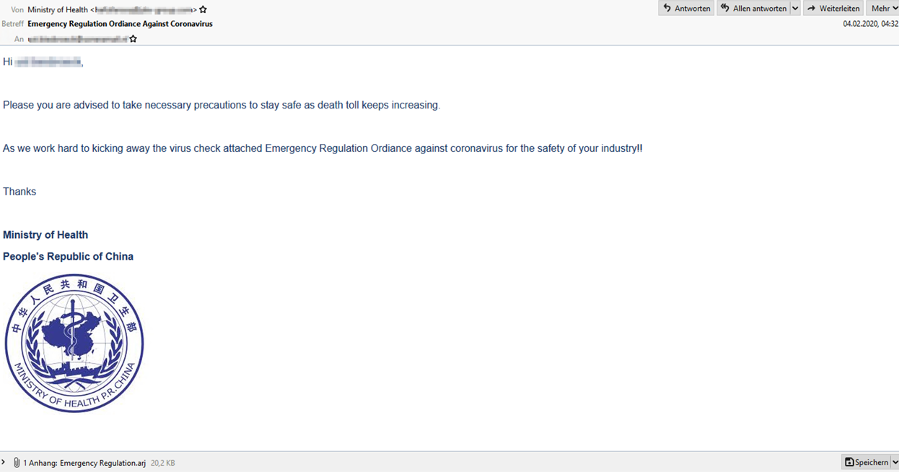

2月14日、IBM X-Force の研究者は、コロナウイルスをテーマにした別の悪意のあるスパムキャンペーンの詳細を共有しました。これは中国のユーザーを対象としています。IBM X-Force によると、このスパムキャンペーンは、中華人民共和国保健省の名前を悪用しています。

画像出典: IBM X-Force Exchange

この電子メールは公式の画像を使用し、本文ではユーザーの電子メールアドレスを氏名として使用してします。この電子メールには、「死者数が増え続けても安全を保つ」ための予防措置が記載されており、Windows RAR アーカイブファイルである.arj ファイルの形式で「コロナウイルスに対する緊急規制条例」と呼ばれる悪意のある添付ファイルが含まれています。添付ファイルを開くと、Lokibotトロイの木馬に感染します。Lokibotトロイの木馬は、情報窃盗、キーロガーなどの機能をもち、2015年にハッカーフォーラムでパスワードおよび仮想通貨のウォレット情報を窃盗するマルウェアとして公開されしました。

TrickBot トロイの木馬

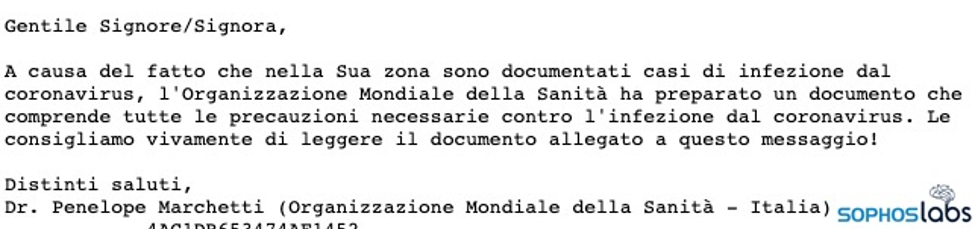

3月4日にソフォスの研究者らは、イタリアのユーザーを標的とする COVID-19 の感染を防ぐための予防措置のリストを示す悪意のあるスパムキャンペーンに関するブログ記事を公開しました。

画像出典: SophosLabs blog

この電子メールには、TrickBot トロイの木馬をダウンロードする Visual Basic for Applications スクリプトを含む悪意のある Word 文書ファイルが含まれています。

コロナウイルスをテーマにしたフィッシング詐欺

COVID-19をテーマにしたマルウェアキャンペーンに加えて、従来のフィッシングキャンペーンも引き続き発生しています。

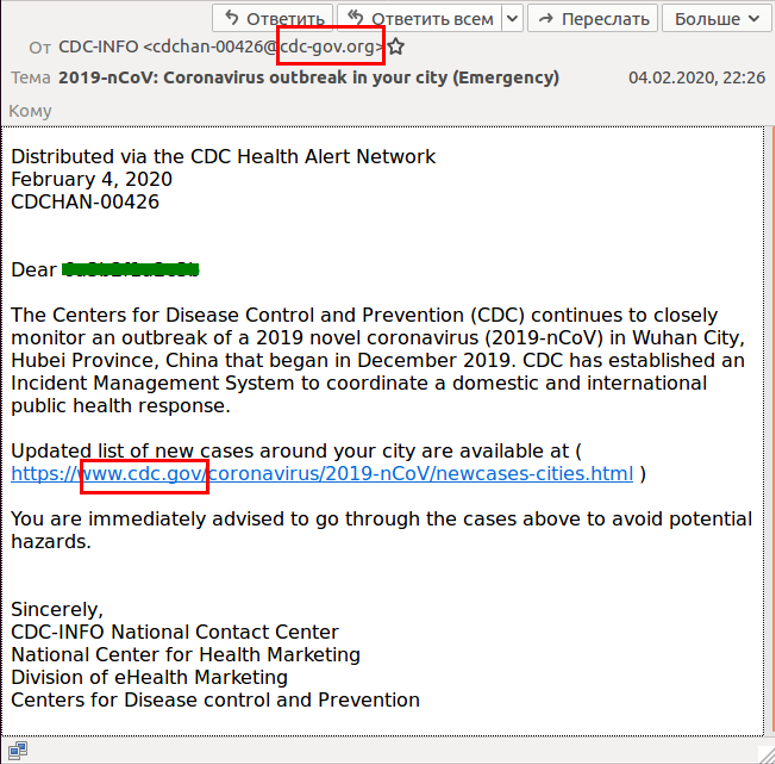

2月7日、カスペルスキーの研究者らは、アメリカ疾病管理予防センターの名前を悪用したフィッシングキャンペーンの詳細を掲載したブログ記事を公開しました。

画像出典: Kaspersky blog

このフィッシングメールには、アメリカ疾病管理予防センター(CDC)が COVID-19 の発生状況を綿密に監視し、国内外で公衆衛生上の対応を調整するための「インシデント管理システム」を確立していることが記載されています。また、cdc.gov のウェブページへのリンクが含まれているように見えますが、このリンクは実際には、Microsoft Outlook ページのように見えるウェブサイトにユーザーを誘導します。このページにアクセスすると、ログインするためにユーザー名とパスワードを入力するようにプロンプトが表示されます。これは、ログイン情報を盗むためで、サイバー犯罪者はアカウントにアクセスし、電子メールから貴重な情報を得ることを意図していると考えられます。

3月5日、Check Point Software Technologies の研究者らは、「coronavirus」という単語を含む新しく登録されたドメイン名を特定するブログ記事を公開しました。Check Point の研究者らは、2020年1月以降、これらのコロナウイルスドメインを4,000以上特定していると述べています。これらのドメインの3%は悪意のあるものであり、5%は疑わしいものでした。Check Point は、これらのドメインは、この期間に登録された他のドメインよりも「悪意のある可能性が50%高い」と述べています。

WHO、FTC、CISA からの警告

WHO、米国連邦取引委員会(FTC)、およびサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は、COVID-19を取り巻く恐怖と不確実性を悪用するサイバー犯罪者によってもたらされる脅威について消費者に警告する勧告を発表しました。以下をご覧ください。

- WHO: Beware of criminals pretending to be WHO

- FTC: Coronavirus: Scammers follow the headlines

- CISA: Defending Against COVID-19 Cyber Scams

COVID-19に関連するデジタル脅威に関する最新情報を入手

まだ COVID-19アウトブレイクの初期段階にあるため、このような攻撃は続くと考えられます。サイバー犯罪者は、世界的な恐怖と不確実性に乗じることを好むため、COVID-19の脅威が続くかぎり、サイバー犯罪者による悪用も続くことでしょう。

COVID-19への関心を悪用するデジタル脅威から身を守るための最善の方法は、最新情報を入手することです。COVID-19に関する電子メールを受け取り、特に添付ファイルが含まれている場合は、注意する必要があります。COVID-19の最新情報については、地方自治体の保健機関または世界保健機関(WHO)のウェブサイトをご覧ください。

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、Tenable の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の30日間無料トライアルをお試しください。

- Threat Intelligence

- Threat Management

- Vulnerability Management