Juniperデバイスの深刻な脆弱性の修正がリリース

Juniperは、Junos、Junos Space、およびJATPデバイスの複数の深刻な脆弱性に対処しました。管理者には、影響を受けるJuniperデバイスを最新のOSバージョンにアップデートすることを推薦します。

背景

Juniperは今週、同社の多くのデバイスにわたる深刻な脆弱性に対する多数のセキュリティアドバイザリをリリースしました。Juniper Advanced Threat Prevention Appliance (JATP)アップデートはハードコードされた管理者資格情報を削除しますが、Junosアップデートはリモートコード実行(RCE)とサービス拒否(DoS)の脆弱性に対するパッチを含みます。Junos Spaceネットワーク管理デバイスは、DoS攻撃やRCE攻撃にもつながる可能性のあるメモリ割り当ての脆弱性に対しても脆弱です。

分析

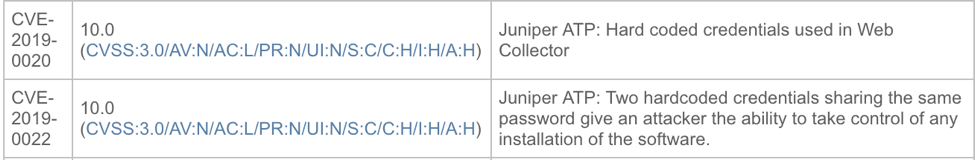

JSA10918は、CVE-2017-11610、CVE-2018-0020、およびCVE-2019-0022を含むJuniperのATPの13の脆弱性を対処します。JuniperのATPは、ネットワーク上の悪意のある活動を検出して防止するように設計されたマルウェア防御アプライアンスです。攻撃者は、ハードコーディングされた管理者の資格情報を使用してこのデバイスにアクセスし、マルウェアに対するコア防御を無効にする可能性があります。

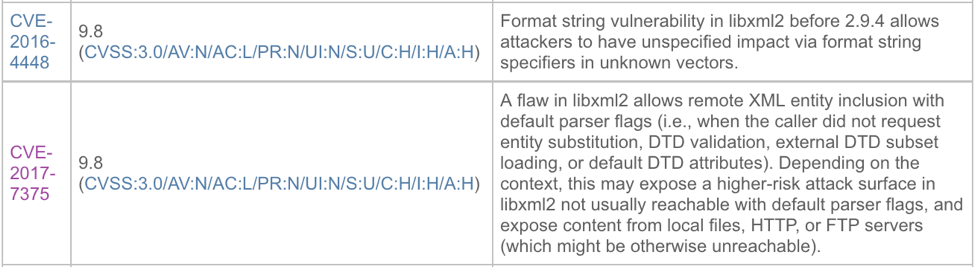

多くのJunosアップデートの中で、JSA10916で対処されているCVE-2017-7375およびCVE-2016-4448を悪用すると、リモートの認証されていない攻撃者が特別に細工したExtensible Markup Language(XML)パケットを送信して権限昇格やフォーマット文字列攻撃を引き起こす可能性があります。フォーマット文字列の脆弱性を悪用すると、デバイスがこのユーザー入力を単純なテキストとして読み取るべきときに攻撃者はコマンドを実行することができます。

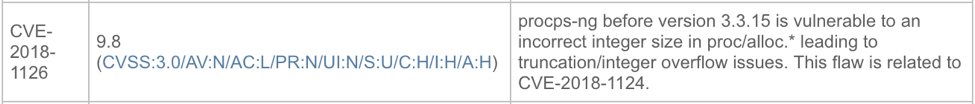

Junos SpaceのJSA10917は、CVE-2018-1126に対処しますが、上記の同様のJunosの脆弱性に関連しています。攻撃者は、Junos Space Applianceなどのネットワーク管理デバイスを制御し、トラフィックを悪意のあるソースにリダイレクトし、さらに脆弱な資産に感染させる可能性があります。

ソリューション

Juniperは、影響を受ける可能性のあるデバイスまたはアプライアンスを最新のOSバージョンにアップデートすることを推薦しています。手動アップデートとアプライアンスの画像は、ジュニパーのダウンロードサイトから入手できます。

影響を受けているシステムの特定

これらの脆弱性を識別するためのNessusプラグインのリストは、リリースされるたびにこちらに表示されます。

詳細情報

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Threat Management

- Vulnerability Management