CVE-2019-11510:Pulse Connect Secureで任意のファイルアクセスを実行するための概念実証

CVE-2019-11510の概念実証が公開されました。これは、一般的な仮想プライベートネットワークソフトウェアであるPulse Connect Secureにおける任意のファイルアクセス実行の脆弱性です。

背景

4月24日、Pulse Secure複数の重大な重大度の脆弱性に対するセキュリティアドバイザリと、パッチをリリースしました(25日に脆弱性を対処するように更新)。この問題は、以前は広く使用されていた商用VPNソリューションであるJuniper SSL仮想プライベートネットワーク(VPN)として知られていたPulse Connect Secure(PCS)で発見されました。この問題は、DEVCOREDEVCORE研究チームのOrange TsaiとMeh Changによって発見され、彼らは今月ラスベガスで行われたBlack HatおよびDEF CONの講演でこの問題の詳細を公開しました。

任意のファイルアクセス実行(CVE-2019-11510)は、報告されている脆弱性の中で最も深刻な問題の1つです。この欠陥により、認証されていないリモートの攻撃者が、脆弱なデバイスで見つかった構成設定などの機密情報を含むファイルの内容を読み取る可能性があります。

分析

この脆弱性を悪用すると、攻撃者は巧妙に細工されたURI(Uniform Resource Identifier)とともにディレクトリトラバーサルシーケンスを含む悪意のあるHTTP要求を送信し、デバイス上の任意のファイルにアクセスできます。これにより、攻撃者は機密なデバイス情報にアクセスできます。研究者が脆弱性の最初のレポートで説明しているように、攻撃者はこの脆弱性を発見された他の脆弱性と連鎖する可能性があります。

ユーザーがVPNの管理インターフェイスにログインすると、プレーンテキストのパスワードは/data/runtime/mtmp/lmdb/dataa/data.mdbに格納されます。攻撃者は上記の方法を使用して、ファイルを取得し、ユーザーのパスワードを抽出し、デバイスにログインする可能性があります。ログインすると、攻撃者は管理Webインターフェイスのコマンドインジェクションの脆弱性であるCVE-2019-11539を利用できます。または、ユーザーの資格情報を手に入れて、攻撃者はネットワークファイル共有(NFS)の脆弱性であるCVE-2019-11508を悪用する可能性があります。

この研究は、認証されていない攻撃者が脆弱性を悪用し、複数の脆弱性を連鎖させて脆弱なデバイスを侵害することにより、コマンド実行を実現する方法を示しています。これらの連鎖攻撃で最も懸念されるのは、PCSが環境への外部アクセスを制限するために使用されることです。また、デバイスでコマンドを実行することにより、攻撃者はこのアクセスを使用してデバイスを兵器化し、データの流出などの悪意のある目的に使用する可能性があります。

キャッシュされた資格情報を見つけることができない場合、攻撃者はファイル/data/runtime/mtmp/systemにアクセスして、ユーザーとハッシュされたパスワードのリストを収集できます。十分な時間、労力、処理能力があれば、攻撃者はハッシュを解読し、盗まれた資格情報でログインできるようになります。

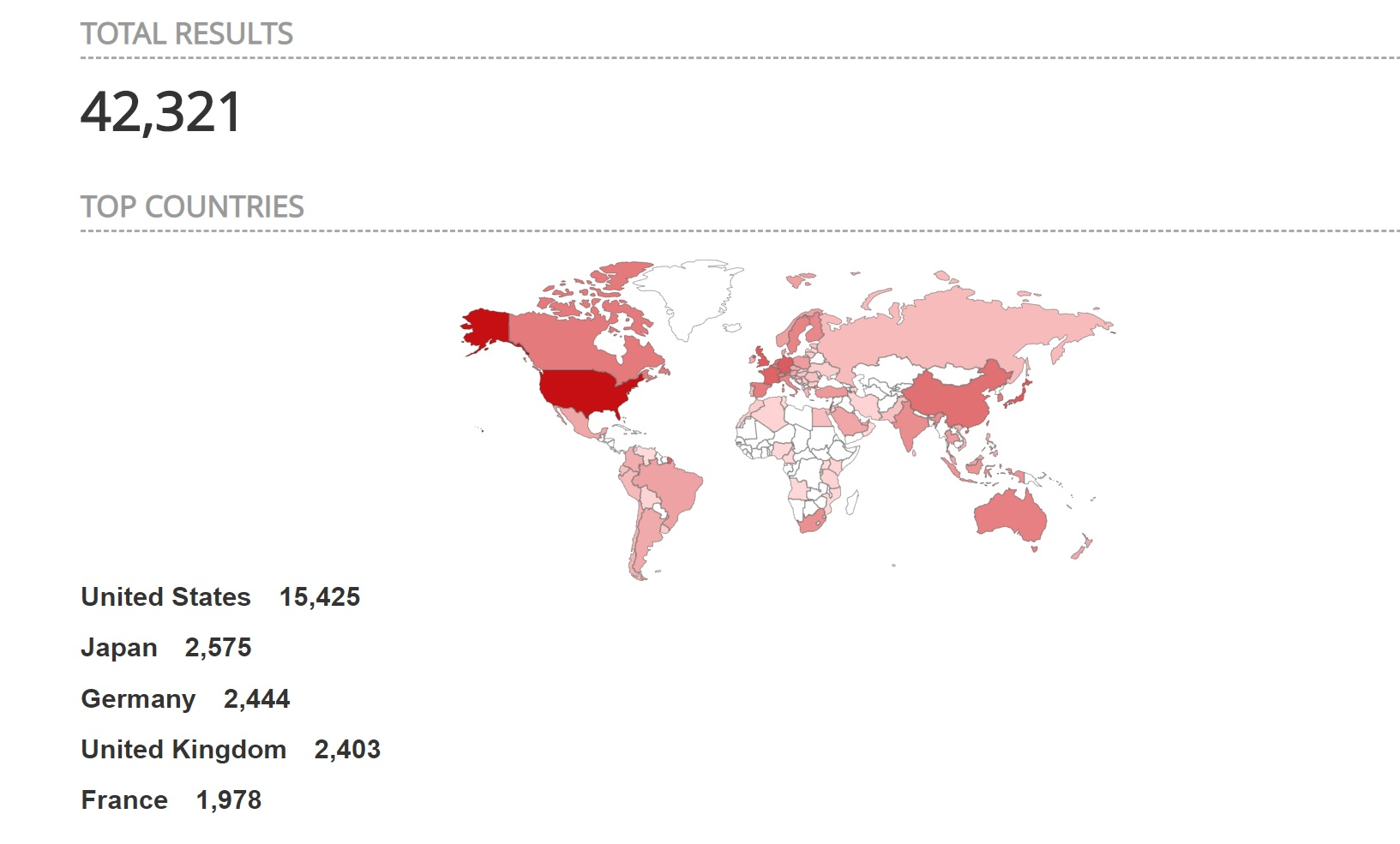

さらに、Shodanの検索では、適切なパッチが適用されていない場合に影響を受ける可能性があるデバイスが42,000以上あることが判明されています。

影響を受けるPCSバージョンとCVEは以下のとおりです。

| CVE | CVSSv3(ベンダー割り当て) | NVD CVSSv3スコア | Tenable VPR | 影響を受けるPulse Connect Secureのバージョン |

|---|---|---|---|---|

| CVE-2019-11510 | 10 (AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:N/A:N) | 8.8 (AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H) | 9.9 | 9.0RX, 8.3RX, 8.2RX Note: 8.1RX and below are not directly impacted |

| CVE-2019-11508 | 9.9 (AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:H/A:H) | 7.2 (AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H) | 5.9 | 9.0RX, 8.3RX, 8.2RX, 8.1RX |

| CVE-2019-11540 | 8.3 (AV:N/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H) | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) | 6.7 | 9.0RX, 8.3RX |

| CVE-2019-11543 | 8.3 (AV:N/AC:H/PR:N/UI:R/S:C/C:H/I:H/A:H) | 6.1 (AV:N/AC:L/PR:N/UI:R/S:C/C:L/I:L/A:N | 3 | 9.0RX, 8.3RX, 8.1RX |

| CVE-2019-11541 | 8.3 (AV:N/AC:L/PR:N/UI:N/S:C/C:L/I:L/A:L) | 7.5 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:N) | 3.6 | 9.0RX, 8.3RX, 8.2RX |

| CVE-2019-11542 | 8.0 (AV:N/AC:H/PR:H/UI:N/S:C/C:H/I:H/A:H) | 7.2 (AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H) | 5.9 | 9.0RX, 8.3RX, 8.2RX, 8.1RX |

| CVE-2019-11539 | 8.0 (AV:N/AC:H/PR:H/UI:N/S:C/C:H/I:H/A:H) | 7.2 (AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H) | 8.4 | 9.0RX, 8.3RX, 8.2RX, 8.1RX |

| CVE-2019-11538 | 7.7 (AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N) | 7.7 (AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N) | 4.4 | 9.0RX 8.3RX 8.2RX 8.1RX |

| CVE-2019-11509 | 6.4 (AV:N/AC:H/PR:H/UI:R/S:U/C:H/I:H/A:H) | 8.8 (AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H) | 5.9 | 9.0RX 8.3RX 8.2RX 8.1RX |

| CVE-2019-11507 | 5.8 (AV:N/AC:H/PR:N/UI:R/S:C/C:L/I:L/A:L) | 6.1 (AV:N/AC:L/PR:N/UI:R/S:C/C:L/I:L/A:N) | 3 | 9.0RX 8.3RX |

* Please note Tenable VPR scores are calculated nightly. This blog was updated on August 29 to reflect current VPR scores.

概念実証

概念実証(PoC)は、8月20日にExploit DatabaseExploit Databaseに公開されました。これは、エクスプロイトモジュールとしてAlyssa HerreraとJustin Wagnerにより作成されたものです。

ソリューション

Pulse Secureは、報告された各CVEに関する情報を提供するセキュリティアドバイザリを公開しました。パッチは以下のとおりです。

| インストールされているバージョン | 修正のリリース |

|---|---|

| Pulse Connect Secure 9.0RX | Pulse Connect Secure 9.0R3.4 & 9.0R4 |

| Pulse Connect Secure 8.3RX | Pulse Connect Secure 8.3R7.1 |

| Pulse Connect Secure 8.2RX | Pulse Connect Secure 8.2R12.1 |

| Pulse Connect Secure 8.1RX | Pulse Connect Secure 8.1R15.1 |

攻撃されたシステムの特定

これらの脆弱性を特定するTenableプラグインのリストは、CVE-2019-11510(Plugin ID 127897)の直接のエクスプロイトチェックを含めてこちらにリストされています。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。Tenable.io60日間無料トライルを入手する。