CVE-2019-12815:ProFTPDの不適切なアクセス制御の脆弱性が開示される

人気のオープンソースFTPデーモン、2010年に発見された不適切なアクセス制御の脆弱性の影響を受ける

背景

7月18日、Tobias Mädelは、UnixおよびUnix系OS用の一般的なオープンソースFTPデーモンであるProFTPDのデフォルトモジュールにおける不適切なアクセス制御の脆弱性に関するアドバイザリを公開しました。

分析

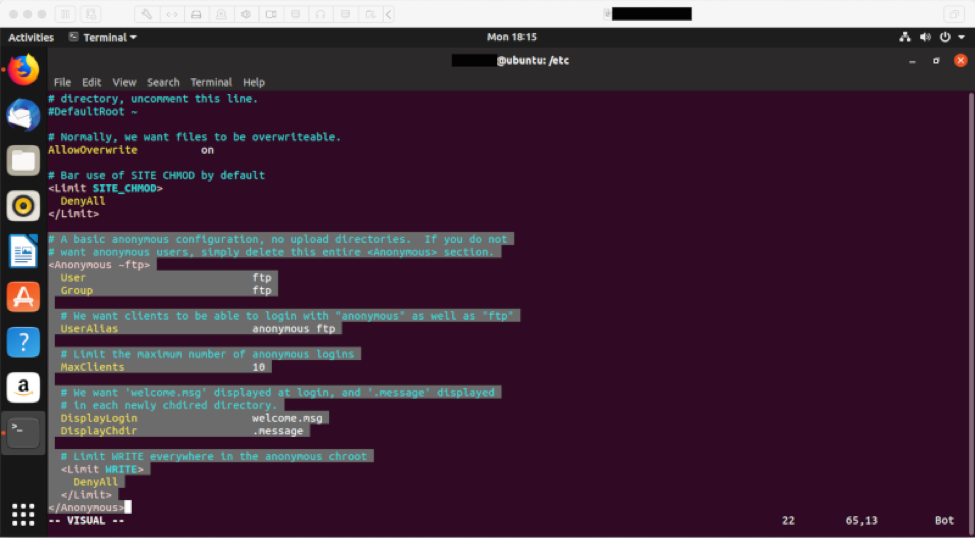

CVE-2019-12815は、不適切なアクセス制御による、ProFTPDのmod_copyモジュールにおける任意のファイルコピーの脆弱性です。この脆弱性に関するProFTPDのバグレポートによると、mod_copyはproftpd.confの "<Limit READ>"と "<Limit WRITE>"の設定を認めないため、書き込み権限のないリモートの攻撃者はCPFRおよびCPTOコマンドを使用し「FTPサーバー上の任意のファイルをコピーする」ことが以下のシナリオで可能になります。

- 脆弱なProFTPDバージョンで匿名ユーザー設定が有効になっている場合

- アカウントに課された制限に関係なく、攻撃者がFTP認証情報を持っている場合

1番目のシナリオでは、リモートの攻撃者により悪意のあるファイルが脆弱なサーバーにアップロードされる可能性があります。Advanced Package Tool(APT)またはYellowdog Updater、Modified(YUM)パッケージマネージャーを使用してproftpdをインストールする場合、匿名ユーザーのアクセスがデフォルトで無効になっていることをTenableは確認しました。ただし、proftpd.orgからのインストールではデフォルトで匿名ユーザーのアクセスが有効になっています。

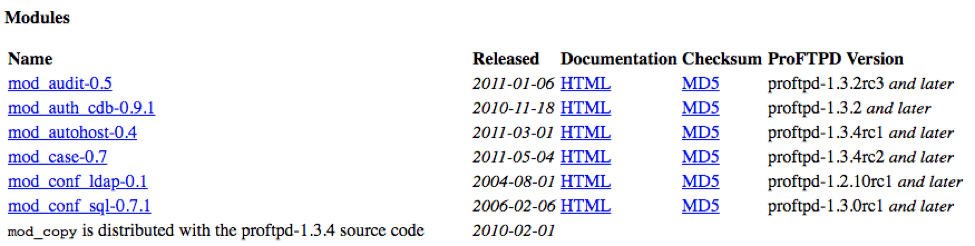

この脆弱性はバージョン1.3.4以上のProFTPDに影響を及ぼします。 2010年にリリースされた1.3.4より前のバージョンには、mod_copyモジュールはProFTPDのデフォルトインストールの一部として含まれてません。

Mädelは7月23日のアドバイザリの更新で、「ニュース報道は事実とは異なり、ProFTPd 1.3.6も(この脆弱性の)影響を受け、修正は含まれていない。パッチが適用されたバージョンは、まだリリースされていない」と述べています。

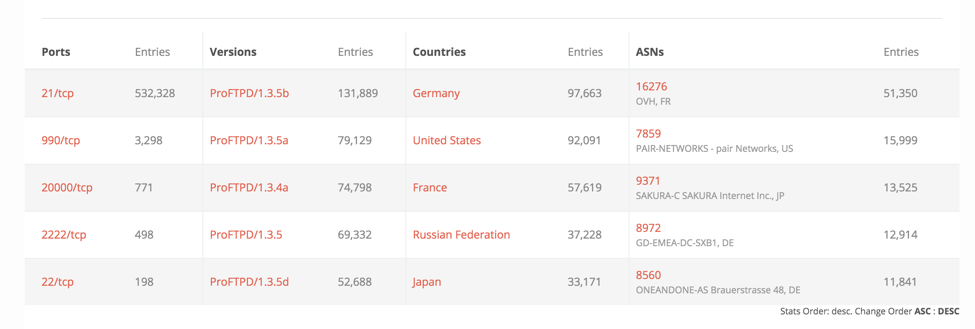

BinaryEdgeなどのインターネットに接続された検索エンジンによる調査では、影響を受けるバージョン(バージョン1.3.4以降、1.3.6を含む)をインストールしたシステムの数は539,000以上だと考えられます。この検索では、これらのシステムで匿名ユーザーアクセスが有効になっているかどうかは考慮されていません。

Mädelは2018年9月28日にProFTPDのセキュリティEメールエイリアスに脆弱性を報告し、その後、2019年6月12日にDebianセキュリティチームに報告しました。Mädelは、2019年7月28日に公開期限を設定しています。 ProFTPDは2019年7月17日にこの脆弱性を解決するための修正をリリースしました。

2015年にはmod_copyの同様の脆弱性(CVE-2015-3306)が公開されました。この脆弱性は、認証されていない攻撃者により悪用される可能性があり、CVE-2019-12815よりはるかに深刻です。

概念実証

このブログの執筆時点では、概念実証コードまたは悪用スクリプトは公開されていません。ただし、脆弱性の詳細はProFTPDバグレポートに記載されており、攻撃者は匿名ユーザー(有効になっている場合)または認証されたユーザーとしてCPFRおよびCPTOコマンドを実行することができます。

ソリューション

ProFTPDのバグレポートによると、この脆弱性に対する修正は2019年7月17日にマージされ、1.3.6ブランチにバックポートされました。Debian、Ubuntu、およびその他のLinuxまたはUnixディストリビューション用のさまざまなセキュリティトラッカーは、パッチが当てられず脆弱なままであることを示しています。SUSEは、この脆弱性の影響を受けていません。しかし、Mädelは7月23日のアドバイザリ更新では、この脆弱性は1.3.6で修正されていないと述べています。

パッチがリリースされ、ダウンストリームで利用可能になるまで、回避策としてProFTPDの設定ファイルのmod_copyを無効にする必要があります。

影響を受けているシステムの特定

この脆弱性を識別するためのテナブルのプラグインのリストは、リリースされた時点で こちら に表示されます。Tenableプラグインを利用すると、有効になっている匿名FTPアクセスを特定できます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

Tenable.io60日間無料トライルを入手する。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning