CVE-2019-17558: Apache Solr のゼロデイ脆弱性、リモートでコードが実行されれるおそれあり

Apache Solr remained vulnerable to a zero-day weeks after proof-of-concept code became public for CVE-2019-17558.

UPDATE 12/31/2019: The background and solution sections below have been updated to reflect the recent security update released by Apache.

背景

10月29日、Apache Lucene上に構築された広く使用されているオープンソース検索プラットフォームであるApache Solrのリモートコード実行(RCE)脆弱性の概念実証(PoC)がGitHub Gistとして公開されました。At the time this blog post was published, this vulnerability did not have a CVE identifier and no confirmation or indication of a solution available from Apache. However, Apache recently announced releases of Solr to address this vulnerability, which is now identified as CVE-2019-17558. Tenable Research confirmed that Apache Solr versions 7.7.2 through 8.3 were vulnerable at the time this blog post was originally published. After the announcement from Apache was released, we can now confirm versions 5.0.0 to 8.3.1 are affected.

分析

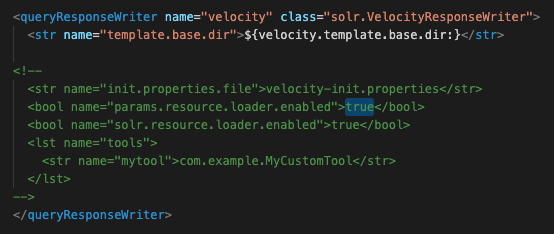

PoCによると、攻撃者は最初にSolrコア名のリストを識別することにより、脆弱なApache Solrインスタンスを標的にすることができます。コア名が特定されると、攻撃者は特別に細工されたHTTP POSTリクエストをConfig APIに送信して、solrconfig.xmlファイルのVelocity Response Writerのリソースローダーのパラメータ値をtrueに切り替えることができます。

このパラメータを有効にすると、攻撃者は特別に細工されたSolrリクエストでVelocityテンプレートパラメータを使用し、リモートからコードを実行することができます。

Despite the recent release of Apache Solr 8.3 that addresses a default configuration flaw that was reported back in July, this flaw remained a zero-day until December 29.

概念実証

前述のとおり、PoCは10月29日にGithub Gistとして公開され、エクスプロイトスクリプトは、その数日後にGitHubリポジトリに公開されました。

ソリューション

On December 3, Apache released Solr version 8.3.1, which reportedly addressed CVE-2019-17558 as referenced in SOLR-13971. However, following the release of 8.3.1, researcher Peter Cseh of Cloudera reported the fix as incomplete to the Apache Solr team, resulting in the hardening of VelocityResponseWriter as part of Solr version 8.4. According to the advisory, “Solr 8.4 removed the params resource loader entirely, and only enables the configset-provided template rendering when the configset is `trusted` (has been uploaded by an authenticated user).”

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

- s00pyによるApache Solr RCE (Velocity Template)のGitHub Gist

- jas502nによるApache Solr RCE (Velocity Template)のエクスプロイトスクリプト

- Apache Solr Security Notices

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management