CVE-2020-10189: Zoho ManageEngine Desktop Central 10 におけるデシリアライゼーションの脆弱性(SRC-2020-0011)が修正される

Zoho は、ManageEngine の深刻度レベルが「緊急」のリモートコード実行の脆弱性が公表された翌日に修正をリリースしました。

更新 2020年3月9日: 分析セクションにこの脆弱性を悪用した攻撃の活発化についての情報を追加しました。

背景

3月5日、Source Incite の情報セキュリティスペシャリストである Steven Seeley 氏は、Zoho ManageEngine Desktop Central の脆弱性に関するアドバイザリを公開しました。Desktop Central は、デスクトップやラップトップなどのパーソナルコンピューターからスマートフォンやタブレットなどのモバイルデバイスにわたる、さまざまなデバイス用の集中管理ソリューションです。この脆弱性は、Desktop Central のビルド10.0.473以下に影響を与えます。

分析

CVE-2020-10189 は、Zoho ManageEngine Desktop Central における信頼できないデータをデシリアライズする脆弱性です。この脆弱性は、FileStorage クラスの不適切な入力検証に起因します。Seeley 氏によると、認証されていないリモートの攻撃者は FileStorage クラスの検証の欠如を悪用して、シリアル化されたペイロードを含む悪意のあるファイルを脆弱な Desktop Central ホストにアップロードできます。信頼されていないデータの逆シリアル化をトリガーするためには、攻撃者は脆弱なホストにアップロードされたファイルに対して続けてリクエストを行う必要があります。これにより、攻撃者は SYSTEM/root 権限で任意のコードを実行できます。詳細については、概念実証セクションの Seeley 氏による脆弱性の説明を参照してください。

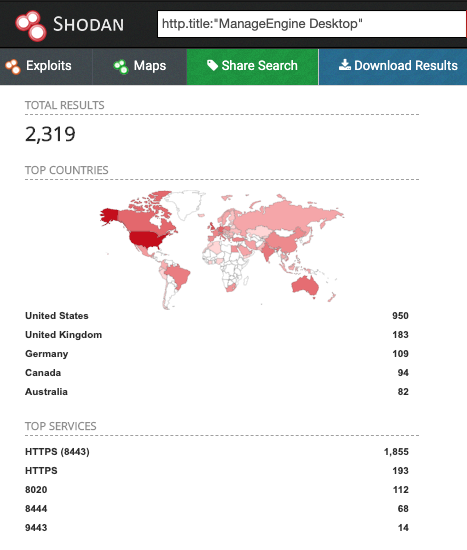

https://t.co/cCOrj1t6bo - "only" 2300+ of these online.....

— Nate Warfield (@n0x08) March 5, 2020

Microsoft の上級セキュリティプログラムマネージャである Nate Warfield 氏による Shodan の検索によると、2,300以上の Desktop Central インスタンスが公的にアクセス可能です。

3月9日、侵害の兆候 (IOC) の検知など、この脆弱性の悪用の活発化に関する報告を受け取りました。

Active exploitation of Zoho ManageEngine (CVE-2020-10189 ) now seen in the wild - https://t.co/LeY8OnAvdR - Some additional IOCs @ https://t.co/IN1ubCXRvp

— chris doman (@chrisdoman) March 9, 2020

概念実証

Seeley 氏は、アドバイザリに加えて、脆弱性の概念実証(PoC)を公開し、ツイートで共有しました。

ソリューション

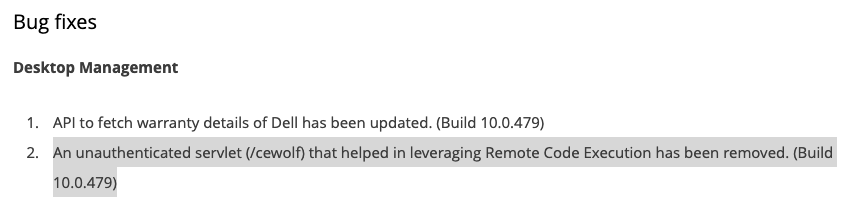

Zoho は、3月6日に Desktop Central ビルド10.0.479におけるこの脆弱性に対処するパッチをリリースしました。ManageEngine のサービスパックリリースページにアクセスして、早急にパッチを適用することを強く推薦します。このページには、ビルド10.0.479のダウンロードリンクも含まれています。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点で こちら に表示されます。

詳細情報

- SRC-2020-0011: CVE-2020-10189に関する Source Incite アドバイザリ

- SRC-2020-0011: Source Incite による CVE-2020-10189 を悪用する概念実証コード

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management