サイバーセキュリティニュース: AI セキュリティは AI の活用に遅れを取り、データが危険にさらされているとIBM が警告。OWASP はエージェント型 AI アプリのセキュリティに取り組む

IBM の「Cost of a Data Breach Report 2025 (2025 年データ侵害のコストに関する調査)」で、AI データセキュリティに関する新たなインサイトを確認しましょう。 OWASP はエージェント型 AI アプリのセキュリティに関するガイドを発行しました。 また、サイバー犯罪グループ「Scattered Spider」から組織を守る方法をご覧ください。 ゼロトラストのマイクロセグメンテーション、ネットワーク侵入者の封じ込めと排除、Black Hat での Tenable の予定に関する最新情報もご確認ください。

このブログ記事では、8 月 1 日までの 1 週間での知っておくべき 6 つのトピックをご紹介します。

1 - データ漏洩に関する IBM のレポート: AI セキュリティは AI 活用に遅れをとっている

人工知能のゴールドラッシュに沸く現在、大半の組織が適切な AI セキュリティとポリシーを設定せずに AI システムやツールを導入しています。その結果、相当なコストが発生しています。

これは、今週発表された IBM の「Cost of a Data Breach Report 2025 (2025 年データ侵害のコストに関する調査)」での重要な調査結果です。

「今年の結果は、組織が AI のセキュリティやガバナンスについては軽視して、AI の迅速な導入の方を優先していることを示しています。 管理されていないシステムは、侵害を受けやすく、侵害された際にはコストもかさみます」と IBM の声明に示されています。

具体的には、報告書では次のことが判明しています。

- 調査対象組織の実に 63% が AI ガバナンスポリシーを確立していない。

- 13% の組織で、自組織のモデルやアプリケーションに AI 関連のセキュリティインシデントが発生し、侵害に至った。 これらの組織のうち、97% に適切な AI アクセス制御が設定されていなかった。

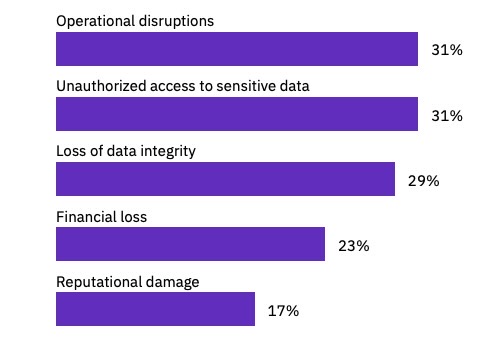

- AI 関連のセキュリティインシデントの 60% がデータ侵害につながり、31% が業務の中断につながった。

- 攻撃者はデータ侵害全体の 16% で AI を武器化している。

報告書はまた、シャドー AI (従業員による未承認の AI 利用) の問題についても明らかにしています。 具体的には、シャドー AI が原因で侵害が発生した組織は全体の 20% にのぼりました。 また、シャドー AI の使用率が高い企業は、データ侵害に伴うコストも高く、漏洩した個人情報や知的財産の量も多いことがわかりました。

一言でいえば、 多くの組織における基本的な AI アクセス制御と AI ガバナンスの欠落をサイバー攻撃者が悪用し始めているため、 AI システムのデータや AI モデルがデータ侵害の危険にさらされています。

セキュリティインシデントが認定済みの AI に与える影響

(AI モデルまたはアプリケーションに関わるセキュリティインシデントを報告した組織からの回答結果。複数回答可。 出典: IBM の「データ侵害のコストに関する調査」、2025 年 7 月)

この報告書によれば、AI 以外にも注目すべき点として、2024 年と比べてデータ侵害の全世界平均コストが 9% 減少し 440 万ドルになりました。 IBM は、この 5 年ぶりの減少について、侵害の迅速な特定と封じ込めによるものだとしています。 残念ながら、米国にはこの減少傾向が当てはまらず、データ侵害による平均コストは過去最高の 1,020 万ドルに達しました。

世界全体では、侵害の特定と封じ込め、および影響を受けたサービスの復旧にかかる平均所要日数は、昨年に比べて 17 日減少し、241 日に短縮されました。

今年で 20 年目を迎えるこの報告書は、2024 年 3 月から 2025 年 2 月の期間中に 600 の組織に影響を与えたデータ漏洩の調査に基づいたものであり、 これらの侵害について直接関与した約 3,500 人のセキュリティ担当幹部と経営幹部を対象にインタビューを実施しています。

詳しい内容については、以下をご覧ください。

- この報告書に関する発表

- 報告書のホームページ

- 関連する IBM のブログ 「2025 Cost of a Data Breach Report: Navigating the AI rush without sidelining security (2025 年データ侵害のコストに関する調査: セキュリティを疎かにすることなく、AI の急拡大を乗り切る」

AI データセキュリティの詳細については、Tenable の以下のリソースをご覧ください。

- 「クラウドデータと AI リソースの保護が決め手になるクラウドセキュリティ態勢の要塞化」(ブログ)

- Tenable クラウド AI リスクレポート 2025 (レポート)

- 「クラウド環境の AI セキュリティリスクなんて怖くない!?」(ブログ)

- 「Tenable クラウド AI リスクレポート 2025: クラウドでの、より安全な AI モデルの構築を支援」 (オンデマンドウェビナー)

- 「Securing the AI Attack Surface: Separating the Unknown from the Well Understood (AI アタックサーフェスのセキュリティ対策:よく理解されているものと未知なるものを区別する)」(ブログ)

2 - OWASP: エージェント型 AI アプリを保護する方法

エージェント型 AI アプリが流行しているのは、人間の介入なしに自律的に動作できるからです。 しかし、こうしたアプリはセキュリティに大きな課題ももたらします。 AI アプリが自律的に動作できる場合、その不正な振る舞いや乗っ取りをどうやったら阻止できるでしょうか?

自律的に判断できる AI アプリを構築または導入する場合は、OWASP の新しいガイド「Securing Agentic Applications Guide (エージェント型アプリケーション保護ガイド)」をご覧ください。

今週発表されたこのガイドの目的は「大規模言語モデル (LLM) を活用した安全なエージェント型アプリケーションを設計、開発、展開するための実践的かつ実用的なガイダンス」の提供だと OWASP は説明しています。

このガイドは、主にソフトウェア開発者、AI/ML エンジニア、セキュリティアーキテクト、セキュリティエンジニアを対象としており、エージェント型 AI に関する次のトピックが掲載されています。

- 技術的なセキュリティ制御とベストプラクティス

- 安全なアーキテクチャパターン

- 脅威軽減のための一般的な戦略

- 開発ライフサイクル (設計、構築、デプロイ、運用) にわたるガイダンス

- LLM、オーケストレーション、メモリ、ツール、運用環境などのコンポーネントに関するセキュリティ上の考慮事項

このガイドには、さまざまなエージェント型アーキテクチャに対するセキュリティ原則の適用方法の例も示されています。

エージェント型 AI のセキュリティについて、詳しくは以下をご参照ください。

- 「MCP (Model Context Protocol) と AI エージェントアプリケーションとの統合に関するよくある質問」 (Tenable)

- 「Cybersecurity in 2025: Agentic AI to change enterprise security and business operations in year ahead (2025 年のサイバーセキュリティ: エージェント型 AI が今後 1 年で企業のセキュリティと業務を変える」(SC World)

- 「How AI agents could revolutionize the SOC — with human help (AI エージェントは (人間の助けを借りて) どのように SOC に革命をもたらすか)」 (Cybersecurity Dive)

- 「Three Essentials for Agentic AI Security (エージェント型 AI セキュリティの 3 つの要点)」(MIT Sloan Management Review)

- 「Beyond ChatGPT: The rise of agentic AI and its implications for security (ChatGPT の先へ: エージェント型 AI の台頭とセキュリティへの影響」 (CSO)

3 - 警告: Scattered Spider が新たな攻撃手法の網を張る

「元の本番システムから分離された場所で、オフラインデータバックアップを保持する」 「耐フィッシング多要素認証を導入して適用する」 「アプリケーションコントロールを実装する」

これらは、サイバー犯罪グループ Scattered Spider からの攻撃を防ぐために、サイバーセキュリティ部門が直ちに取るべき具体的な対策の一部です。Scattered Spider は、IT ヘルプデスクになりすまして従業員を欺き、 ネットワークへのアクセスを試みる変装の達人です。

この警告は、オーストラリア、カナダ、英国、米国の政府機関とサイバーセキュリティ機関が発行したもので、2023 年に初めて発行されたサイバーセキュリティ共同勧告の更新版にあたります。

今週発表された更新版の勧告には、Scattered Spider の戦術、技術、手順 (TTP)、ソーシャルエンジニアリングの手法、マルウェアとランサムウェアの亜種に関する新たな情報が追加されています。

(画像は Tenable が Google Gemini を使用して作成)。

UNC3944、Scatter Swine、Oktapus、Octo Tempest、Storm-0875、Muddled Libra とも呼ばれる Scattered Spider は、さまざまなソーシャルエンジニアリングのテクニックを駆使して従業員を欺き、企業ネットワークへの初期アクセスを獲得します。

このグループは、フィッシング、スミッシング (SMS フィッシング)、ビッシング (ボイスフィッシング) を利用して IT 担当者やヘルプデスク担当者になりすまし、被害者をだまして認証情報を漏洩させたり、悪意のあるリモートアクセスツールをインストールさせたりします。 Scattered Spider の戦術には、SIM スワッピングや多要素認証 (MFA) 疲労攻撃も含まれます。

Scattered Spider はネットワーク内に侵入すると、正規のリモートアクセスソフトウェアとカスタムのマルウェアを組み合わせて悪用し、持続的なアクセスを確立して、権限を昇格させ、機密データを流出させます。

この勧告では、このグループの手法の懸念すべき進化に注目し、特に標的を絞ったスピアフィッシングキャンペーンへの移行や、クラウドストレージプラットフォーム (Snowflake や Amazon S3 など) から膨大な量のデータを盗む能力に警鐘を鳴らしています。

Scattered Spider は最近、「DragonForce」と呼ばれる亜種を含むランサムウェアを展開し始め、被害者のシステムを暗号化して多額の身代金を要求しています。 データ窃盗から積極的な恐喝への移行は、このグループの活動が新たな、より破壊的な段階に入ったことを示しています。

推奨される追加の軽減策は以下の通りです。

- すべてのオペレーティングシステム、ソフトウェア、ファームウェア (特に、悪用された既知の脆弱性を持つ、インターネットに露呈しているシステム) を定期的に更新し、パッチを適用する

- ネットワークをセグメント化してラテラルムーブメントを制限する

- ソーシャルエンジニアリングの試みを認識し、報告するよう従業員をトレーニングする

- 以下のような方法でリモートアクセスツールを保護する

- ツールを監査し、ログを確認することで、異常な使用を検出する

- メモリのみに読み込まれたリモートアクセスソフトウェアを検出可能なセキュリティツールを採用する

- 一般的なリモートアクセスソフトウェアのポートとプロトコルでの、インバウンド接続とアウトバウンド接続をブロックする

- リモートデスクトッププロトコル (RDP) やその他のリモートデスクトップサービスの使用を厳しく制限する

詳しい内容については、以下をご覧ください。

- 発表「CISA and Partners Release Updated Advisory on Scattered Spider Group (CISA とパートナーが Scattered Spider グループに関する勧告の更新版を発表」

- アドバイザリ全文「Scattered Spider」

Spattered Spider についての詳細は以下をご覧ください。

- 「What we know about the cybercrime group Scattered Spider (サイバー犯罪グループ「Scattered Spider」についてわかっていること」(Cybersecurity Dive)

- 「Scattered Spider: Hacker Collective Ensnaring Industry-Specific Targets (Scattered Spider: ハッカー集団、業界特有の標的を定める)」 (Coalition Insurance)

- 「Scattered Spider」 (MITRE ATT&CK)

- 「Scattered Spider weaves web of social-engineered destruction (Scattered Spider がソーシャルエンジニアリングによる破壊の網を張る)」 (CyberScoop)

- 「The Scattered Spider ransomware group is infiltrating Slack and Microsoft Teams to target vulnerable employees (ランサムウェア集団 Scattered Spider が Slack や Microsoft Teams に侵入し、脆弱な従業員を狙う」(ITPro)

4 - CISA はゼロトラストのマイクロセグメンテーションに注目

侵害がネットワーク全体に広がる前に、どのように封じ込めたらよいでしょうか? 新たなガイドは、ゼロトラストアーキテクチャーにおけるマイクロセグメンテーションを提案しています。 船の隔壁のデジタル版といえるものです。ネットワークを小さな隔離されたゾーンに分割することで、攻撃の「影響範囲」を抑制することができます。

「Microsegmentation in Zero Trust Part One: Introduction and Planning (ゼロトラストにおけるマイクロセグメンテーション パート 1: 導入と計画)」が今週、米国 サイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) から発行されました。この文書では、マイクロセグメンテーションの主要な柱について解説し、主な課題とメリットの概要を説明しています。 後日公開予定のパート 2 は、実装方法に焦点を当てた内容となる予定です。

「マイクロセグメンテーションは、保護対象のリソースグループをより小さくすることによるアタックサーフェス縮小、ラテラルムーブメントの制限、マイクロセグメント化された環境の可視性向上による監視の強化により機能します」と、 この 24 ページの文書には記されています。

この文書で指摘されているように、マイクロセグメンテーションは既存のセキュリティ対策に代わるものではありません。 むしろ、既存の対策を強化し、特定のシステムやデータに対して、より的を絞った、リスクに応じた保護対策を可能にするものです。

この文書は、マイクロセグメンテーションを導入するための段階的なアプローチを推奨しています。このアプローチには、潜在的なセグメンテーションリソースの特定やセグメンテーションポリシーの策定といったステップが含まれます。 また、OT、IoT、レガシーの環境やデバイスの取り扱いなどの分野における、計画策定時の考慮事項についても提案しています。

CISA は、以下の 3 つの実際のマイクロセグメンテーションプロジェクトを紹介してこのガイドを締めくくっています。

- オンプレミス型企業の再構築

- クラウドへの環境移行の一環として導入

- 分散型企業における導入

マイクロセグメンテーションの詳細については、以下をご覧ください。

- 「Microsegmentation Technical Deep Dive into Network Security (マイクロセグメンテーションによるネットワークセキュリティに関する詳しい技術解説)」 (Cybersecurity News)

- 「Flat networks, fast hackers: Microsegmentation gets a security comeback (フラットなネットワーク、素早いハッカー: マイクロセグメンテーションがセキュリティ界にカムバックを果たす)」(SC World)

- 「What are the benefits and challenges of microsegmentation? (マイクロセグメンテーションの利点と課題とは)」(TechTarget)

- 「Microsegmentation: Implementing Zero Trust at the Network Level (マイクロセグメンテーション: ネットワークレベルでのゼロトラストの実装)」(GigaOM)

5 - ハッカーを永久に排除する方法

ネットワークやデバイスからの侵入者を封じ込め、排除するための最も効果的な方法とは?

この疑問が、CISA が「Eviction Strategies Tool (排除戦略ツール)」を作成するきっかけとなりました。このツールは、インシデント発生後の措置をデータベース化したウェブアプリで、インシデントの検出を適切な対策に結びつけられるように設計されています。

このツールが目指すのは、単なるマルウェアの削除だけではなく、攻撃者の再侵入を防ぐための包括的な封じ込め・排除プロセスの計画と実行について、サイバーディフェンダーを支援することです。

(画像は Tenable が Google Gemini を使用して作成)。

Eviction Strategies Tool (排除戦略ツール) には、次の 2 つのオープンソースコンポーネントが含まれています。

- Playbook-NG: このステートレスなウェブベースのアプリケーションを使用すると、セキュリティ部門はカスタマイズされたインシデント対応プレイブックを作成できます。 ディフェンダーは MITRE ATT&CK テクニック ID または自由テキストによる記述を用いて特定の攻撃者の行動を入力することができ、それにより、ツールは推奨される一連の対策を生成します。

- COUN7ER: これは、攻撃者が用いる既知の戦術、技術、手順 (TTP) にマッピングされた、侵害後のアクションと軽減策の包括的なデータベースです。 Playbook-NG のリファレンスとして機能し、特定の脅威に対処する際に必要な具体的で実行可能な手順を提供します。

「Playbook-NG と COUN7ER は連携して機能し、敵対的な侵入の封じ込めと排除を効果的に行うために、それぞれの強みを活かしつつ、体系的かつカスタマイズされた排除計画を作成します」と CISA の声明は述べています。

「Eviction Strategies Tool (排除戦略ツール)」は、構造化された反復可能なプロセスを通じて、インシデント対応を加速し、敵の滞在時間を短縮できるようにすることが目的です。

詳しい内容については、以下をご覧ください。

- CISA 発表「Eviction Strategies Tool Released (排除戦略ツールのリリース)」

- 「Eviction Strategies Tool (排除戦略ツール)」サイト

- 「Eviction Strategies Tool (排除戦略ツール)」GitHub ページ

インシデント対応についての詳細は以下をご覧ください。

- 「Cybersecurity Incident Response (サイバーセキュリティインシデント対応)」 (CISA)

- 「Incident response tabletop exercises: Incident response tabletop exercises:Guide and template (インシデント対応机上エクササイズ: ガイドとテンプレート」(TechTarget)

- 「Incident Response (インシデント対応)」 (SANS Institute)

- 「13 incident response best practices for your organization (組織における 13 のインシデント対応ベストプラクティス)」(TechTarget)

6 - Black Hat 2025 で Tenable ブースにお越しください。統合しましょう

Black Hat USA 2025 のためにラスベガスへ向かう予定でしたら、 Tenable のブース (#2440) にぜひお立ち寄りください。展示会場の中央にブースを構えています。数多くのライトニングトークや 6 つのデモステーションを予定しており、さらには Tenable One のカスタム T シャツをデザインできる特設バーも設けています。

当社のカンファレンスのテーマは「Get It Together (統合しましょう)」です。なぜなら、現代の危険なエクスポージャーを防ぎ、対処するには、一元的な可視化、より適切なインサイト、先行的アクションが鍵となるからです。 データ、ツール、チームを統合し、脆弱性管理を真のエクスポージャー管理に変えるために、当社がセキュリティ部門をどのようにサポートしているかをご覧ください。

また、8 月 6 日 (水) 午前 11 時 20 分より行われる Tenable 製品管理担当 VP の Tomer Avni によるメインステージセッション「Don't Let AI Divide Your Defenses (AI に防御を分断させない)」 にもぜひご参加ください。

詳しくは、Black Hat USA 2025 のページをご覧ください。

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Government

- Incident Response

- Risk-based Vulnerability Management

- Tenable Vulnerability Management