サイバーセキュリティニュース: CISA と NSA はサプライチェーンのセキュリティ強化のため SBOM の導入を推進

SBOM の概念はまだ不完全です。しかし、CISA と NSA は、ソフトウェアベンダー、開発者、購入者向けの新しいベストプラクティスによってこの概念を変えていきたいと考えています。 また、ランサムウェア攻撃の増加に伴い、Royal ランサムウェア集団に関する新しいガイダンスが発表されました。 さらに、Google はクラウドストレージに影響をもたらす新たなタイポスクワッティングのトレンドを紹介しています。 そのほか豊富な内容も掲載しています。

11 月 17 日までの 1 週間の 6 つの主要トピックスを詳しくご紹介します。

1 - CISA、NSA がサプライチェーンのセキュリティ強化のために SBOM の採用を推進

Log4Shell のバグと SolarWinds へのハッキングが明らかにしたように、サイバーセキュリティチームは、組織のソフトウェアサプライチェーンのリスクの継続的な評価と軽減を行う必要があります。 専門家によると、その際にキーとなるツールこそが、ソフトウェア部品表 (SBOM) です。

なぜなら、概念としては、SBOM はソフトウェア製品のすべての構成要素のリストだからです。 したがって、Log4j の Log4Shell など、ソフトウェアの構成要素の重大な脆弱性が公開された場合、サイバーチームが各自の環境で脆弱性のインスタンスを見つける際に SBOM が役立つはずです。

ただし、SBOM はまだ発展途上であり、 標準フォーマット、そこに含めるべき情報、その最適な使用方法についてのコンセンサスが得られていません。 それにもかかわらず、公共部門や民間部門のソフトウェア購入担当者が、SBOM をソフトウェアベンダーに要求する傾向が強まっています。

SBOM を推進するために、サイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) と国家安全保障局 (NSA) がこのたびガイド「Securing the Software Supply Chain: Recommended Practices for Software Bill of Materials Consumption (ソフトウェアサプライチェーンの保護: ソフトウェア部品表の使用に関する推奨事項)」を公開しました。

このガイドでは、SBOM の利用は「新しく、今後も進化し、拡大していくもの」であり、「新たなツール」がその自動化に役立つであろうことを認めています。 「最近まで、SBOM データは非常に限られていたため、オープンソースソフトウェアや専用の SBOM 利用ツールはあまり必要ありませんでした」とも述べています。

この 32 ページの文書は、ソフトウェア開発者とサプライヤー向けのベストプラクティスと原則を提示しており、 ソフトウェア購入者がサプライチェーンのセキュリティ対策を評価する際にも使用できます。 以下のトピックが取り上げられています。

- SBOM 使用の運用実現と拡大

- 企業による SBOM の導入と管理

- SBOM のリスク情報化

詳細については、CISA と NSA の共同警告、および「Securing the Software Supply Chain: Recommended Practices for Software Bill of Materials Consumption (ソフトウェアサプライチェーンの保護: ソフトウェア部品表の使用に関する推奨事項)」をご覧ください。

SBOM の標準と導入の状況の詳細については以下を参照してください。

- Software bills of material face long road to adoption (ソフトウェア部品表の導入までは長い道のり) (FedScoop)

- What is a software bill of materials (SBOM)? And will it secure supply chains? (ソフトウェア部品表 (SBOM) とは? これによりサプライチェーンを保護できるのか?) (SDX Central)

- How to create an SBOM, with example and template (SBOM の作成方法、サンプルおよびテンプレートとともに) (TechTarget)

- SBOMs – Software Supply Chain Security’s Future or Fantasy? (SBOM ー ソフトウェアサプライチェーンセキュリティの未来か、または単なる幻想か?) (SecurityWeek)

- SBOMs and security: What IT and DevOps need to know (SBOM とセキュリティ: IT 担当者と DevOps 担当者が知っておくべきこと) (TechTarget)

動画

An SBOM Primer: From Licenses to Security, Know What’s in Your Code (SBOM の基本情報: ライセンスからセキュリティまで、コードの内容を知る) (Linux Foundation)

SBOM Explainer: What Is SBOM? (SBOM に関する説明: SBOM とは?) パート 1 (NTIA)

2 - Royal ランサムウェアに関する勧告の更新で新たな IOC、TTP が追加

今年 3 月に最初に公開された Royal ランサムウェアグループに関する米国政府の勧告が、今回更新されました。

今週発表された「#StopRansomware: Royal Ransomware」勧告の改訂バージョンには、戦術、技術、手順 (TTP)、および障害の痕跡 (IOC) に関する情報が追加されています。

Royal は、フィッシングメールを主要な初期アクセス手段として使用する攻撃で、現在までに世界中の 350 以上の組織に被害を及ぼしてきました。 このグループによる身代金の要求は現時点で累計 2 億 7,500 万ドルを超えています。 一方で、このグループはどうやらイメージチェンジを目論んでいるようです。

CISA と FBI が発表した最新の勧告には「Royal はリブランドや派生型変異種の準備をしている兆候がある」 と記されています。

詳細については、こちらの勧告 (全 14 ページ) をお読みください。

最近のランサムウェアのトレンドとインシデントの詳細については、以下をご覧ください。

- Ransomware Attacks Are on the Rise, Again (ランサムウェア攻撃が再び増加中) (Wired)

- Healthcare giant McLaren reveals data on 2.2 million (医療大手の McLaren はランサムウェア攻撃によって 220 万人分の患者データが盗まれたことを公表) (TechCrunch)

- Weeks after Boeing attack, ransomware group leaks allegedly stolen files (ボーイングへの攻撃から数週間後、ランサムウェアグループが盗まれたとされるファイルをリーク) (Cybersecurity Dive)

- MOVEit Hackers Pivot to SysAid Zero-Day in Ransomware Attacks (MOVEit ハッカーがランサムウェア攻撃で SysAid へのゼロデイ攻撃に軸足を移す) (Dark Reading)

- Meet Rhysida, a New Ransomware Strain That Deletes Itself (自らを駆除する新しいランサムウェアの Rhysida を紹介) (Dark Reading)

動画

Tenable CEO の Amit Yoran、CNN とラスベガスでのランサムウェア攻撃について語る

Tenable サイバーウォッチ: 米国、政府がランサムウェアガイドを更新

Tenable.ot セキュリティスポットライト - エピソード 1: ランサムウェアのエコシステム

3 - レポート: 9 月、新たなランサムウェア集団による攻撃が急増

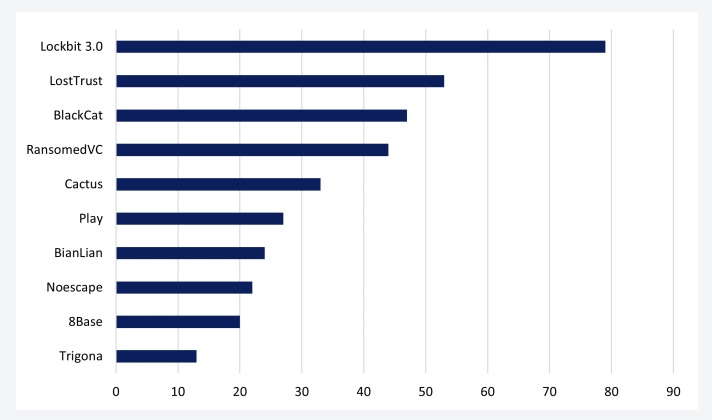

ランサムウェア攻撃は、LostTrust や RansomedVC など最近結成されたランサムウェアグループが拍車をかけたこともあり、9 月中に急増しました。

NCC Group の最新の「Monthly Threat Pulse (月間脅威動向)」レポートによると、ランサムウェア攻撃は今年の 8 月と比べて 32%、2022 年の 9 月と比べると 153% 急増しました。 この 9 月の攻撃数は、NCC Group が観測した中では過去最高の記録です。

LostTrust は最もアクティブなランサムウェア集団の第 2 位にランクされ、9 月の攻撃全体の 10% を占めていました。一方、RansomedVC は 9% で 第 4 位でした。

「新しいグループの参入は、世界中のランサムウェア攻撃が進化していることを裏付けています。 また、攻撃では、被害者に対する圧力を強めることを重要視しています」 NCC Group の脅威インテリジェンスのグローバル責任者である Matt Hull 氏は声明でこう述べています。

2023 年 9 月に最もアクティブだったランサムウェアグループのトップ 10

(出典: NCC Group の「Cyber Threat Intelligence Report (サイバー脅威インテリジェンスレポート)、2023 年 9 月」)

最も大きな打撃を受けた業種は、工業、一般消費財、テクノロジー、ヘルスケアでした。

詳しくは、レポートの発表「New threat actors drive record levels of ransomware attacks in September (新たな攻撃者が 9 月に記録的なレベルのランサムウェア攻撃を引き起こす)」およびレポート全文「NCC Group: Cyber Threat Intelligence Report (サイバー脅威インテリジェンスレポート)、2023 年 9 月」をお読みください。

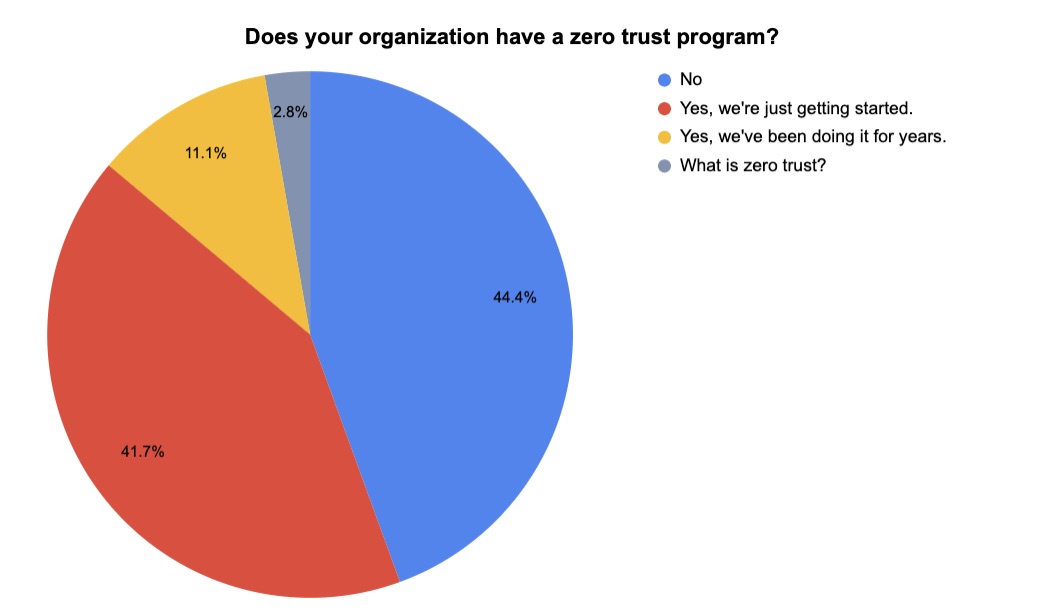

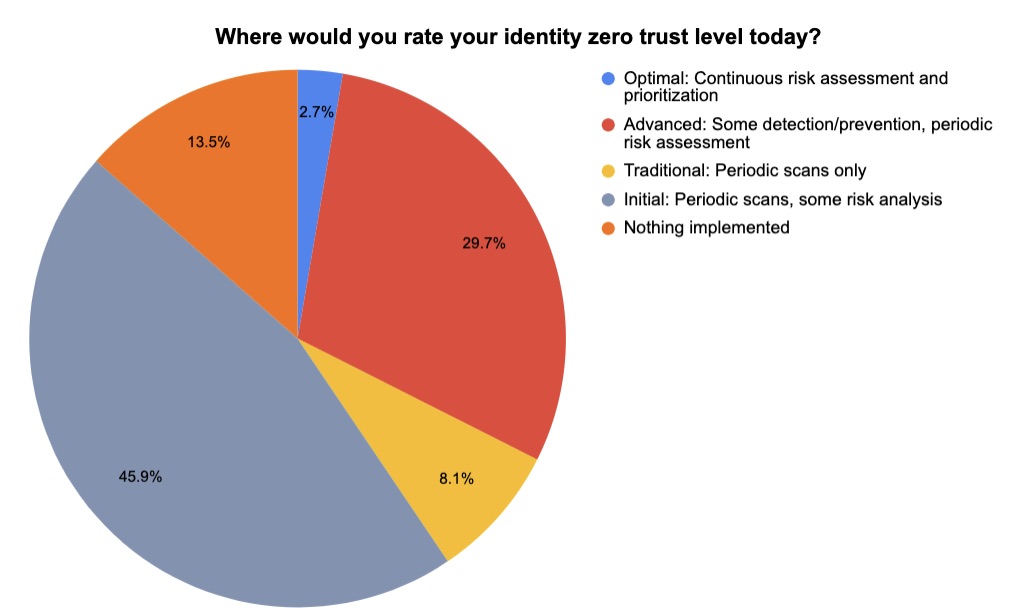

4 - 現在、アイデンティティゼロトラストへの取り組みのどの段階にいますか?

最新のウェビナー「Tenable Identity Exposure カスタマーアップデート: 2023 年 11 月」では、アイデンティティセキュリティに関連するさまざまなゼロトラストのトピックについて、参加者にアンケートを実施しました。 自組織にゼロトラストプログラムがあるかどうかや、自身のアイデンティティのゼロトラストレベルの評価に関する質問への参加者の回答をご覧ください。

(2023 年 10 月に Tenable が実施したアンケートの回答者、計 36 名)

(2023 年 10 月に Tenable が実施したアンケートの回答者、計 37 名)

「Tenable Identity Exposure カスタマーアップデート: 2023 年 11 月」ウェビナーの全容は、オンデマンドでご覧ください。

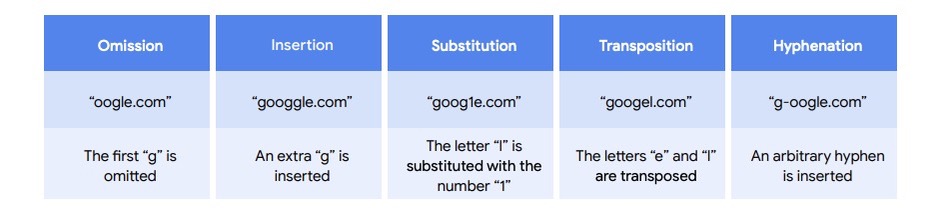

5 - Google が新たなレポートでクラウドのタイポスクワッティングの脅威を強調

クラウドセキュリティチームはタイポスクワッティングの脅威について監視を行っていますか? この攻撃では、サイバー犯罪者が、正規ドメインをスペルミスしたものに相当する URL を持つ悪質な ウェブサイトを用意します。 Google の新しいレポートでは、この脅威を興味深い角度から取り上げています。

具体的には、Google のサイバーセキュリティアクションチームによる「Q3 2023 Threat Horizons Report (2023 年第 3 四半期の脅威予測レポート)」で、ハッカーがタイポスクワッティング攻撃を使用して、クラウドストレージプラットフォームを標的にするトレンドを取り上げています。 ユーザーがこういったストレージサービスの URL をタイプミスし、意図せずに悪意のあるサイトに誘導されると、攻撃者がデータとログイン資格情報を盗用し、デバイスにウイルスを感染させようと試みます。

タイポスクワットされたドメインの例

(出典: 「Q3 2023 Threat Horizons Report (2023 年第 3 四半期の脅威予測レポート)」 Google サイバーセキュリティアクションチーム、2023 年 11 月)

Google が推奨する軽減策は以下のとおりです。

- 組織のドメインがどの程度タイポスクワットされているかを把握する

- クラウドストレージのタイポスクワット目的のドメインについて、Google、Amazon、Microsoft などの適切なクラウドプロバイダーに報告する

- ドメインのバリエーションを先取りして登録する

このレポートでは、第 2 四半期に見られたクラウド侵害手法、サービスとしてのソフトウェア (SaaS) システムに保存されているデータに対する脅威、Google カレンダーで想定される悪用など、その他のトピックも取り上げています。

詳細については、Google のサイバーセキュリティアクションチームによる「Q3 2023 Threat Horizons Report (2023 年第 3 四半期の脅威予測レポート)」をお読みください。

6 - OMB が連邦政府機関の AI 使用に関するガイダンスの草案を作成

人工知能の利用に関する組織のポリシー草案作成に関わっている場合は、 米国政府がこの課題にどのように取り組んでいるかについて、ご興味があるかもしれません。 最近、米国行政管理予算局 (OMB) は、連邦政府機関による AI の使用について、安全で合法的かつ革新的であることを保証するための方針の草案を発表しました。

「Advancing Governance, Innovation, and Risk Management for Agency Use of Artificial Intelligence (政府機関による人工知能の使用に関するガバナンス、イノベーション、リスク管理の促進)」と題されたこの 26 ページの草案は、次の 3 つの主要分野における要件とガイダンスの確立に焦点を当てています。

- 各機関による最高 AI 責任者 (CAIO) の任命を義務付けるなど、AI ガバナンスを強化

- 特定の機関に企業の AI 戦略の概略を示すことを求めるなど、責任ある AI イノベーションを推進

- AI の使用のリスクを管理 (特に AI が市民の権利と安全に影響を与える場合)

詳細については、こちらの草案をご覧ください。

AI の使用ポリシーとガバナンスのベストプラクティスの詳細については以下を参照してください。

- Key Considerations for Developing Organizational Generative AI Policies (組織の生成 AI ポリシーを策定する際の主な考慮事項) (ISACA)

- Establishing governance for AI systems (AI システムのガバナンスの確立) (IAPP)

- What is artificial intelligence (AI) governance? (人工知能 (AI) のガバナンスとは?) (TechTarget)

- CISOs push for baseline AI business rules (CISO がベースラインの AI ビジネスルールを推進) (SC Magazine)

- AI policies should start with the basics, legal chiefs say (法務責任者が、AI ポリシー策定は基本から始めるべきだと語る) (Legal Dive)

動画

Responsible AI: Tackling Tech's Largest Corporate Governance Challenges (責任ある AI: テクノロジー業界最大のコーポレートガバナンス課題への取り組み) (カリフォルニア大学バークレー校)

Governance and the Future of AI (AI のガバナンスと未来) (戦略国際問題研究所)

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Federal

- Government

- Malware

- Vulnerability Management