サイバーセキュリティニュース: 強力なクラウドセキュリティを実現するには構成に重点を置く

クラウドセキュリティの適切な設定に関する NCSC のアドバイスと LockBit ランサムウェアに関する詳しいガイドをご紹介します。 上位の API セキュリティリスクについての OWASP のリストの改訂についても要チェックです。 さらに、リモートネットワーク管理ツールに関する CISA の警告についても説明します。 また、その他関連トピックについても触れます。

6 月 16 日までの 1 週間で最も気になる 6 つのトピックを徹底解析します。

1 – NCSC: クラウドセキュリティは設定が重要

英国の国家サイバーセキュリティセンター (NCSC) は、サービスとしてのソフトウェア (SaaS) アプリケーションとパブリッククラウドプラットフォームの安全な使用に関する推奨事項が含まれるよう、クラウドセキュリティガイダンスを拡張しました。 その肝心な点は、 すべては適切な設定次第だということです。

以下は NCSC のアドバイスの一例です。

SaaS

- アプリケーションとその目的を理解することで、設定において使いやすさとセキュリティのバランスを取れるようにする

- アクセス権限の付与と無効化を行う継続的な「入社/異動/離職」プロセスを通じて、ユーザーのオンボーディングとオフボーディングを管理する

- きめ細かい独自のユーザー属性や、シングルサインオン (SSO) や多要素認証 (MFA) などのベストプラクティスといった、堅牢なユーザー認証を採用する

- 管理ユーザーの数を最小限に抑え、最小権限の原則を適用し、特権アクセスを記録および監視する

- テストされ、明確に定義されたインシデント対応と災害復旧のプランを用意する

クラウドプラットフォーム – サービスとしてのインフラ (IaaS) およびサービスとしてのプラットフォーム (PaaS)

- SSO、MFA、強力なパスワード要件、認証の監視を使用して、ユーザーのアイデンティティを認証する

- ユーザーアイデンティティとサービスアイデンティティの両方が、必要なデータやサービスにのみアクセスするよう、きめ細かいアクセス制御を適用する

- さまざまな自動化ツールを使用して不正な変更を検出、警告、ブロックすることで、自動化を活用してセキュリティを強化する

- 可観測性を確立し、すべてのクラウドリソースを表示、分析して、クラウドサービスの変更や問題を監視する

- 保管中および転送中のデータを保護し、必要な場合はクラウド内のデータのみを保存および処理する

詳細については、NCSC の発表「New cloud security guidance: it's all about the config (新しいクラウドセキュリティガイダンス: 設定がすべて)」をご参照ください。これにはガイダンスの概要と、SaaS のセキュリティやIaaS/PaaS プラットフォームのセキュリティに関する個別の詳細なセクションが含まれています。

クラウドセキュリティの詳細については、Tenable の以下のリソースをご覧ください。

- クラウドセキュリティにおけるオープンソースの役割: Tenable の Terrascan のケーススタディ (ブログ)

- ハイブリッドクラウドセキュリティの 5 つの基本原則 (ブログ)

- 5 Must-Haves for Hybrid Cloud Security (ハイブリッドクラウドセキュリティに必要な 5 つのもの) (オンデマンドウェビナー)

動画

ドリフト発生: 悪意のある変更、悪意のない変更を理解する

Kubernetes セキュリティ態勢管理で K8 を保護

2 – LockBit ランサムウェアに関する包括的なガイドをリリース

LockBit について、皆様が常々知りたいと思っていても質問しづらかったことを全てご説明します。

今週 7 カ国のサイバーセキュリティ機関が、LockBit に関する共同勧告を発表しました。その勧告では、昨年世界で最も展開されたランサムウェアの亜種として位置付けられた LockBit が、2023 年にも大混乱を引き起こし続けているとの見解が示されています。

LockBit は、サービスとしてのランサムウェア (RaaS) モデルを使用して運用され、募集されたアフィリエイトがそのツールとインフラを使用して攻撃を仕掛けます。 ただし、LockBit のアフィリエイトは単独で行動するため、採用されている戦術、技術、手順 (TTP) はさまざまです。

「このような実際にみられたランサムウェアの TTP の差異は、ネットワークのセキュリティを維持し、ランサムウェアの脅威対策を行っている企業にとって注視すべき課題を提示している」と、「Understanding Ransomware Threat Actors: LockBit (ランサムウェアの攻撃者: LockBit) 」と題した 30 ページの資料に記載されています。

米国だけでも、2020 年以降、およそ 1,700 件の LockBit ランサムウェア攻撃が発生し、身代金として約 9,100 万ドルが支払われることになりました。

米国、カナダ、オーストラリア、英国、フランス、ドイツ、ニュージーランドのサイバー機関によって執筆されたこのガイドには、LockBit に関するすべて (LockBit の進化、攻撃者が使用するツール、TTP、悪用された脆弱性、推奨される緩和策、傾向と統計など) について詳しく記載されています。

「こうした知識を提供することで、企業はこの脅威をより深く理解し、認識して、脅威に立ち向かえるようになります」と、カナダのサイバーセキュリティセンターの責任者である Sami Khoury 氏は声明の中で述べています。

詳細については、アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁 (CISA) の発表 および ガイドの全文、また The Record、Infosecurity Magazine、The Register、Computer Weekly の記事をご覧ください。

3 – OWASP は API セキュリティリスクの トップ 10 を改訂

OWASP は、API セキュリティ上の最も重要な 10 の弱点とリスクのリストを、2019 年以降初めて改訂しました。 API の開発や保守に関わる開発者、設計者、またはアーキテクトの方はこのリストをぜひご確認ください。 このリストには、各リスクの説明、その悪用される可能性のランク付け、その影響について記載されています。 また、以下の各リスクを回避するための推奨事項も記載されています。

- オブジェクトレベルの権限の不備

- 認証の不備

- オブジェクトのプロパティレベルの権限の不備

- 無制限のリソース消費

- 機能レベルの権限の不備

- 機密性の高い業務フローへの無制限のアクセス

- サーバーサイドリクエストフォージェリ

- セキュリティの設定ミス

- 不適切なインベントリ管理

- API の安全でない使用

「API はその性質上、アプリケーションロジックや個人識別情報 (PII) などの機密データを公開するために、攻撃者の標的となるケースが増えています。 安全な API がなければ、迅速なイノベーションは不可能です」とプロジェクトのForeword (序文) セクションで述べられています。

すべての詳細を確認するには、OWASP API Security Project のメインページでリストをご覧ください。

API セキュリティの詳細については、以下をご覧ください。

- What is API security? (API セキュリティとは?) (TechTarget)

- API Security Is the New Black (API セキュリティが新たなトレンドに) (Dark Reading)

- 5 best practices to ensure the security of third-party APIs (サードパーティ API のセキュリティを確保する 5 つのベストプラクティス) (CSO)

- Honda API flaws exposed customer data, dealer panels, internal docs (ホンダの API の欠陥により、顧客データ、ディーラーパネル、内部文書が公開される) (BleepingComputer)

- 12 API security best practices to protect your business (ビジネスを保護するための 12 の API セキュリティベストプラクティス) (TechTarget)

動画

Getting API security right (API セキュリティを理解する) (NDC カンファレンス)

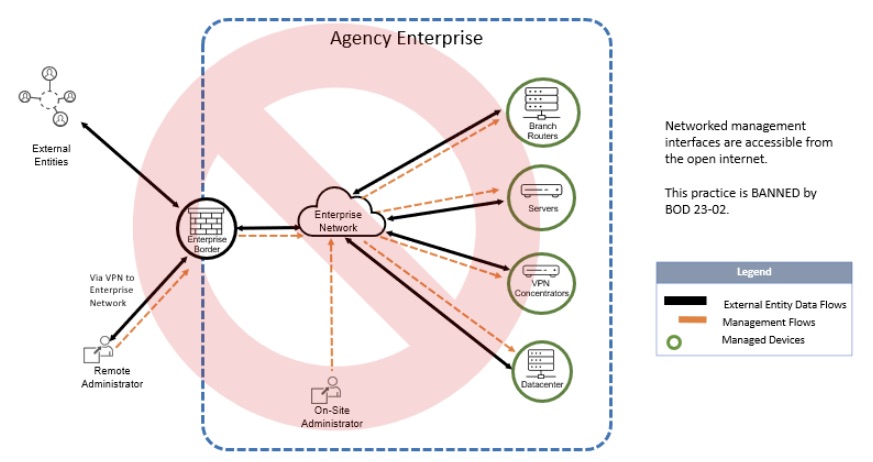

4 –CISA はインターネットからアクセス可能なネットワーク管理ツールに注目

公開インターネット経由で内部ネットワークを管理する際に、リモート管理ツールを使用している場合には、 アメリカ合衆国サイバーセキュリティ・社会基盤安全保障庁 (CISA) のリモート管理ツールについてのコメントを確認することをお勧めします。

CISA は、これらツールは不適切に設定されると非常に危険なものになると判断し、今週、連邦民間機関に対し、ツールをインターネットから遮断するか、強制的にアクセスを制御するゼロトラスト機能により機関を保護するよう指令を出しました。

CISA 長官の Jen Easterly はその声明の中で、「攻撃者がネットワークデバイスを使用して企業のネットワークに無制限にアクセスできてしまい、それが大規模な侵害につながることがあまりにも多すぎる」と述べています。 このようなツールが検出された場合、機関は 14 日以内に是正措置を講じなければなりません。

CISA が「インターネットに露出している管理インターフェース」と呼ぶツールの一例は、機関の内部ネットワーク内のルーターの管理に使用する、インターネットからアクセス可能な Web ベースのコンソールです。

「Binding Operational Directive 23-02 (拘束力のある運用指令 23-02): Mitigating the Risk from Internet-Exposed Management Interfaces (インターネットに露出している管理インターフェースからのリスクの軽減)」と名付けられたこの指令は、具体的に連邦民間機関を対象としていますが、その勧告は、この種のツールを使用する企業にとっても役立つ可能性があります。

BOD 23-02 によって禁止されている構成: インターネットからアクセス可能な、ネットワーク化された管理インターフェース

(出典: CISA)

詳しくは以下をご覧ください。

- 発表「CISA Directs Federal Agencies to Secure Internet-Exposed Management Interfaces (CISA は米国政府機関に対し、インターネットに露出された管理インターフェースを保護するよう指示)」

- Binding Operational Directive 23-02 (拘束力のある運用指令 23-02)

- 指令の実装ガイド

- The Record、FCW、FedScoop の記事と解説

5 – アクセンチュア: サイバーセキュリティがビジネスを拡大

サイバーセキュリティは、売上増加とコスト削減に役立ちます。 これは、今週発表されたアクセンチュアの「サイバーセキュリティレジリエンスの現状 2023」レポートの重要なポイントです。

具体的に、サイバーセキュリティプログラムとビジネス目標を密接に連携させている企業には次のような特徴があります。

- 売上高増加の目標と市場シェアの目標を達成する可能性が 18% 高い

- サイバーセキュリティの侵害やインシデントから発生するコストを削減する可能性が 26% 高い

この調査でアクセンチュアは、15 の業界の、14 か国に位置する、売上が 10 億ドル以上の企業より、3,000 名の回答者 (2,500 名のセキュリティ幹部と 500 名のビジネスリーダー) を対象としました。

30% は「サイバートランスフォーマー」と特定されました。これは、ビジネスのデジタル改革の取り組みの基盤としてサイバーセキュリティを採用することでレジリエンスを高め、ビジネス上の大きな利益を得ている企業です。 これらの「サイバートランスフォーマー」には、主な特徴が 4 つあります。

- サイバーセキュリティとリスク管理の統合方法が優れている

- サービスとしてのサイバーセキュリティを使用してサイバー運用を強化している

- 自社のエコシステムを保護するためにより多くの取り組みを示す

- 変革を積極的に取り入れている

レポート内の、サイバーセキュリティでデジタル変革を促進するため推奨事項には、次のようなものがあります。

- 新しいビジネスサービスや製品を導入する前にサイバーコントロールを義務付ける

- デジタル変革のマイルストーンの達成に合わせてサイバーセキュリティを段階的に適用する

- すべての変革の取り組みにわたってサイバーセキュリティを指揮する担当者を任命する

詳細を確認するには、レポートの発表、要約、レポート全文をお読みください。

ビジネスにおけるサイバーセキュリティの重要性について詳しくは、以下をご覧ください。

- The Devastating Business Impacts of a Cyber Breach (サイバー侵害によるビジネスへの壊滅的な影響) (Harvard Business Review)

- Top 6 benefits of zero-trust security for businesses (企業にとってのゼロトラストセキュリティの利点トップ 6) (TechTarget)

- 6 Ways Cybersecurity Can Boost Revenue (サイバーセキュリティで収益を上げる 6 つの方法) (InformationWeek)

- 調査: サイバーセキュリティがビジネスに与える大きな影響 (Tenable)

- Cybersecurity Drives Improvements in Business Goals (Dark Reading)

6 – ほとんどの CISO は取締役になる準備ができていない

上場企業の CISO は取締役になる準備ができているのでしょうか? どうやら、多くはそうではなさそうです。

この問題は、米国証券取引委員会 (SEC) が 上場企業に対し、取締役のサイバーセキュリティに関する専門知識の開示義務付けを検討しているために注目を集めています。 この規則が承認されると、企業はサイバー専門家を取締役会に加えることが奨励されることになります。 その場合、自社の CISO が理にかなった選択肢となります。

しかし、ラッセル 1000 企業 (最大の時価総額を基準とした上場企業のインデックス) の CISO のうち、取締役会メンバーの有力候補となっているのはわずか 14% であり、「有望な」候補者はその半数です。

上記の調査結果は、IANS Research、Artico Search、The Cap Group のレポート「CISO as Board Directors - CISO Board Readiness Analysis (取締役としての CISO - CISO の取締役になる準備についての分析)」によるものです。また同レポートでは、ラッセル 1000 の CISO のうち取締役の経験を持つ CISO は約 6%であることも判明しています。

では CISO が適切な取締役候補になるには何が必要なのでしょうか? この調査では、以下のような複数の決定因子が特定されています。

- 技術分野以外の幅広い業務経験を持ち、ビジネスを総合的かつ戦略的により深く理解できること

- 技術、エンジニアリング、ビジネス、法律などの分野で上級学位を取得していること

詳細を確認するには、レポートの発表を確認し、レポートをダウンロードしてください。

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Government