サイバーセキュリティニュース: 企業は生成 AI によるサイバーセキュリティのリスクを無視して導入を進めている

組織が生成 AI の可能性に魅入られて、その潜在的な危険を見落としたまま活用を進めていることに注目します。 また、ウェブアプリのデータを危険にさらす、よくある弱点についても確認します。昨年のゼロデイバグの多くが既知の脆弱性の亜種であった理由も取り上げます。 さらに、データ漏洩にまつわる (手痛い) 現在のコストについても明らかにします。 また、その他関連トピックについても触れます。

8 月 4 日までの 1 週間で最も気になる 6 つのトピックを徹底解析します。

1 – 企業は生成 AI を採用するものの、セキュリティやコンプライアンスのリスクを無視

職場での AI の使用に関して言えば、2023 年は綱渡りのような年と言えるでしょう。

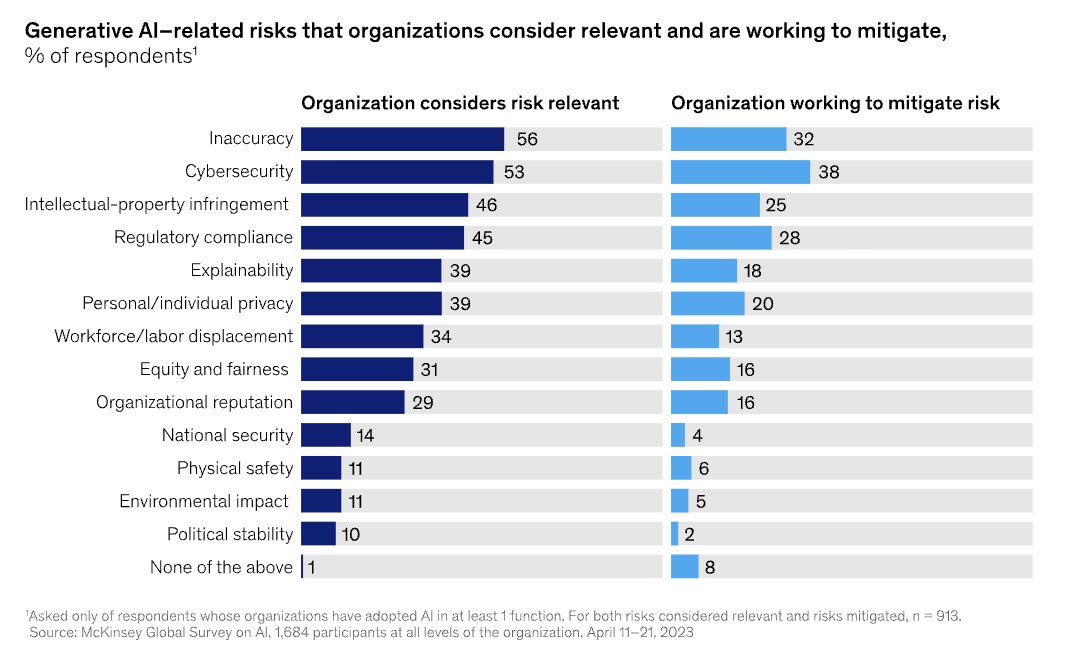

さまざまな業界のあらゆる規模の企業が、変革をもたらすメリットを求めて ChatGPT などの生成 AI ツールを利用しています。ただし、企業のほとんどは、このテクノロジーの、サイバーセキュリティやコンプライアンスにおけるリスクについて見て見ぬふりをしています。

AI の現状に関するマッキンゼー・アンド・カンパニーの調査によると、回答者の 3 分の 1 が、自社の少なくとも 1 つの業務 (主にマーケティング/セールス、製品開発、サービス運営) で生成 AI を恒常的に使用していると答えています。

しかし、生成 AI を早々に導入した企業の多くは、これらのツールのリスクを見落としています。 たとえば、調査対象の企業のうち、従業員の生成 AI 使用に関するポリシーを策定しているのはわずか 21% で、サイバーセキュリティリスクを積極的に軽減している企業は 38% のみ、法的なコンプライアンスのリスクを軽減している割合は、さらに低く 28% です。

マッキンゼー・アンド・カンパニーが調査した 1,684 の企業のうち 913 社が、少なくとも 1 つのビジネス部門で AI を使用しています。 そのうち 60% が生成 AI を使用しています。

詳細については、「The state of AI in 2023: Generative AI’s breakout year (2023 年の AI の状況: 生成 AI のブレイクの年)」

生成 AI ツールを安全に、責任を持って使用する方法については、以下をご覧ください。

- 8 Questions About Using AI Responsibly, Answered (AI の責任ある使用についての 8 つの質問への回答) (Harvard Business Review)

- CSA、組織で ChatGPT を安全に活用する方法に関するガイダンスを提供 (Tenable)

- Responsible AI at Risk: Understanding and Overcoming the Risks of Third-Party AI (責任ある AI に迫るリスク:サードパーティ製 AI のリスクの理解と克服) (MIT Sloan Management Review)

- 「ChatGPT のようなツールは開発者のスピードを向上させるが、サイバーリスクも増加する」(Tenable)

- How AI ethics is coming to the fore with generative AI (AI 倫理がいかに生成 AI によって表面化するのか) (ComputerWeekly)

2 – データを危険にさらす、よくあるウェブアプリの弱点には注意が必要

米国とオーストラリアのサイバーセキュリティ機関は、悪意のある攻撃者がウェブアプリのデータを改ざんするために悪用する、よくあるタイプのセキュリティ欠陥について警告しています。

アクセス制御に関するセキュリティの弱点は、安全でない直接オブジェクト参照 (IDOR) の脆弱性として知られており、ウェブアプリが不充分な認証チェックや承認チェックを実行する原因となります。 IDOR の弱点の悪用に成功したハッカーは、正規のユーザーの識別子を利用してウェブサイトまたはウェブ API に要求を送信して、データの変更や削除、データへのアクセスが行えるようになります。

「これらの脆弱性は、よく見られるもので、開発プロセス以外で防止することが難しく、大規模な悪用が可能であるため、悪意のある攻撃者によってデータ盗取に悪用されることが多々あります」と、オーストラリアサイバーセキュリティセンター (ACSC)、米国 サイバーセキュリティインフラストラクチャセキュリティ庁 (CISA)、アメリカ 国家安全保障局 (NSA) の共同勧告に記載されています。

勧告書には、IDOR の脆弱性について、またこの脆弱性が悪用される方法について説明があり、ウェブアプリのベンダー、設計者、開発者、エンドユーザーに向けて、その軽減策について詳しく説明しています。

推奨される軽減策は以下のとおりです。

- ベンダー、設計者、開発者は、以下を行う必要があります。

- セキュア・バイ・デザインとセキュア・バイ・デフォルトの原則を実施する

- データの変更、削除、アクセスの要求ごとに、ウェブアプリによって認証チェックと承認チェックが確実に行われるようにする

- 自動化されたコードレビューツールを使用して IDOR の弱点を発見し、修正する

- URL で ID、名前、キーを露呈しないように、それらを暗号的に強力なランダムな値に置き換える

- エンドユーザーは以下を行う必要があります。

- ウェブアプリを評価するときは、セキュリティデューデリジェンスを実践する

- できるだけ早急にウェブアプリにパッチをあてる

- ウェブアプリで脆弱性スキャンとペネレーションテストを行う

詳細については、「Preventing Web Application Access Control Abuse (ウェブアプリケーションのアクセス制御の悪用の防止)」と題したこの勧告をご覧ください。

ウェブアプリのセキュリティについて詳細は以下をご覧ください。

- Top 10 Web Application Security Risks (ウェブアプリケーションのセキュリティリスクのトップ 10) (OWASP)

- Cloud Security Basics: Protecting Your Web Applications (クラウドセキュリティの基本: ウェブアプリケーションの保護) (Tenable)

- Why API attacks are increasing and how to avoid them (API 攻撃の増加理由とその回避方法) (CSO)

- Web Application Security: A 2023 Guide (ウェブアプリケーションのセキュリティ: 2023 年ガイド) (GBHackers)

- 5 application security threats and how to prevent them (5 つのアプリケーションセキュリティの脅威とその防止策) (TechTarget)

動画

How Penetration Testing Helps Secure Web Applications (ペネトレーションテストがウェブアプリケーションのセキュリティ確保にどのように役立つか) (EC-Council)

パブリッククラウドにおけるウェブアプリの保護 (Tenable)

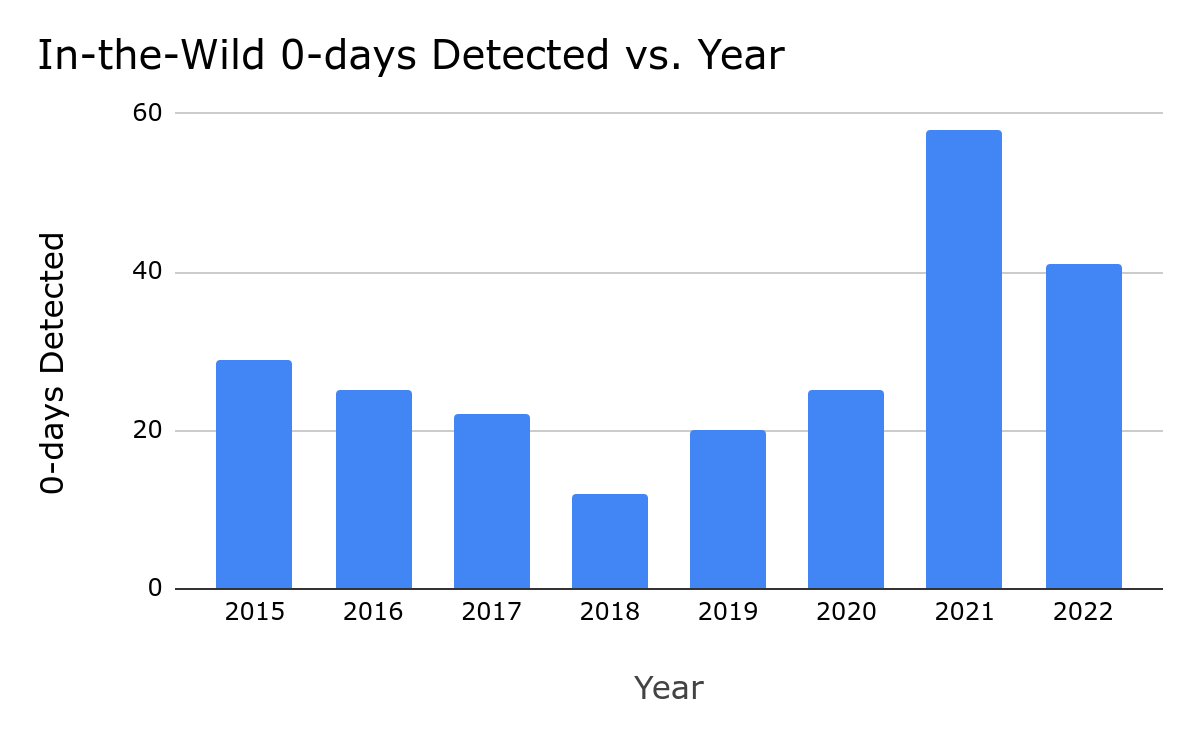

3 – Google: 2022 年のゼロデイバグの多くは、既知のバグの亜種

Google は、昨年実際に悪用が確認されたゼロデイ脆弱性を調査した結果、その約 40% が過去に報告された脆弱性を基にしたものであることを発見しました。 この現象の背景にあるものは何でしょうか。

Google によると理由はいくつかあり、たとえば、ソフトウェアメーカーが脆弱性を完全にパッチせず、その根本原因が対処されないまま残っている場合があることなどを挙げています。 このような場合、抜け目のない攻撃者は別の手段でバグを悪用することができます。

「Google ではパッチが的確かつ包括的である場合にのみ、パッチが完全なものであるとみなします。 的確なパッチとは、バグをきちんと正確に修正するパッチです。つまり、そのパッチを適用すると脆弱性を悪用することができなくなるというものです」とレポートに記載されています。

Google は、ソフトウェアメーカーがパッチを作成する際に、以下を行うことを推奨しています。

- そのバグが悪用された方法だけでなく、真の根本的な原因を見つける

- そのバグが存在する可能性のある他の場所も特定する

- 攻撃者がバグの悪用に使用する可能性がある他の経路を評価する

- パッチを回避する方法があるかどうかを見極める

このレポートのその他の調査結果は、次のとおりです。

- 2022 年に実際に悪用されたゼロデイのバグは 41 件で、2021 年の 69 件から減少

- 41 件のバグのうち、17 件は既知の脆弱性の亜種

- Android ユーザーは、ゼロデイのバグに対するパッチが利用可能になるまで、「かなりの」時間待たされることがよくあった

(出典: Google 脅威分析グループ (TAG)、2023 年 7 月)

既知の脆弱性といえば、米国と国際的なサイバー機関は今週、2022 年に最もよく悪用された脆弱性について詳細が記載された共同勧告を発表しました。 Tenable セキュリティレスポンスチームは、ブログ「AA23-215A: 2022 年に最も日常的に悪用された脆弱性」でこの勧告を取り上げ、詳しく説明しています。

Google の調査結果について詳しくは、レポート全文を参照してください。

欠陥のあるソフトウェアパッチのトピックの詳細は、以下をご覧ください。

- Sloppy Software Patches Are a ‘Disturbing Trend (ずさんなソフトウェアパッチは「気がかりな傾向」) (Wired)

- Zero Day Initiative seeing an increase in failed patches (ゼロデイの取り組みでは失敗したパッチ数が増加) (TechTarget)

- Patch Imperfect: Software Fixes Failing to Shut Out Attackers (不完全なパッチ: 攻撃者の締め出しに失敗したソフトウェア修正) (Dark Reading)

- “Patch Madness: Vendor Bug Advisories Are Broken, So Broken (パッチの狂騒: ベンダーのバグ勧告が中途半端なので、パッチも中途半端) (Dark Reading)

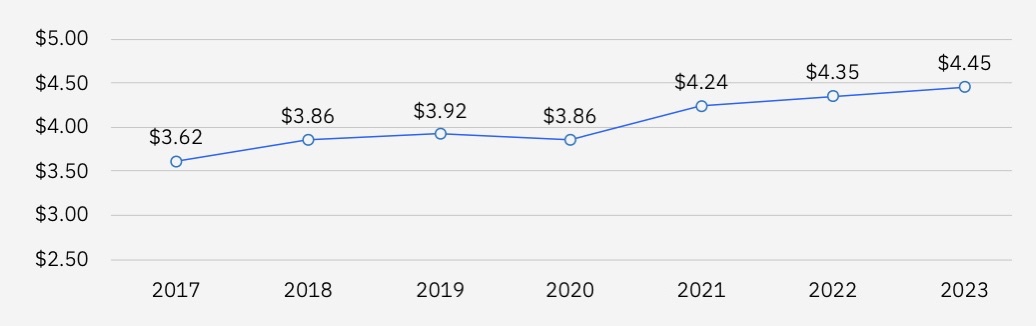

4 - IBM: データ漏洩のコストは上昇の一途

データ漏洩は多額の損害をもたらします。 以下は、IBM の「2023年版データ侵害のコストに関する調査」の主な調査結果です。このレポートによると、漏洩によるコストは世界平均で 445 万ドルであり、過去 3 年間で 15% 上昇しています。

データ漏洩の平均総費用 (単位: 100 万ドル)

(出典: IBM の「2023年版データ侵害のコストに関する調査」、2023 年 7 月)

ポジティブな解釈として、この調査は、人工知能と自動化を活用するセキュリティツールを幅広く利用すれば、データ漏洩による経済的打撃を平均 176 万ドル削減できることを示しています。従って、より迅速かつ効果的に漏洩を検出し、阻止することができるようになります。

さらに、ソフトウェア開発ライフサイクルで成熟した DevSecOps プロセスを使用する組織も成果を出しており、比較的初歩的な DevSecOps プロセスを使用する組織や、まったく DevSecOps プロセスを使用しない組織と比べてデータ漏洩の平均コストを 168 万ドル低く抑えられています。

その他の調査結果は以下のとおりです。

- さまざまな漏洩コストの中でも、検出とエスカレーションの費用が最も急増し、前年に比べて 42% 増加

- 分析した組織の 95% は、データ漏洩を 2 回以上経験しているものの、セキュリティ投資を増やす計画がある組織はその半数のみ

- AI ツールと自動化セキュリティツールの両方を使用している組織では、データ漏洩のライフサイクルが平均 108 日短縮

- 規制当局に通知したランサムウェア被害者は、規制当局を巻き込まなかった被害者と比較して、データ漏洩によるコストを平均 47 万ドル節約

- データ漏洩の 40% では、攻撃者が複数の環境 (パブリッククラウド、プライベートクラウド、オンプレミス) にわたってデータを侵害

- 医療機関におけるデータ漏洩の平均コストは、2020 年から 53% 急増して約 1,100 万ドルに達し、一方、重要インフラでのデータ漏洩コストは、昨年から 4.5% 増加して 504 万ドルに達している

Ponemon Institute による、今年で 18 年目のこのレポートは、2022 年 3 月から 2023 年 3 月にかけて世界中の 553 の組織が被害を受けた実際のデータ侵害の分析に基づいています。

詳しい内容については、このレポートのホームページ、レポートに関するブログ、発表、78 ページにわたるレポート全文をご覧ください。 こちらの動画もご覧いただけます。

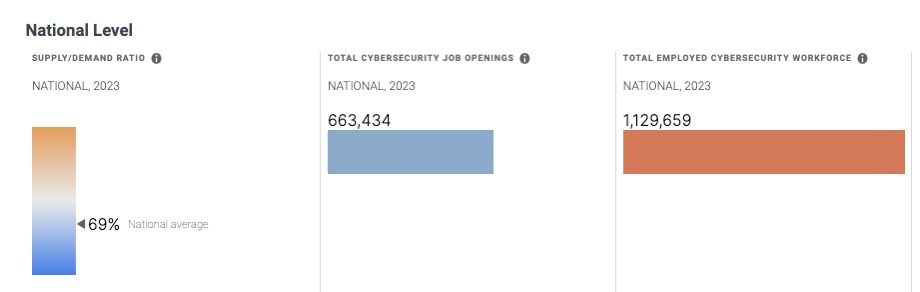

5 - サイバースキル不足に取り組むホワイトハウス

バイデン政権は今週、米国におけるサイバーセキュリティの有資格専門家の不足に対処するための取り組みとして、国家サイバー人材・教育戦略 (National Cyber Workforce and Education Strategy) を立ち上げました。

この専門家不足は深刻な問題であるというのが、一致した意見です。 サイバーセキュリティの求人について調査している米国標準技術研究所の Cyberseek によると、米国には約 663,000 件のサイバーセキュリティ職の欠員があり、求人率は約 30% に達しています。

(出典: Cyberseek、2023 年 8 月 1 日)

国家サイバー人材・教育戦略には 4 つの柱があります。

- サイバーセキュリティについて学ぶ機会をすべての人に提供することで、すべてのアメリカ人が基本的なサイバースキルを身につけられるようにする

- 小学校から大学まで、コミュニティカレッジや専門学校を含むあらゆるレベルでサイバー教育を変革する

- スキルに基づく雇用を促進するなど、米国のサイバー人材の規模を拡大し、強化する

- 雇用や新人研修に関する敷居を低くするなど、連邦政府のサイバー人材を強化する

この取り組みには複数の連邦機関が参加しているほか、民間企業、非営利団体、教育機関も参加しています。

詳細については、ホワイトハウスの発表、国家サイバー人材・教育戦略 (National Cyber Workforce and Education Strategy) のホームページ、60 ページのプログラムの説明をご覧ください。

サイバーセキュリティ専門家不足の詳細については、以下をご覧ください。

- 12 Ways to Approach the Cybersecurity Skills Gap Challenge in 2023 (2023 年のサイバーセキュリティスキルギャップの課題に取り組む 12 の方法) (InformationWeek)

- Struggling to fill IT, cybersecurity jobs? Look for non-tech candidates (IT、サイバーセキュリティ関連の求人で苦戦していますか? 技術者以外の候補者を探しましょう) (Tenable)

- Cybersecurity skills gap: Why it exists and how to address it (サイバーセキュリティギャップ: それが存在する理由と対処方法) (TechTarget)

- Hiring entry-level and junior candidates can alleviate the cybersecurity skills shortage (エントリーレベルやジュニアレベルの候補者を採用することで、サイバーセキュリティのスキル不足を軽減) (Tech Republic)

- The cybersecurity skills gap is a real threat — here's how to address it (サイバーセキュリティのスキルギャップは真の脅威、その対処方法を紹介) (World Economic Forum)

6 – ゼロトラストアーキテクチャ入門

ゼロトラストの基本についての概要をお探しの場合は、 まさにふさわしいタイトルのブログ「What is a Zero Trust Architecture? (ゼロトラストアーキテクチャとは何か)」を SANS Institute が今週発表したので、ぜひご覧ください。 このブログには、ゼロトラストアーキテクチャの定義とその仕組みの説明、ゼロトラストのユースケース例とともに、5 つの中核原則の概説と 5 つの実装段階が掲載されています。

「ゼロトラストは組織をサイバー攻撃から守るために設計されていますが、ゼロトラストへの道のりは長く、私たちが馴染んでいる従来のサイバーセキュリティ戦略と連携されている例はまれです」とブログでは述べています。

ゼロトラストについて詳しくは以下をご覧ください。

- Zero Trust Maturity Model – Version 2.0 (ゼロトラスト成熟度モデル – バージョン 2.0) (CISA)

- What is zero trust? A model for more effective security (ゼロトラストとは? 効果的なセキュリティを実現するモデル) (CSO)

- 7 steps for implementing zero trust, with real-life examples (ゼロトラストを実装するための 7 つのステップと実例) (TechTarget)

- 5 Best Practices from Industry for Implementing a Zero Trust Architecture (ゼロトラストアーキテクチャを実装するための、業界の 5 つのベストプラクティス) (カーネギーメロン大学)

動画

Ultimate Guide to Zero Trust for Businesses (企業向けゼロトラストの究極のガイド) (TechTarget)

- Cloud

- Cybersecurity Snapshot

- Exposure Management

- Risk-based Vulnerability Management