焦点を絞る: Tenable VPR 機能強化と他の優先順位付けモデルの比較

Tenable は、脆弱性優先度格付け (VPR) をさらに向上させる脅威インテリジェンスの強化、AI を活用したインサイトと内容説明、文脈に基づくメタデータなど数多くの強化機能をリリースしています。 VPR の機能強化によって改善された優先順位付けの有効性を、他の一般的な優先順位付け戦略と比較して説明します。

はじめに

脆弱性の優先順位付けを効果的に行うためには、カバレッジと効率性を組み合わせて、セキュリティと IT 部門の対応が必要になる問題の検出数を大幅に減らす必要があります。 このブログでは、セキュリティチームが脆弱性の修正を優先順位付けするためによく使用する戦略について検討し、組織にとって最大の潜在的脅威となる脆弱性を検出して特定するという観点から、それらの戦略を比較した結果を説明します。

Tenable は、セキュリティチームがより効果的に脆弱性の修正を優先順位付けできるよう支援するために、VPR の最初のバージョンを 2019 年にリリースし、特許を取得しました。 そして今、2025 年に機能強化をリリースします。これにより、実際に悪用されている、または近い将来悪用される可能性のある CVE が初期バージョンの 2 倍の効率で特定できるようになります。

脆弱性の優先順位付けの問題

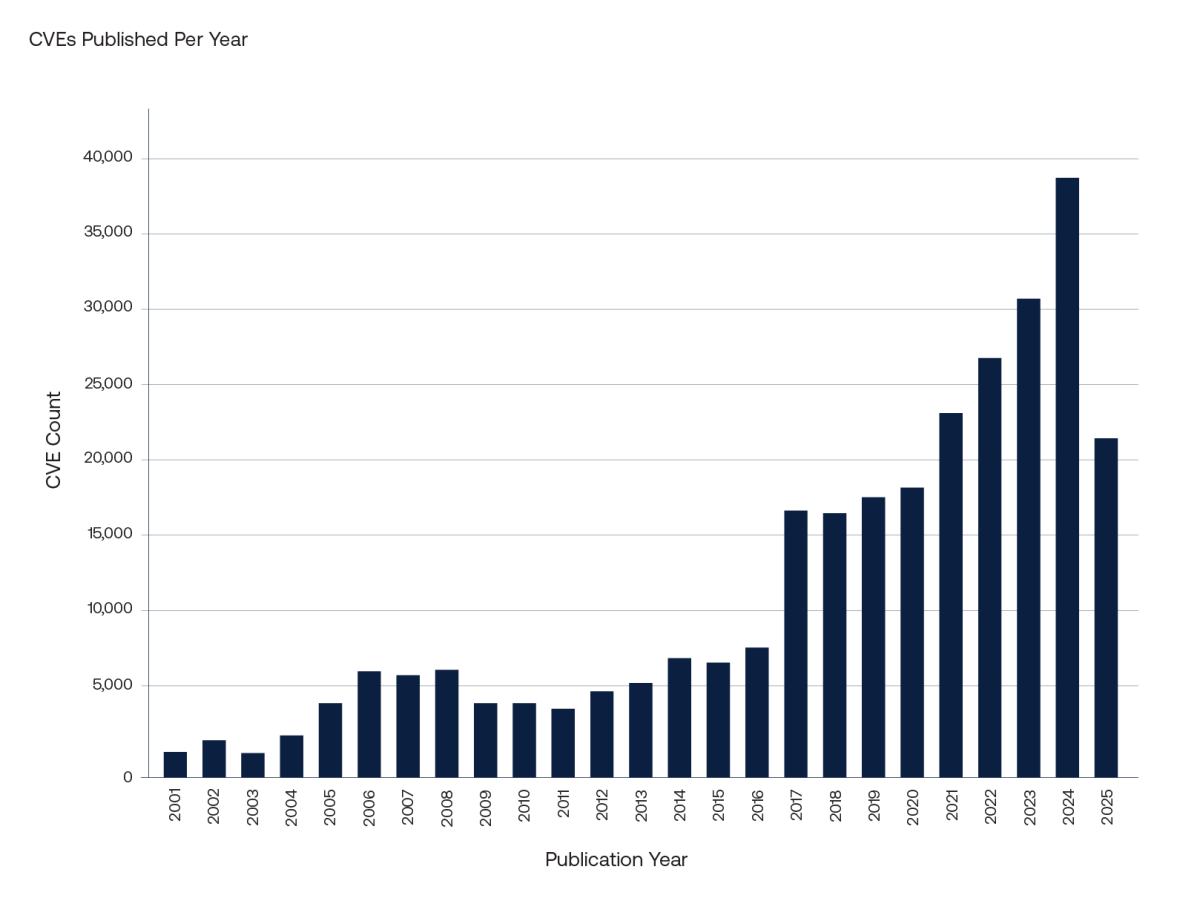

脆弱性の優先順位付けは、長年にわたってセキュリティチームの課題でしたが、公開されるソフトウェア脆弱性の数が絶えず増え続けているため、問題はさらに悪化しました。

上の棒グラフは、公開される共通脆弱性識別子 (CVE) の年ごとの件数を示しています。 件数は一貫した上昇傾向をたどり、2022 年以降は急勾配で増加しています。 このブログが公開された時点で、2025 年に入ってから 2 万件以上の新しい脆弱性が National Vulnerability Database (NVD) に公開されています。

Tenable は、効果的な脆弱性の優先順位付けの必要性を長年認識しており、VPR は一貫して、この課題に対処するための正確で実用的なインサイトをセキュリティチームに提供してきました。 VPR は以下の Tenable 製品で利用可能です。

- Tenable Vulnerability Management

- Tenable Security Center

- Tenable Web App Scanning

- Tenable OT Security

- Tenable CNAPP

- Tenable One

VPR は、そのリリース以来、Tenable の脆弱性管理ツールに不可欠なコンポーネントであることには変わりませんが、脅威環境が進化を続け、膨大な量の脆弱性が出現する中で、絶え間ないイノベーションが必要となります。 今回ご紹介する Tenable Vulnerability Management の VPR の新たな機能強化は、公開される脆弱性の加速度的な増加傾向に直接対処するものであり、当社の優先順位付け機能をさらに洗練させ、組織が最も重要な脅威により高い精度と効率で注力できるよう支援することを目的としています。

VPR スコアリングモデルの機能強化

VPR スコアリングのアルゴリズムの機能強化を構成する 2 つの主要な要素は以下の通りです。

- 共通脆弱性評価システム (CVSS) の影響スコア

- 近い将来に実際に悪用される可能性に基づく脅威スコア

過去 180 日間に収集された特徴データに基づいて近い将来に悪用される可能性を予測するためには、ランダムフォレスト分類モデルを使用しています。

これらのモデルの特徴を取得するために、さまざまなデータソースを使用しています。

- Tenable Research チームが、CVE が最近実際に悪用されたかどうか、その CVE がゼロデイかどうか、マルウェアによって悪用されたかどうかなどの専門的なデータを提供します。 これらのタグは、当社のセキュリティリサーチエンジニアが読んだ信頼できるニュース記事に基づいています。

- 生成 AI を利用して、厳選されたニュース記事のリストが大規模に処理され、類似する情報や、CVE を標的とする攻撃者などの詳細情報が提供されます。

- 送信されたマルウェアのデータは脅威インテリジェンスフィードから取得され、その他の CVE メタデータは NVD とサイバーセキュリティインフラストラクチャセキュリティ庁 (CISA) から取得されます。

機械学習モデルから出力された悪用される可能性は、0 ~ 5 の範囲の脅威スコアにマッピングされ、CVSS 影響スコアと組み合わされて VPR となります。 VPR のスコア範囲は 0 ~ 10 で、CVSS の基本スコアと類似しています。

VPR = (インパクトスコア/ 6)*5 + 脅威スコアVPR の深刻度は、CVSS の深刻度と同じように、低 (0 ~ 4)、中 (4 ~ 7)、高 (7 ~ 9)、重大 (9 ~ 10) に分類されます。 Tenable Research チームは VPR スコアも監視して、異常だと思われるものについてはスコアを上昇または下降させます。

VPR モデルの詳細については、一般公開されているテクニカルホワイトペーパーを参照してください。

優先順位付け戦略

セキュリティチームが脆弱性の優先順位付けにもっともよく使用する戦略には、以下のようなものがあります。

CVSSv3 の深刻度

前述の CVSS の深刻度は、最も広く使われている優先順位付け戦略の 1 つです。 しかし、深刻度が「重要」または「緊急」に分類される CVE が多すぎるという問題があります。 修正の対象として高く優先順位付けされる CVE が多くなりすぎて、どの CVE が最も重要なのか、どこから手をつけるべきかを、追加のデータを利用しないと判断できないという状況が発生します。

EPSS

エクスプロイト予測評価システム (EPSS) は、最も悪用される可能性の高い CVE を特定するという、VPR 脅威モデルと同様の目標で構築されています。このモデルが出力するのは、悪用される確率です。 ホワイトペーパー「Enhancing Vulnerability Prioritization: Data-Driven Exploit Predictions with Community-Driven Insights (脆弱性優先順位付けの機能強化: コミュニティ主導のインサイトを使用したデータに基づくエクスプロイト予想)」で EPSS の研究者は、CVE の修正判断のための最適な悪用確率のしきい値は 0.36 であると示しています。これは、どの CVE に高い優先順位が付けられているかを確認する (即ち EPSS 戦略のパフォーマンスを評価する) ための当社の分析 (後述) で使われている値ですが、ユーザーは意思決定の境界を自由に選ぶことができるのでため、この値を変更することもできまです。

CISA KEV

CISA は、既知の悪用された脆弱性 (KEV) のリストを管理しています。 優先順位付けの戦略として、このリストに表示されたものを最初に修正することが考えられます。 このリストに載っている脆弱性はすべて悪用されたことが知られているものです。しかし、CVE がこのリストに追加されるまでには時間がかかる場合があり、CVE が悪用されても検知できない期間が生じる可能性があります。 また、CISA KEV は、CISA の管轄下にある組織が使用する製品を特に対象としており、 すべての製品を対象としていません。

Tenable VPR

VPR の初期バージョンの結果を CVSS と比べると、集中すべき CVE の数が各段と削減され、スコアを説明する文脈を踏まえた情報も提供されています。 今回の VPR の機能強化によって、高く優先順位付けされる CVE の数がさらに減少しますが、実際に悪用されている CVE のカバレッジは損なわれることはありません。 また、VPR の強化バージョンでは、提供される文脈情報が大幅に拡充されています。これは、Tenable のテクニカルホワイトペーパーで取り上げているとおりです。

機能強化バージョンでは、悪用される確率 (脅威の確率) のモデルをエンドユーザーが利用できるようになっています。 これによって、EPSS と似たような、脅威確率のしきい値化に依存する他の優先順位付け戦略も利用できるようになります。 そのような戦略はVPR とは異なり、CVSS の影響スコアが考慮されないので、一部のセキュリティチームにとっては適切でないかもしれません。 検出漏れと誤検出のバランスを取って最適化された決定の境界は 0.23 であり、脅威の確率がこのしきい値を超えるすべての CVE が、修正において優先されます。 このしきい値 (以下、機能強化された VPR の脅威確率 (A)とする) ともう 1 つのしきい値 (機能強化された VPR の脅威確率 (B)) のパフォーマンスを、のちほど評価します。

よく使われている脆弱性の優先順位付け戦略の仕組み

脆弱性の優先順位付け戦略において起こりがちなミスは、次の 2 種類です。

- 検出漏れ — 後日、エクスプロイト活動に関連することが判明する CVE に高い優先順位が付けられていない

- 誤検出 — 後日、エクスプロイト活動に関連しない CVE に高い優先順位が付けられている

一般的な優先順位付け戦略が、それぞれ上述のエラーに関してどのように機能するかを評価するために以下の指標を使用します。

- 対象範囲: 評価後 28 日間でエクスプロイトに関連したことが判明した CVE のうち、修正戦略によって高い優先順位が正しく付けられたものの割合

- 効率性: 修正戦略によって高く優先順位付けされた CVE のうち、評価後 28 日間でエクスプロイトに関連したことが判明したものの割合

通常、カバレッジと効率性の間にはトレードオフの関係があります。 検出漏れの数を減らす (カバレッジを高める) ためには、より多くの CVE に高い優先順位をつける必要がありそうに思われますが、大抵はこれによって、逆に誤検出が増加 (効率性が低下) します。逆もまた同じです。 セキュリティチームは、アタックサーフェスを最小化し、侵害が成功する可能性を減らす取り組みの中で、効率よりもカバレッジを拡大することを優先することが少なくありません。 しかし、その代償として、深刻度の低い脆弱性により多くのリソースや時間を費やしてしまい、徒労に終わることになります。 そのため、チームが効率的に作業できるように、ワークロードそのもの (すなわち、「High 高・重要」または「Critical 重大・緊急」のフラグが付けられた脆弱性の数) を減らすことが重要になります。

観察されたエクスプロイトに対する、よく使われている脆弱性の優先順位付け戦略の比較

上記で定義された各優先順位付け戦略による予測のパフォーマンスを評価するため、2025 年 3 月 24 日に、Tenable データサイエンスはそれぞれのスコアを記録しました。 そのスコアに基づいて、各戦略下でどの CVE が優先的修正の対象になるかが判定されました。 どの CVE が常に積極的に悪用されているかを本当に知る方法はありませんが、いくつかの指標に基づいて概算することはできます。 CVE が実際に積極的に悪用されているかどうかは、以下の基準のうち 1 つ以上に基づいて判断しました。

- 対象期間内に悪用されたと公に報告されたかどうか

- 対象期間内に CISA KEV に追加されたかどうか

- 対象期間内に CVE を使用したマルウェアの送信が確認されたかどうか

2025 年 3 月 24 日以降の 28 日間に、合計 648 の CVE が実際に積極的に悪用されていました。

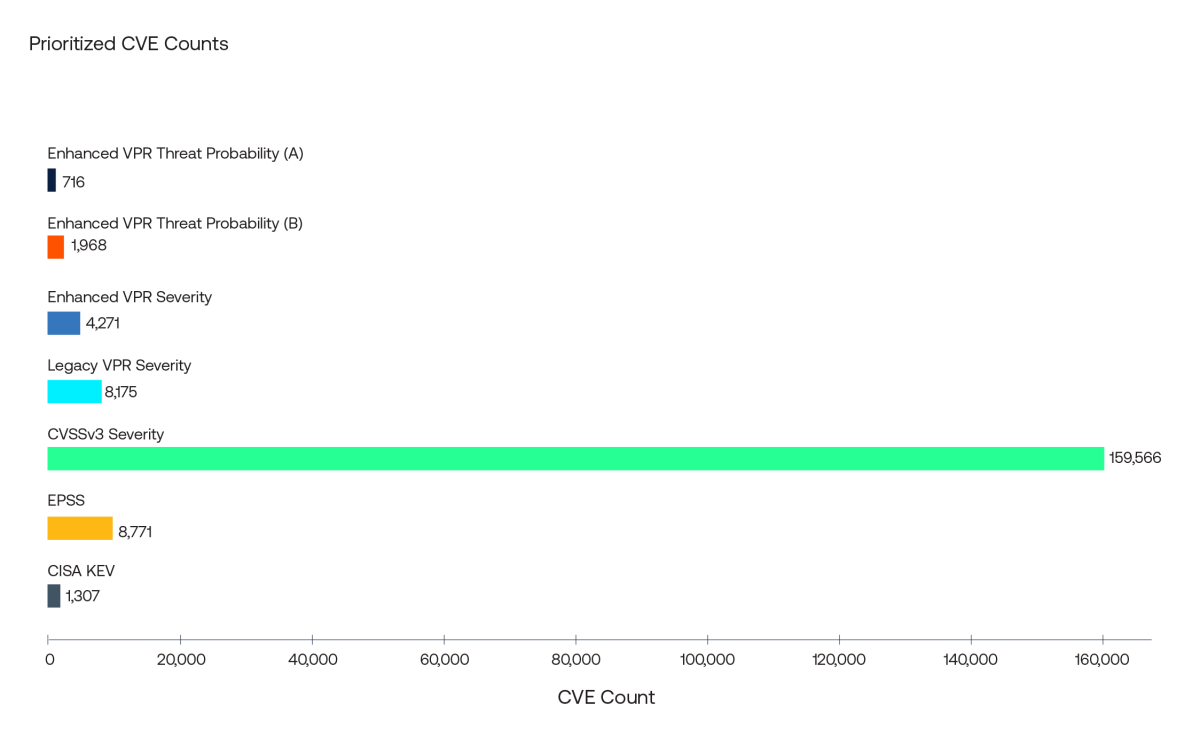

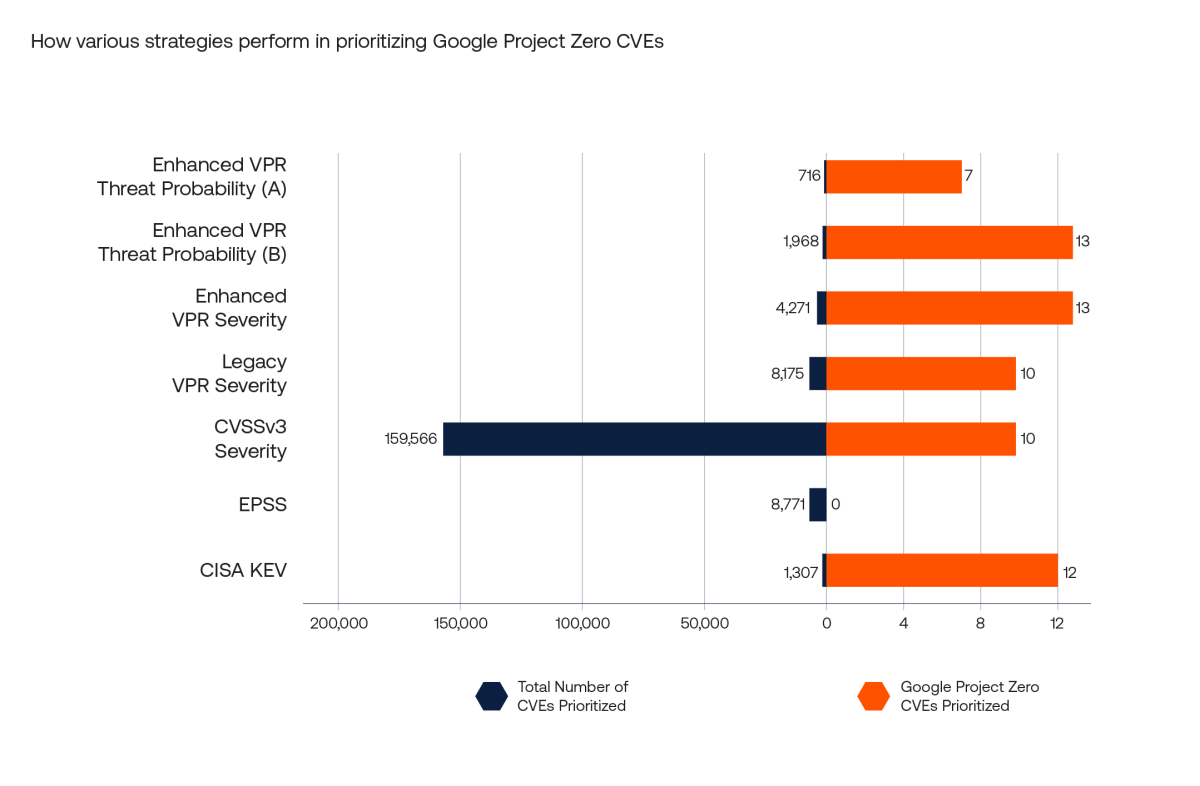

下の棒グラフは、上述の一般的な優先順位付け戦略ごとの、高く優先順位される CVE の件数を示しています。 CVSSv3 の深刻度、機能強化された VPR の深刻度、従来の VPR の深刻度の各戦略はすべて、それぞれの指標のもとに深刻度が「High (重要)」または「Critical (緊急)」の CVE を高く優先順位付けしています。 CVSSv3 深刻度は、優先される CVE があまりにも多いのが問題であることが一目でわかります。 機能強化された VPR の脅威確率の戦略は 2 種類ありますが、機能強化された VPR の脅威確率 (A) は最適化されたしきい値である 0.23 を使用し、機能強化された VPR の脅威確率 (B) は、別のしきい値 0.02 を使用しています。 前者では、EPSS の評価に最適化されたしきい値 0.36 が使われるため、機能強化された VPR の脅威確率と EPSS の適切な比較ができます。後者のしきい値は、決定境界を 0.02 に下げ、効率性よりもカバレッジを優先したものです。

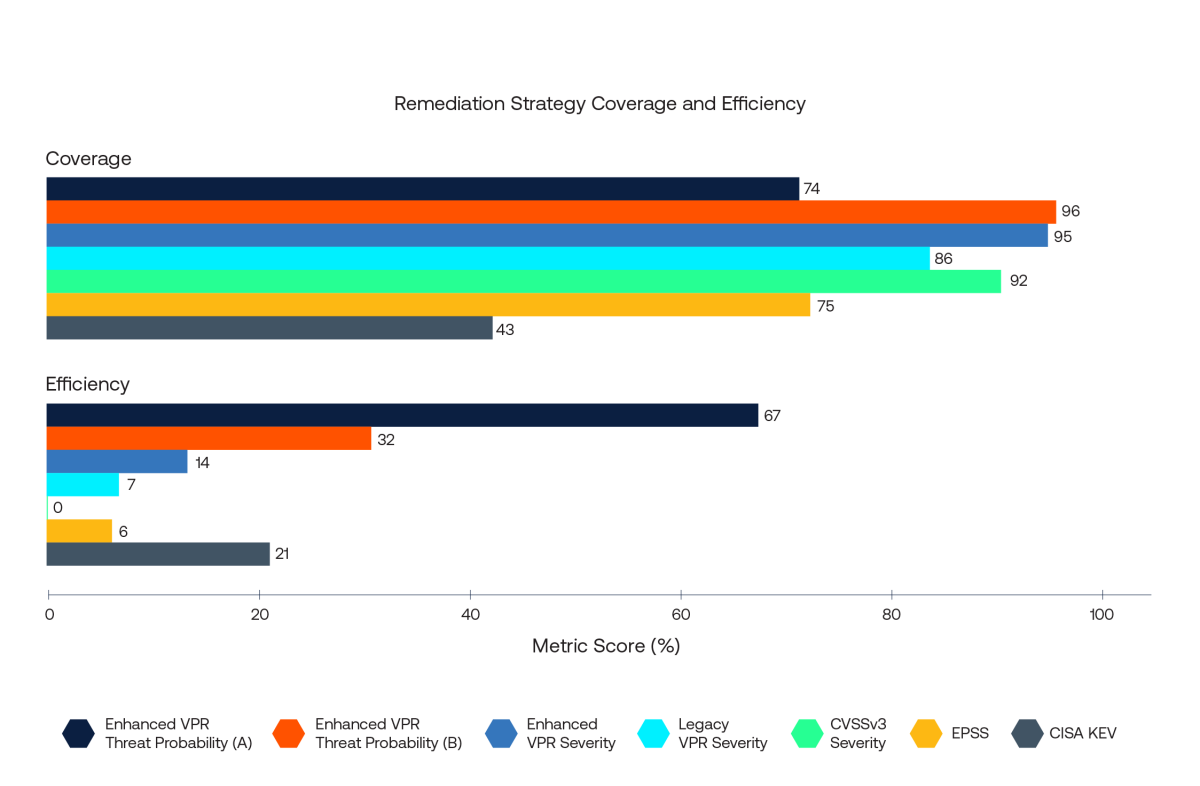

各戦略のカバレッジと効率性の指標は、下の棒グラフに示されています。

機能強化された VPR の脅威確率 (B)、機能強化された VPR の深刻度、従来の VPR の深刻度、CVSSv3 の深刻度はすべて、カバレッジの点で非常に高いスコアを示していることが分かります。 これら 4 つの戦略は、エクスプロイト活動に関連する 648 件の CVE のうち、560 ~ 620 件に正しく高い優先順位を付けました。 決定的な違いは、各戦略が高く優先順位付けした CVE の総数にあります。 高いカバレッジを達成するために、CVSSv3 の深刻度はほぼ 16 万件の CVE を高く優先順位付けしました。これは、セキュリティチームにとって対応が不可能な作業量であり、そのことは、効率性を表す値が約 0% であることに反映されています。

これとは対照的に、機能強化された VPR の深刻度は、CVSSv3 の深刻度と同程度のカバレッジスコアでありながら、約 4,000 件の CVE を高く優先順位付けしました (14% の効率性)。 これは効率性の飛躍的な向上です。 機能強化された VPR の脅威確率 (B) はカバレッジスコアが 96% とわずかに高く、高く優先順位付けされた CVE は 2,000 件未満であったため、効率性は 32% でした。 (前述の通り、2 つの VPR の脅威確率戦略では CVSSv3 の影響スコアは考慮されていません)。

機能強化された VPR の脅威確率 (A) 戦略と EPSS (両戦略ともそれぞれ最適化された決定境界を使用) を比較すると、機能強化された VPR の脅威確率 (A) はカバレッジでは EPSS に匹敵するパフォーマンス (74% 対 75%) を示すものの、効率性では EPSS を上回っている (67% 対 6%) ことがわかります。 機能強化された VPR の脅威確率 (A) とEPSS は、エクスプロイト活動に関連する 648 件の CVE のうち、それぞれ 479 件と 483 件を正しく特定しました。 しかし、機能強化された VPR の脅威確率 (A) 戦略で高く優先順位付けされた CVE の総数は、EPSS の約 8,800 件に比べ、わずか 716 件です。 最後に、CISA KEV での CVE の優先順位付けのみが、悪用された 648 件の CVE のうち 276 件 (43% のカバレッジ) しか捉えていないものの、効率性は 21% と比較的高くなっています。

他の一般的な優先順位付け戦略によって提供されるカバレッジと比較すると、機能強化された VPR は、実際に積極的に悪用されている CVE を正確に明らかにするという点において、同等かそれ以上のパフォーマンスを発揮します。 しかし、機能強化バージョンが本当に優れている点は、労力の効率性です。 機能強化された VPR 戦略は、高い優先順位を付けた CVE が他の選択肢よりもはるかに少ないにもかかわらず、同程度のカバレッジを達成しています。 この効率性の向上により、VPR は競合する優先順位付け戦略とは一線を画しています。

最近の注目を集める脆弱性に対する、よく使われている脆弱性の優先順位付け戦略のパフォーマンス

上記の分析は、実際に積極的に悪用された脆弱性に対し、各戦略がどのように機能するかを示しています。 ある時点でどの CVE が悪用されているかを知る方法はないため、最初の比較は、観測されたエクスプロイトの指標に基づいた概算になります。 実際のエクスプロイトの定義については、機能強化された VPR モデルの学習に使用した定義と同じものを使用しているため、若干のバイアスが生じています。 この問題を解決する方法として、高い優先順位を付けることが求められる、注目を集めた脆弱性 (悪用されたことが知られている公開済みの CVE) の一覧に対して、各戦略がどのように機能するかを比較することができるでしょう。 各戦略で高く優先順位付けされた注目度の高い CVE 件数の比較もできますが、その CVE の総数にも留意する必要があります。 最良の戦略は、最も注目度の高い CVE に高い優先順位を付けると同時に、優先順位の高い CVE の総数を少なくしてバランスをとることだと考えられます。 この組み合わせにより、セキュリティチームは安全性を妥協せずに効率的に作業を行うことができます。

Google Project Zero

Google の Project Zero チームは、検出されたゼロデイエクスプロイトの公開済みのケースを含む、一般公開されたデータセットを管理していますが、 上述した優先順位付け戦略を、このような脆弱性のうち 2025 年 1 月 1 日から 2025 年 3 月 24 日までに公開された 13 件のリストに適用して比較してみます。 これらの CVE は注目度が高く、実際に悪用されており、比較的最近公開されたものであるため、各戦略はこれらの CVE の多くを高く優先順位付けすると予想されます。

各戦略のパフォーマンスを評価する際には、高く優先順位付けされた CVE の総数も考慮に入れる必要があります。 下の表は、各戦略で高く優先順位付けされた Google Project Zero の CVE 件数と、各戦略で高く優先順位付けされた CVE の総数を示しています。

機能強化された VPR の脅威確率 (B)と機能強化された VPR の深刻度はいずれも、Google Project Zero の CVE に対し、13 件の CVE すべての修正に高い優先順位を付けたため、他のすべての戦略よりもパフォーマンスが優れているといえます。 従来の VPR の深刻度と CVSSv3 の深刻度も同様に、Google Project Zero の CVE の多くを高く優先順位付けしています。 ただし、高く優先順位付けされた CVE の総数には違いがあります。 先ほどの分析と同様、このケースにおいても、機能強化された VPR 戦略の両方とも、高く優先順位付けした CVE の総数が (CISA KEVを除けば) 他と大差をつけて最も小さかったことから、VPR の戦略がはるかに効率的なものであることが示されました。 CISA KEV は、Google Project Zero の 13 件の CVE のうち 12 件を高く優先順位付けする対象として特定しています。しかし、これは将来を見越した戦略ではなく、新たに悪用された脆弱性のカバレッジという観点ではうまく機能しません。 このことは、上述の戦略のパフォーマンス対 観測されたエクスプロイトで説明しているように、実際に悪用された脆弱性に対するこの戦略のカバレッジの低さによって示されています。

機能強化された VPR の脅威確率 (A) 戦略は、カバレッジと効率性のバランスを取っているため、CVE のうち 7 件しか特定できませんでした。 しかし、効率性よりもカバレッジを重視する、機能強化された VPR の脅威確率 (B) では、13 件の CVE すべてを高く優先順位付けしています。 EPSS は対照的に、合計 8,771 件の CVE を特定しており、機能強化された VPR の脅威確率(A)、機能強化された VPR の脅威確率(B)、機能強化された VPR の深刻度のそれぞれの戦略で特定された件数を上回っています。 それにもかかわらず、EPSS はこれらの CVE のいずれにも、修正の対象として高い優先順位を付けていません。

まとめ

VPR が最大の目標とするのは、悪用された場合に予想される影響も考慮しながら、近い将来の実際のエクスプロイト活動に関連するであろう CVE の修正を効率よく優先順位付けることです。 その観点から、従来バージョンの効率性を高めてアクティブな脅威のカバレッジを縮小させずに、優先順位の高い CVE の数をさらに狭めることが今回の目標です。

機能強化された VPR の深刻度戦略によって高い優先順位とされた CVE の件数は、従来の VPR の深刻度戦略の場合の半数であり、カバレッジの点で損失がないため、この目標は明らかに達成されています。 機能強化バージョンで提供される追加情報により、脅威の確率に基づく戦略を作成することでさらなる効率化を図ったり、脅威の確率を優先順位付け戦略の追加レイヤーとして使用したりすることも可能になります。

機能強化された VPR は現在、Tenable Vulnerability Management で利用可能です。 VPR の機能強化により、Tenable のお客様は以下を実現できるようになります。

- 修正作業の効率を高める

- 他の戦略によって生み出された大量の検出結果から生じうるアラート疲れを軽減する

- 脅威の確率に基づき、カスタマイズされた新しいリスクベースの修正戦略を作成する

- 最も重要な脅威に焦点を当てて取り組む

もっと詳しく

- VPR の機能強化の詳細については、Tenable のテクニカルホワイトペーパーをご覧ください。

- VPR を実際にご覧になりたい場合は、 Tenable Vulnerability Management の無料トライアルを今すぐ開始してください。

- Exposure Management

- Vulnerability Management