重要インフラのサイバーセキュリティ強化に向けて CISO、規制当局、ベンダー、市民ができること

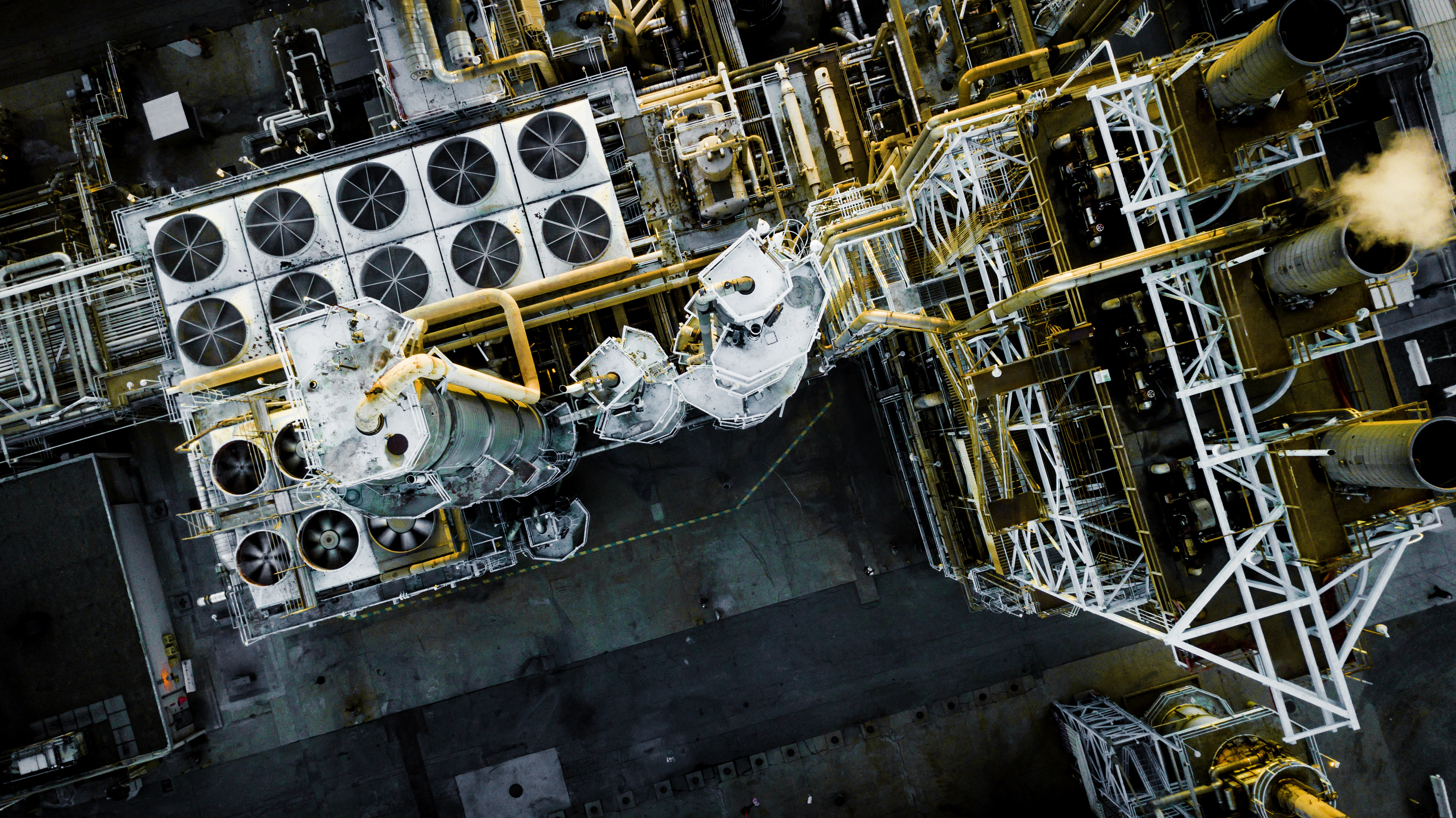

コロニアルパイプラインのランサムウェア攻撃から 1 年が経過しましたが、発電所、燃料パイプライン、水処理施設などの重要インフラの IT および OT システムを守るために、サイバーセキュリティ対策を強化するにはどうすればよいのでしょうか。

2021 年 5 月、ランサムウェア攻撃を受けたコロニアルパイプライン社は、操業停止に追い込まれ、重要インフラの IT および OT システムを保護することがいかに重要であるかということが改めて浮き彫りになりました。

このサイバー攻撃は、約 1 週間米国の複数の州でのガソリン、ディーゼル、ジェット燃料の供給に大きな問題を引き起こし、新法案や規制が提案されるなど政府や業界トップレベルでの対応が必要となりました。

コロニアルパイプラインのランサムウェア攻撃から 1 年が経過し、当初のショックは過ぎ去りましたが、重要インフラのサイバーリスクに対する懸念は依然として注目されています。発電所、燃料パイプライン、水処理施設などを守るために、サイバーセキュリティ対策を強化するにはどうすればよいのでしょうか。

OT サイバーセキュリティを専門にする前に、私は ICS エンジニアとして産業用制御システムの構築、保守、トラブルシューティングを担当していたので、重要インフラの防衛には非常に高い関心があります。

私は最近、ポッドキャストや LinkedIn Live でこの課題を取り上げましたが、ここでは、米国政府、CISO、サイバーセキュリティベンダーや市民が実行できる具体的なステップをいくつか紹介します。

CISO、CIO、ビジネスリーダー

- 重要インフラ事業者の CISO、CIO、およびビジネスリーダーは、これらの施設の運営がますますデジタル化されるにつれて、サイバーセキュリティにより多くのリソースを割り当てる必要があることを認識しなければなりません。必ずしもサイバーセキュリティへの予算増加を主張しているわけではありませんが、最も重要な OT および ICS システムに優先的にリソースを割り当てる必要があります。

- また、IT とサイバーセキュリティのリーダーは、OT システムのサイバーセキュリティ対策における最も重要なコンポーネントは従事する人材であることも認識しなければなりません。トレーニングや経験なしでは、日常的な施設の運営を担当する ICS エンジニアが、サイバーセキュリティを担当することは無理です。OT サイバーセキュリティには、経験豊富で訓練を受けた専任のチームが必要です。

- OT サイバーセキュリティの専門家は、ICS エンジニアをシャドウイングして、施設運用を実地から理解し、サイバーセキュリティに関する決定事項が運用にどのような影響を及ぼすのかを明確に把握する必要があります。

- 企業アプリケーション、Web サーバー、課金環境などの目立つ主なシステムだけでなく、すべての IT および OT システムを完全に可視化することが重要です。多くの場合、最弱点は、一時的にインストールされた後、忘れられた目立たないシステムであり、これらは十分にセキュリティ保護されていない可能性があります。そのため、すべてのシステムの包括的なインベントリを作成し、各システムが果たす役割を理解する必要があります。

- 脆弱性はサイバー犯罪者によるランサムウェア攻撃に簡単に悪用されるので、脆弱性を修正または軽減することが重要です。産業制御システム (ICS) 環境ではレガシーソフトウェアが広く使用されているため、サイバー攻撃の脅威にさらされています。

ベンダー

- ICS ベンダーは、自社製品のセキュリティ保護を強化する必要があります。多くのレガシー ICS システムの安全性には、設計上の欠点があります。これらは、セキュリティプロトコルや認証されたファームウェア更新を承認するメカニズムなどのデフォルトのセキュリティ機能を組み込むように再設計する必要があります。

- OT サイバーセキュリティベンダーは、市場で販売するテクノロジーの最終的な目標は、社会のすべての人の利益のために重要インフラを安全に保つことであることを認識しなければなりません。そのため、ベンダーは独自のテクノロジーを押し付けてベンダーロックインを目指すのではなく、製品のメリットで競う必要があります。また、競争優位にかかわらず、協調性とオープンなコミュニケーションを介して、重要インフラをより適切に保護する OT サイバーセキュリティテクノロジーを発展させるために協力関係を築いていくことも同様に重要です。そのため、Tenable では、ベンダー中立性の相互運用可能な標準規格に基づいたサイバーセキュリティソリューションの開発を提唱するオペレーショナルテクノロジーサイバーセキュリティ連合 (Operational Technology Cybersecurity Coalition) の立ち上げを支援したのです。

米国連邦政府

- 重要インフラ事業者の OT・IT システムを保護するベースラインの標準が確実に適用されるようにする規則や規制を策定するのは、政府の役割です。これらを真に効果的なものとするには、規則や規制の要件が結果指向である必要があります。つまり、達成すべき目標と成果の概要を明らかにすることが重要で、過度に詳細で規範的な規則や規制はあまり効果が期待できません。政府による規制の見直しには時間がかかるため、急速な技術の進歩に追いつけなくなるからです。

- 政府は、政府機関においては実践的な危機的状況の対応訓練を企画、実施して先導していますが、民間部門と OT サイバーセキュリティ対策を共有すれば、全国で運用されているさまざまな ICS のデプロイメントをより詳細に理解できるので良いことだと思います。

市民

- 上記で取り上げた最初の 3 つのカテゴリに含まれていない大多数の人を含め、すべての人が重要インフラのサイバーセキュリティに関心をもつ必要があります。いま私たち市民にできることは、意見を主張することです。積極的に活動に参加したり、州政府知事および地方政府市長に電話したり、意思決定者が住民からの意見を聞く公開フォーラムに参加して、有意義な会話をすることです。OT サイバーセキュリティは他人ごとではありません。誰もが影響を受けます。

これらのトピックについての詳細は、Tenable の同僚である Dan Raywood とのポッドキャスト コロニアルパイプラインから 1 年後の OT セキュリティの現状 (The State of OT Security, a Year Since Colonial Pipeline) と CNN サイバーセキュリティレポーター Sean Lyngaas との LinkedIn Live セッション コロニアルパイプライン事件から 1 年: 学んだことを振り返る (Colonial Pipeline One Year Later: What Have (and Haven’t) We Learned?) をご視聴ください。

また、6 月 15 日午後 2 時 (米国東部時間) に開催される交通機関に焦点を当てた OT ウェビナー「運輸部門のビジネスが直面している最も一般的なサイバーセキュリティの課題」にご参加ください。このウェビナーは、運輸保安局 (TSA) のパネリストと 2 人 のパートナーとともにホストします。今すぐこのウェビナーにサインアップしてください!

- OT Security