CISおよびDISAのガイダンスを使用してMicrosoft Exchange 2013および2016を監査する方法

Tenable Research Release Highlightsには、早期にお客様に通知する必要のある、重要な新規リリースまたは既存のプラグインまたは監査ファイルへの更新に関する情報が掲載されています。ここでは、Microsoft Exchangeの新しい監査ガイダンスについて説明します。

Microsoft Exchangeは、最も広く採用されている電子メールおよびカレンダーソリューションの1つです。業界をリードするガイダンスに基づいて、Exchangeの安全なベースラインとなる構成を確立することは不可欠ですが、配備の複雑さが課題となる可能性があります。インターネットセキュリティセンター(CIS)および米国国防情報システム局(DISA)は、これらの配備を強化および監査することに関するガイダンスを発行しました。お客様がこのガイダンスを実行するのを支援するためにTenableは7月1日にプラグインの機能強化と監査をリリースしました。

Microsoft ExchangeのCISベンチマーク

- CIS Microsoft Exchange Server 2016 Benchmark v1.0.0

- CIS Microsoft Exchange Server 2013 Benchmark v1.1.0

Microsoft Exchange向けDISA STIG

- Microsoft Exchange 2013 Client Access STIG - Ver 1, Rel 2

- Microsoft Exchange 2013 Edge Transport Server STIG - Ver 1, Rel 5

- Microsoft Exchange 2013 Mailbox STIG - Ver 1, Rel 4

- Microsoft Exchange 2016 Edge Transport Server STIG Ver 1, Rel 2

- Microsoft Exchange 2016 Mailbox Server STIG Ver 1, Rel 2

使用法の概要

Windows Complianceプラグインと同じく、Tenableのお客様は、同じチェックタイプのすべてのMS Exchangeサーバだけでなく新しいチェックタイプAUDIT_EXCHANGEも監査することができます。この新しいチェックタイプでは、DISAおよびCISの監査手順で使用することが推奨されているExchange固有のコマンドレットを利用します。

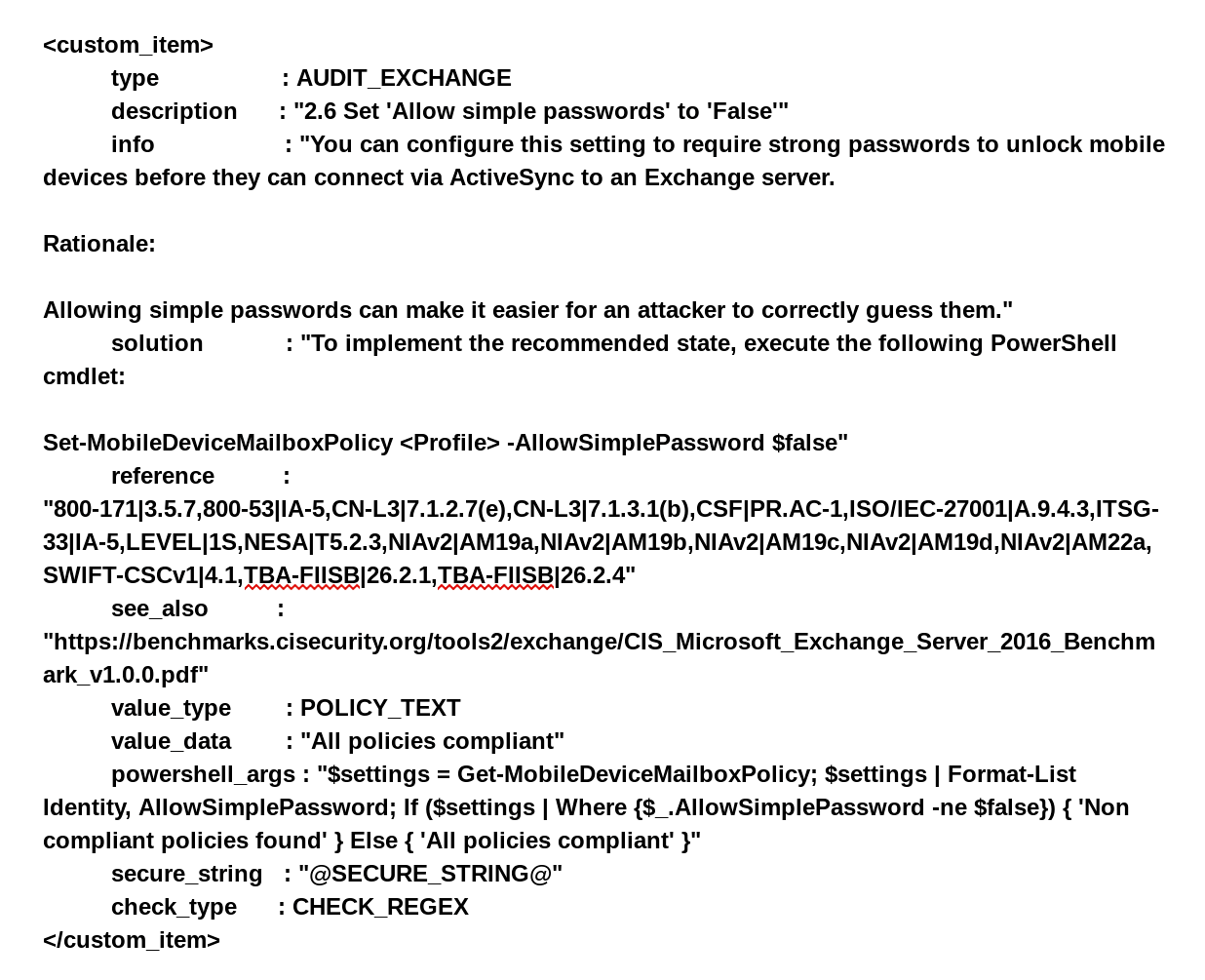

以下は、AUDIT_EXCHANGEを使用したチェックの例です。

powershell_argsタグは、監査機能の中核となるものを含み、プラグインは接続し、Exchange固有のコマンドレットを公開します。その結果、ユーザーはEMS / Exchangeコマンドレットをシームレスにインポートし、PowerShellの作成に専念できます。

はじめるには

セッションをセットアップし、コマンドレットをインポートする場合、PowerShellの資格情報オブジェクトを操作する必要があります。ユーザーはExchange監査スキャン設定で、監査の各ターゲットに対して事前生成された暗号化パスワード文字列を使用する必要があります。これは、Exchange監査スキャン設定の一環として必要です。

パスワード/安全な文字列の生成

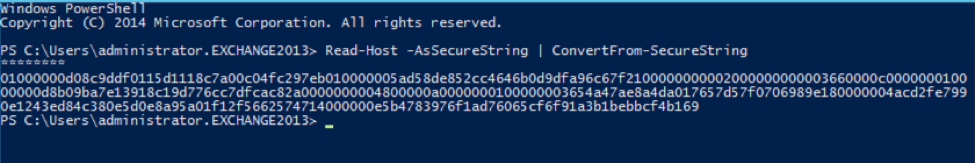

Exchange監査で使用するための暗号化パスワードを生成するには、スキャンに使用するアカウントでターゲットにログインしている間に次のPowerShellを実行します。

Read-Host -AsSecureString | ConvertFrom-SecureString

スキャンに使用するアカウントにログインし、そのアカウントのパスワードを入力します。出力は次のようになります。

01000000d08c9ddf0115d1118c7a00c04fc297eb010000005ad58de852cc4646b0d9dfa96c67f2100000000002000000000003660000c0000000100

00000d8b09ba7e13918c19d776cc7dfcac82a0000000004800000a0000000100000003654a47ae8a4da017657d57f0706989e180000004acd2fe799

0e1243ed84c380e5d0e8a95a01f12f5662574714000000e5b4783976f1ad76065cf6f91a3b1bebbcf4b169

注: スキャン対象ごとに暗号化パスワードが必要です。

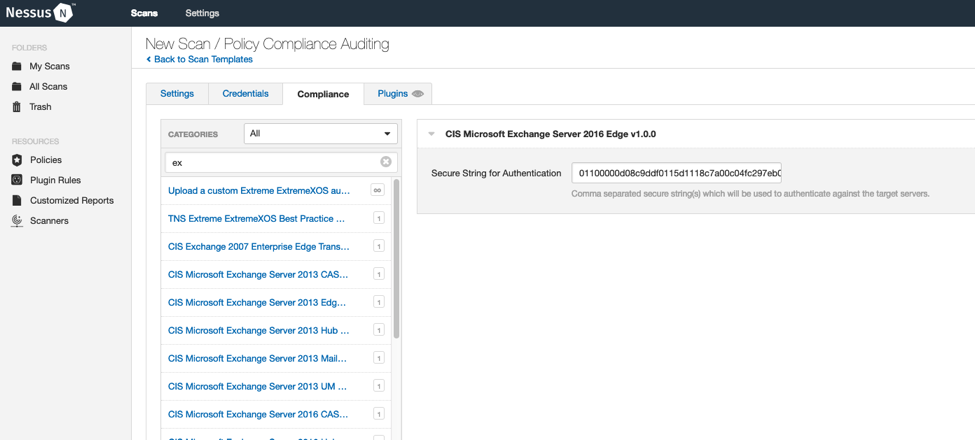

指示から文字列を作成したら、必ずWindowsカテゴリの下の監査を選択し、安全な文字列変数を入力します(複数のターゲットはカンマで区切ります)。プラグインは、どのターゲットにどの文字列を使用するかを決定します。資格情報タブに通常の資格情報を追加して、ポリシーを保存します。

構成を保存し、スキャンを実行して結果を確認します。

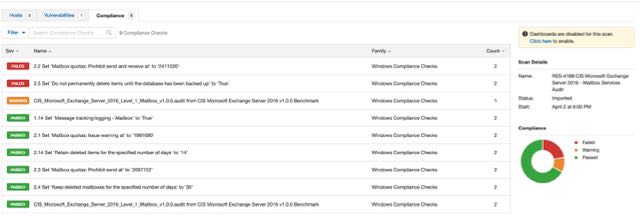

スキャン出力例

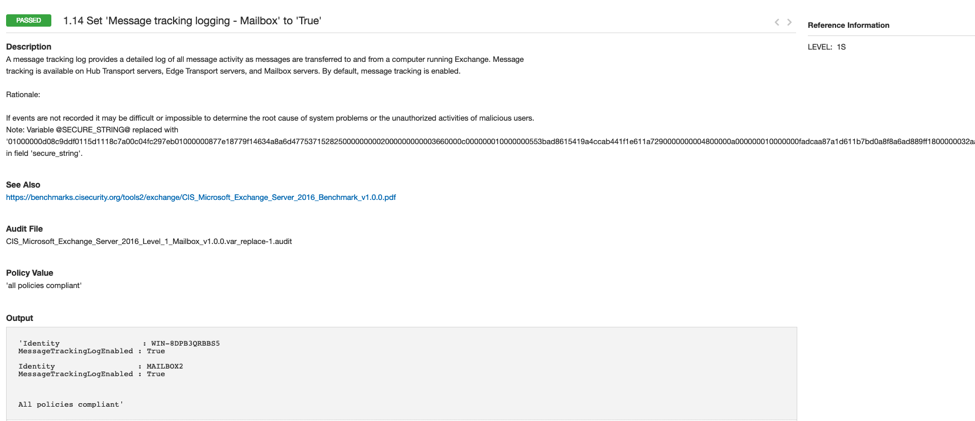

次に示すのは、結果の1つを詳しく見た際に表示される内容です。このページには、以下が表示されます。

- 合否のステータス

- 対処方法 (必要に応じて)

- スキャンしたシステムの個々の結果

まとめ

Tenable.ioとNessusを使用してExchange環境を監査するには、少し追加的な設定が必要ですが、組織のコンプライアンスを評価するための安全で自動化された方法が可能になります。Exchange固有のコマンドレットを公開することで、業界ガイダンスに沿った、より正確な環境監査が可能になります。Tenableでは、お客様が最新のベストプラクティスに対応できるように、CISおよびDISAによる最新バージョンに合わせてポリシーコンプライアンス監査を定期的に更新しています。

TenableコミュニティのTenable Research Release Highlightsをフォローする。

- Security auditing

- Security Frameworks

- Security Policy

- Standards

- Threat hunting

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning