Intel AMTが再び話題に

F-Secureの発表した調査結果により、Intel社のActive Management Technology(AMT)に新たな問題があることが判明しました。AMTは、企業の環境でリモートアクセスによる監視や保守を行うために使用されています。2017年に、研究者たちはすでにAMTにおける重大な脆弱性を発見しており、当時のトップニュースとなりました。この脆弱性は、広範囲に及ぶ権限昇格の脆弱性でした(INTEL-SA-00075、CVE-2017-5689)。そして、別の重大なセキュリティ上の問題が発見されたため、今週AMTが再びニュースで取り上げられています。この問題は、フィンランドのセキュリティ会社であるF-Secureのセキュリティ研究者によって発見されました。この脆弱性により、標的のデバイスに物理的にアクセスできる攻撃者は、テクノロジーのリモートアクセス機能を有効にして、同じネットワークセグメント上からであればそのマシンを完全に制御できてしまいます。

記

F-Secureアドバイザリの説明によると、デバイスに物理的にアクセスする攻撃者は、コンピューターを再起動し、再起動中にCTRL + Pを押すだけで、Intel Management Engine BIOS拡張(MEBx)ログインにアクセスできます。インテルAMTがデバイス所有者または企業ITによってプロビジョニングされていない場合、MEBxログインはデフォルトのパスワードadminによってのみ保護されます。 攻撃者がMEBxの設定にアクセスしてリモートアクセスを有効にし、AMTのユーザーオプトインを「None」に設定すると、攻撃者はユーザーの同意なしに、デバイスにリモートアクセスできるようになります。これにより、攻撃者は同じ有線または無線ネットワーク上から、マシンを完全に制御することができます。

デバイスへの物理的なアクセスが必要であるため、攻撃の可能性は低いとはいえ、この脆弱性を悪用することは非常に簡単であり、ある程度熟練した攻撃者であれば実行するのにほとんど時間がかかりません。しばしばセキュリティ専門家は、無人の状態でラップトップをホテルの部屋や他の安全でない場所に放置しないようにユーザーに警告します。コンピューターを無人のままにしておくと、攻撃者はシステムを再起動し、MEBxの設定を変更して終了します。すべてはユーザーが戻ってくるまでに完了します。このような単純な欠陥が、個人や組織を対象とする攻撃者にとっては宝の山になります。

検知方法

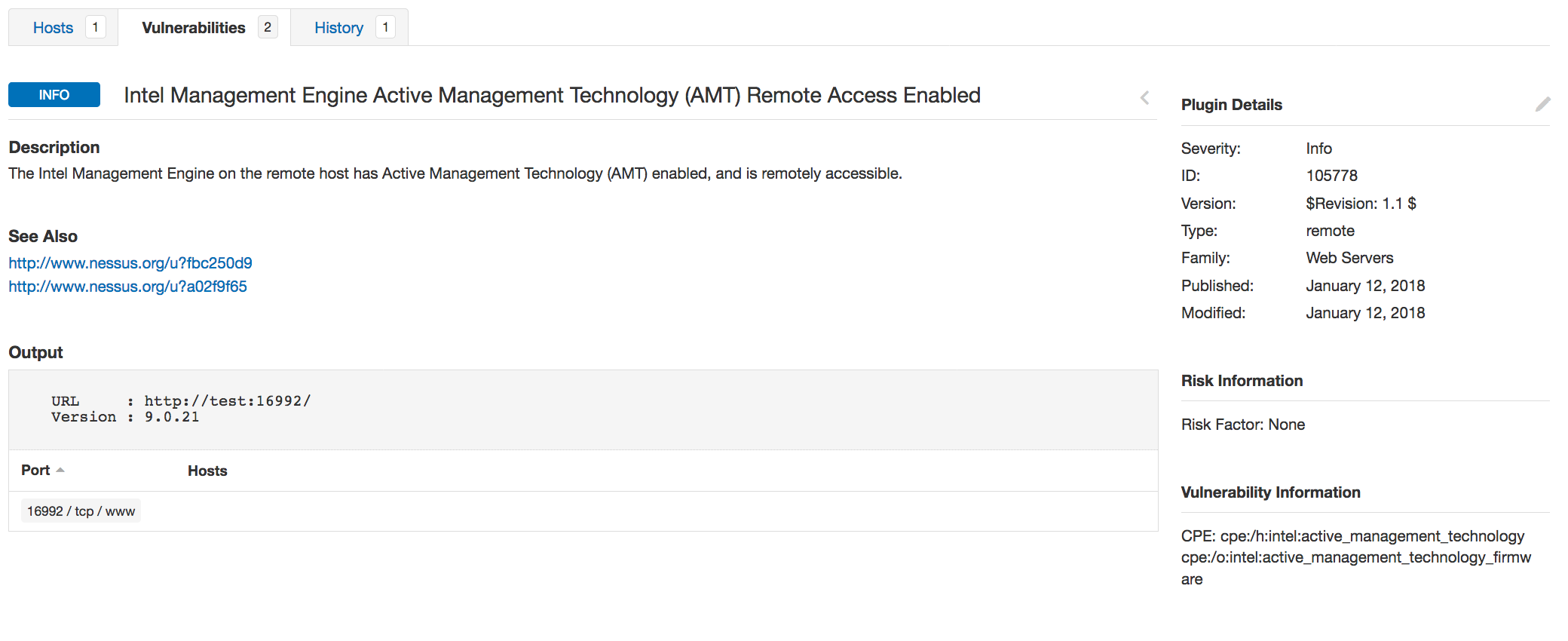

デバイスでIntel AMTリモートアクセスが有効になっていて実行中であるかどうかを判断するために、 Tenable.io Vulnerability Management、SecurityCenter、Nessus用に新しいプラグインがリリースされています。プラグイン#105778、Intel Management Engine Active Management Technology [AMT] Remote Access Enabledは、ポート16992でリッスンしているサービスのバナーに基づいてIntel AMTリモートアクセス機能が有効になっているかどうかを検出します。以前にリリースされたプラグイン、#102992、 Intel Active Management Technology (AMT) detectionを使用すると、この新しい脆弱性のリスクにさらされているシステムを再度スキャンすることなく特定できます。

スキャンポリシーの変更

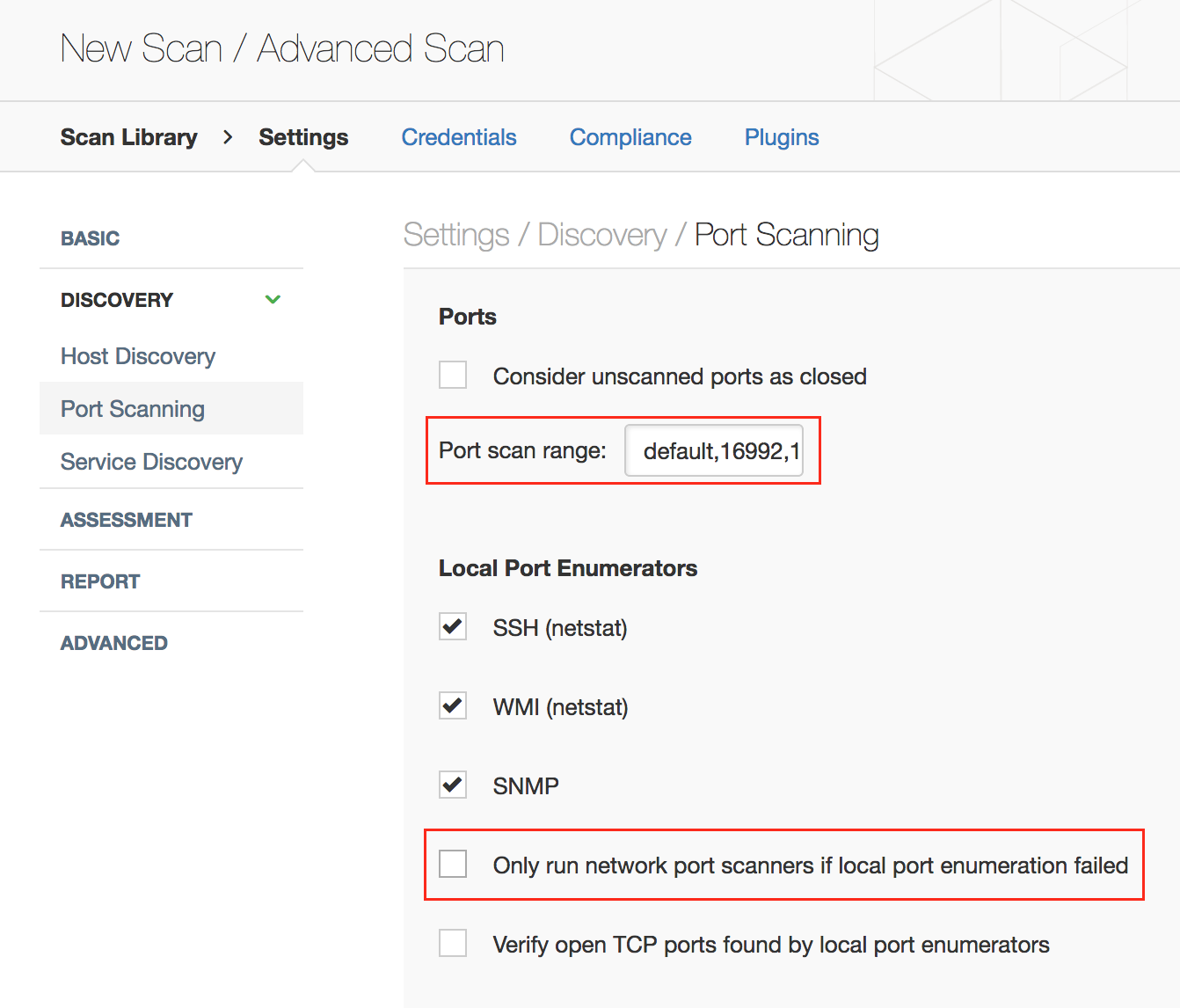

この脆弱性の検出を有効にするには、デフォルトのポートスキャン設定を変更する必要があります。ポートスキャン設定では、ポート16992、16993、623とデフォルトポートをプローブするように設定する必要があります。また、ローカルの列挙子はIntel AMTポートを列挙できないため、ローカルスキャナーオプションに加え、SYNおよびTCPネットワークスキャナーを使用してシステムをスキャンする必要があります。

ご使用のシステムがInterl AMTをサポートしているかどうかを確認するには、上記のプラグインを使用できます。または、起動プロセス中にCTRL-Pを押して、BIOSのInterl AMTおよびMEBxテクノロジーを手動で確認することもできます。Intelは、Intel AMT、Intel SBA、またはIntel ISM対応システムを利用しているかどうかを判断するのに役立つ参照用ドキュメントも提供しています。

まとめ – 今すぐ実行できること

新たに発見されたこの脆弱性から組織を保護するために、すぐに実行できることをいくつか紹介します。

- 組織にIntel AMTテクノロジーとIntel Management Engine BIOS Extensionに対応するデバイスがある場合は、MEBxメニューにログインし、デフォルトパスワードadminを変更し、強力なパスワードを設定してください。インテルAMTを使用する予定がない場合は、インテルAMTを無効にすることを検討してください。

- この特定の攻撃を実行するには、物理的に近づく必要があります。ですから、常に運用・制御上のセキュリティに留意するようユーザーに注意を喚起してください。つまり、安全でない場所に無人でラップトップを置いたままにしてはいけません。

- プラグイン#105778、 Intel Management Engine Active Management Technology \[AMT] Remote Access Enabledを取得してください。 これは、ポート16992でリッスンしているサービスのバナーに基づいて、Intel AMTリモートアクセス機能が有効になっているかどうかを検出します。

- 継続的に更新されるTenable.ioの詳細を確認しましょう。最新の脆弱性をすぐに見つけることができます。

- Tenable Vulnerability Management (DO NOT USE)