マイクロソフト2020年4月月例更新プログラム、Adobe Type Manager Library のゼロデイ脆弱性(CVE-2020-0938、CVE-2020-1020)を含む113件の脆弱性を修正

マイクロソフト2020年4月月例更新プログラムでは、113件の脆弱性が修正されました。今回のリリースには、Adobe Type Manager Library のゼロデイ脆弱性(CVE-2020-0938、CVE-2020-1020)が含まれています。

2020年4月14日更新: 悪用が確認された脆弱性の数、Adobe Type Manager Library およびスクリプトエンジンに関する情報が更新されました。

マイクロソフトは、2か月連続で100件を超える脆弱性に対するパッチをリリースしています。2020年4月月例更新プログラムでは113件、2020年3月月例更新プログラムでは、115件の脆弱性が修正されています。113件の脆弱性のうち19件は深刻度が「緊急」です。2件の脆弱性は月例更新プログラムがリリースされる前に開示されています。当初、4件の脆弱性の悪用が確認されたことを報告しましたが、そのうち1件の状況がマイクロソフトにより更新されたため、悪用が確認された脆弱性の件数は3件に更新されました。

今月の更新プログラムには、Microsoft Windows、Microsoft Edge、Microsoft Office、Internet Explorer、ChakraCore、Windows Defender、Visual Studio、Microsoft Office Services、Web Apps、Microsoft Dynamics における39件のリモートでコードが実行される脆弱性、および、38件の権限昇格の脆弱性に対するパッチが含まれています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2020-1020、CVE-2020-0938 | Adobe Type Manager Library のリモートでコードが実行される脆弱性

CVE-2020-0938、および、CVE-2020-1020 は、OpenType Font (OTF) でエラーが発生する問題に起因しています。 脆弱性を悪用しようとする攻撃者は、悪意のあるドキュメントを開くか、通常 WebDAV ファイル共有をリッスンしている WebClient サービスを悪用する Web ページを開くようにユーザーを誘導します。3月23日、マイクロソフトは、悪用が確認されたという報告を受け、アドバイザリ(ADV200006)をリリースしました。当初、アドバイザリでは CVE 識別子は割り当てられていませんでしたが、今月の月例更新プログラムでは、ADV200006に CVE-2020-1020が割り当てられています。このアドバイザリについての詳細は、Tenable のブログをご覧ください。

CVE-2020-0687、CVE-2020-0907 | Microsoft Graphics のリモートでコードが実行される脆弱性

CVE-2020-0687、および、CVE-2020-0907は、Microsoft Graphics および Microsoft Graphics コンポーネントのリモートでコードが実行される脆弱性であり、攻撃者にシステムが制御され、任意のコードが実行される可能性があります。CVE-2020-0687は、Windows フォントライブラリが特殊な細工を施した埋め込みフォントを不適切に処理するために発生する脆弱性です。CVE-2020-0907は、Microsoft Graphics コンポーネントがメモリ内のオブジェクトを処理する方法に起因します。これらの脆弱性を悪用しようとする攻撃者は、ユーザーが特殊な細工を施したファイルを開くか、特殊な細工を施した Web ページにアクセスするように誘導する必要があります。これらの脆弱性を悪用するには、ユーザーの操作が必要とされるため、「悪用される可能性は低い」とマイクロソフトは評価しています。

CVE-2020-0935 | OneDrive for Windows における権限昇格の脆弱性

CVE-2020-0935は、デスクトップアプリケーションがシンボリックリンクを正しく処理しないために発生する OneDrive for Windows における権限昇格の脆弱性です。この脆弱性を悪用しようとする攻撃者はシステムにログオンし、特殊な細工を施したアプリケーションを実行して標的のファイルを上書きする可能性があります。この脆弱性は一般に公開されており、マイクロソフトのアドバイザリによると OneDrive には独自のアップデーターがあるため、ほとんどのユーザーは保護されているとのことです。ただし、エアギャップネットワークを使用しているユーザーは、保護するために Microsoft の OneDrive バイナリを更新する必要があります。

CVE-2020-0968 | スクリプトエンジンのメモリ破損の脆弱性

CVE-2020-0968は、スクリプトエンジンがメモリ内のオブジェクトを不適切に処理するために発生する Internet Explorer のメモリ破損の脆弱性です。当初、マイクロソフトはこの脆弱性の悪用が確認されたと報告しましたが、その後、アドバイザリの状況が更新され、悪用が確認されていないことが明らかになりました。ただし、攻撃者がこの脆弱性を悪用する可能性のある手段は複数あります。たとえば、攻撃者は、Web サイトが攻撃者によって所有されているかどうかにかかわらず、悪意のあるコードを含む Web サイト、または悪意のあるコードが挿入された侵害された Web サイトにアクセスするようにユーザーを誘導する可能性があります。また、攻撃者は悪意のあるコードを Microsoft Office ドキュメントに埋め込み、それを開くようユーザーを誘導する可能性があります。

CVE-2020-0948、CVE-2020-0949、CVE-2020-0950 | Media Foundation のメモリ破損の脆弱性

CVE-2020-0948、CVE-2020-0949、および、CVE-2020-0950は、Windows Media Foundation がメモリ内のオブジェクトを不適切に処理するために存在するメモリ破損の脆弱性です。この脆弱性の悪用に成功すると、プログラムのインストール、データの読み取り、変更、削除、または完全なユーザー権限を持つ新しいアカウントの作成が可能になります。これらの脆弱性を悪用するには、攻撃者は被害者に特別に細工したファイルを開くか、悪意のある Web サイトにアクセスするよう誘導する必要があります。

CVE-2020-0953、CVE-2020-0988、CVE-2020-1008、CVE-2020-0995、CVE-2020-0994、CVE-2020-0992、CVE-2020-0999、CVE-2020-0889、CVE-2020-0959、CVE-2020-0960 | Jet Database Engine のリモートでコードが実行される脆弱性

CVE-2020-0953、CVE-2020-0988、CVE-2020-1008、CVE-2020-0995、CVE-2020-0994、CVE-2020-0992、CVE-2020-0999、CVE-2020-0889、CVE-2020-0959 および CVE-2020-0960は、Windows Jet データベースエンジンがメモリ内のオブジェクトを適切に処理しない場合に存在するリモートでコードが実行される脆弱性です。これらの脆弱性の悪用に成功すると、脆弱なシステムで任意のコードが実行される可能性があります。これらを悪用するには、攻撃者は特殊な細工を施したファイルを開くようユーザーを誘導する必要があります。

CVE-2020-0910 | Windows Hyper-V のリモートでコードが実行される脆弱性

CVE-2020-0910は、ホストサーバー上の Windows Hyper-V がゲストオペレーティングシステム上の認証済みユーザーからの入力を適切に検証できない場合に発生するリモートでコードが実行される脆弱性です。本脆弱性が悪用されると、攻撃者はゲストオペレーティングシステムに攻撃を仕掛け、Hyper-V ホストオペレーティングシステムが任意のコードを実行するように細工されたアプリケーションを実行する可能性があります。アクセス制御により権限を制限することによりこの脆弱性の影響が緩和される可能性がありますが、Windows Hyper-V における特権昇格の脆弱性、CVE-2020-0917および CVE-2020-0918を悪用すると、Windows Hyper-V がメモリ内のオブジェクトを処理する方法に不備があるために、標的となるオペレーティングシステムで特権を取得するために使用される可能性があります。

CVE-2020-0920、CVE-2020-0929、CVE-2020-0931、CVE-2020-0932、CVE-2020-0971、CVE-2020-0974 | Microsoft SharePoint のリモートでコードが実行される脆弱性

CVE-2020-0920、CVE-2020-0929、CVE-2020-0931、CVE-2020-0932、CVE-2020-0971、および、CVE-2020-0974は、ソフトウェアがアプリケーションパッケージのソースマークアップをチェックできない場合に Microsoft SharePoint に存在するリモートでコードが実行される脆弱性です。これらの脆弱性の悪用に成功すると、攻撃者は SharePoint アプリケーションプールと SharePoint サーバーファームアカウントの権限で任意のコードを実行する可能性があります。 これらの脆弱性を悪用するには、管理者権限を持つ攻撃者が特殊な細工 SharePoint アプリケーションパッケージを脆弱なバージョンの SharePoint にアップロードする必要があります。

CVE-2020-1022 | Dynamics Business Central のリモートでコードが実行される脆弱性

CVE-2020-1022は、Microsoft Dynamics Business Central におけるリモートでコードが実行される脆弱性です。この脆弱性を悪用するには、認証された攻撃者が悪意のあるクライアントに接続するようにユーザーを誘導する必要があります。この脆弱性を悪用すると、攻撃者は脆弱な Dynamics Business Central サーバーでシェルコマンドを実行する可能性があります。

CVE-2020-0913、CVE-2020-1000、CVE-2020-1003、CVE-2020-1027 | Windows カーネルの特権昇格の脆弱性

CVE-2020-0913、CVE-2020-1000、CVE-2020-1003、および、CVE-2020-1027は、Windows カーネルがメモリ内のオブジェクトを適切に処理できないために発生する特権昇格の脆弱性です。CVE-2020-0913、CVE-2020-1000、および、CVE-2020-1003カーネルモードで任意のコードを実行するために悪用される可能性がありますが、攻撃者は最初にシステムにログオンする必要があります。CVE-2020-1027を悪用すると、ローカルで認証されたユーザーが、昇格された特権でコードを実行する可能性があります。この脆弱性の悪用は、Google Project Zero により確認されマイクロソフトに報告されました。

We discovered CVE-2020-1027 being exploited in the wild and reported it on 23 March under a 7-day deadline (used only for actively exploited bugs). Microsoft asked for an extension due to current global circumstances and we agreed. Patch details at https://t.co/VF3SqXHYV9 (1/2)

— Tim Willis (@itswillis) April 14, 2020

Tenable のソリューション

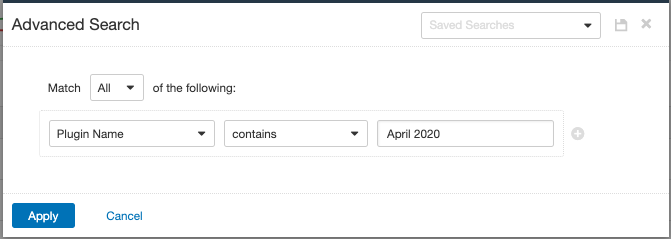

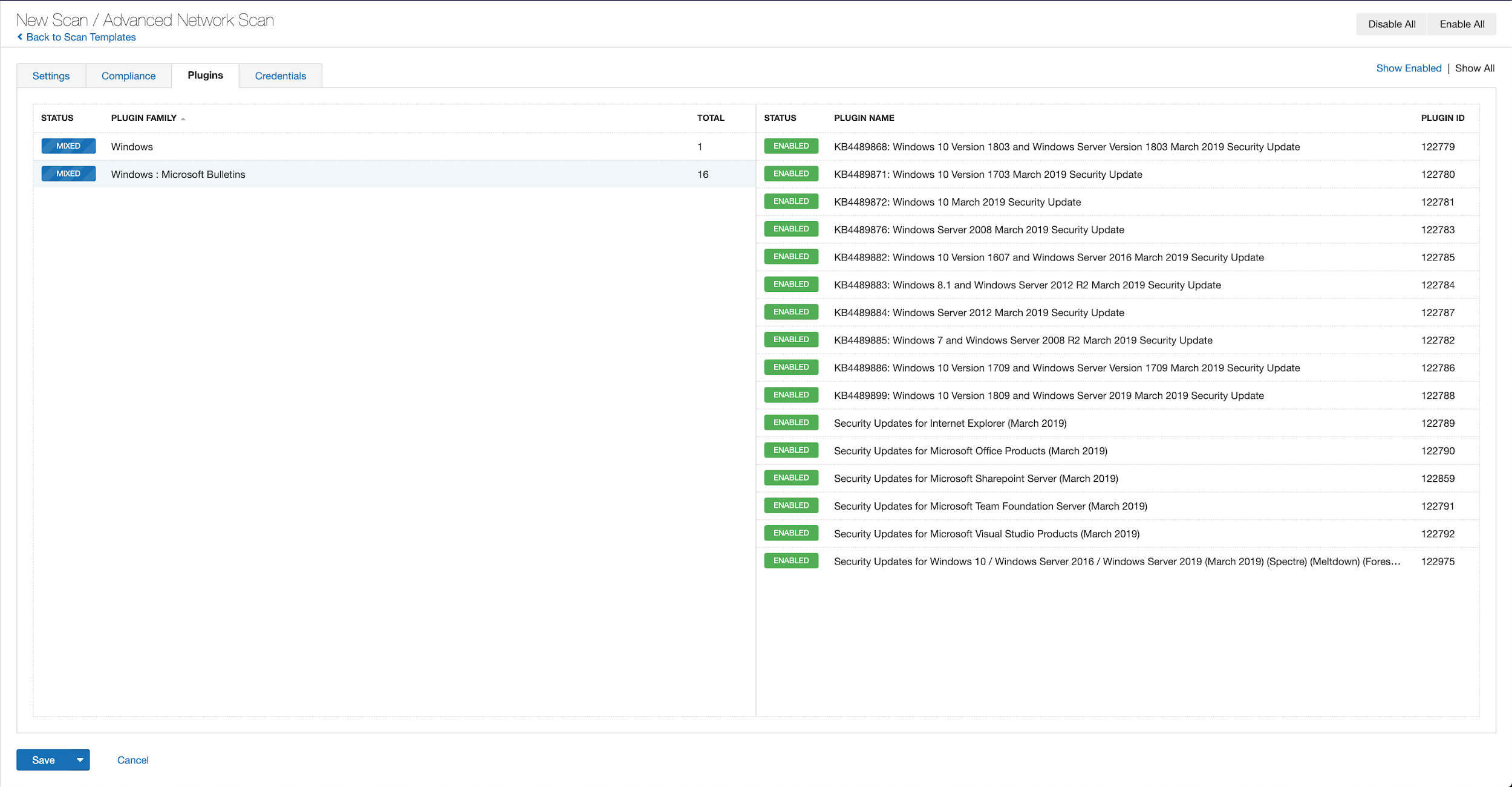

月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成するには、新しい詳細スキャンの[プラグイン]タブで、詳細フィルタを Plugin Name contains April 2020 に設定します。

このフィルタの設定で、左側のプラグインファミリをクリックし、右側に表示される各プラグインを有効にします。注:左側のファミリが有効と表示されている場合、そのファミリのすべてのプラグインが設定されています。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.io からの例です。

2020年4月月例更新プログラム向けにリリースされたすべてのTenableのプラグインのリストは、こちらからご覧いただけます。環境を定期的にスキャンして、まだパッチが適用されていないシステムを特定し、できるだけ早期にシステムにパッチを適用することをお勧めします。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management