マイクロソフトの2020年3月月例更新プログラム、58件の権限昇格の脆弱性を含む115件の CVE に対処

マイクロソフトの2020年3月月例更新プログラムは115件の CVE に対処します。これには、58件の権限昇格の脆弱性含まれています。

マイクロソフトは、2020年3月月例更新プログラムで115件の CVE に対処しています。2月の月例更新プログラムでは、99件の CVE が対処されています。これらの115件の CVE のうち、26件が「緊急」に分類されています。この更新プログラムには、31件のリモートコード実行の脆弱性と58件の権限昇格の脆弱性に対するパッチが含まれています。これらの脆弱性は、今月報告されたすべての CVE のほぼ半分を占めています。今月のパッチには、Microsoft Windows、Microsoft Office、Microsoft Edge、Internet Explorer、ChakraCore、Microsoft Exchange Server、Azure DevOps、Windows Defender、Visual Studio、Microsoft Office Services and Web Apps、Azure、Microsoft Dynamics が含まれています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2020-0768、CVE-2020-0823、CVE-2020-0825、CVE-2020-0826、CVE-2020-0827、CVE-2020-0828、CVE-2020-0829、CVE-2020-0830、CVE-2020-0831、CVE-2020-0832、CVE-2020-0833、CVE-2020-0847、CVE-2020-0848 | スクリプトエンジンのメモリ破損の脆弱性

CVE-2020-0768、CVE-2020-0823、CVE-2020-0825、CVE-2020-0826、CVE-2020-0827、CVE-2020-0828、CVE-2020-0829、CVE-2020-0830、CVE-2020-0831、CVE-2020-0832、CVE-2020-0833、CVE-2020-0847、および、CVE-2020-0848は、Internet Explorer および Microsoft Edge の ChakraCore スクリプトエンジンのリモートコード実行(RCE)の脆弱性です。脆弱性の悪用の条件と範囲は異なりますが、いずれの場合も、攻撃者は Microsoft ブラウザーがメモリ内のオブジェクトを処理する方法を操作することにより、脆弱なホストをリモートで制御できます。リスクを軽減するためには、関連するすべてのパッチを適用することを推薦します。

CVE-2020-0684 | .LNK リモートコード実行の脆弱性

CVE-2020-0684 は、Microsoft Windows におけるリモートコード実行の脆弱性で、.LNKファイルの処理中に悪用され、任意のコードが実行される可能性があります。この脆弱性が悪用されると、ローカルユーザーと同じユーザー権限が取得される可能性があります。攻撃者はこの脆弱性を悪用するために、ユーザーにリムーバブルドライブを提供したり、悪意のある.LNKファイルや悪意のあるバイナリを含むリモート共有をユーザーに提供したりする可能性があります。ユーザーが.LNKファイルを解析するアプリケーションでドライブを共有したり開くと、悪意のあるバイナリが実行されます。この問題に対処するために、セキュリティ更新プログラムはショートカット.LNK 参照の処理を修正しました。

CVE-2020-0881、CVE-2020-0883 | GDI+ リモートコード実行の脆弱性

CVE-2020-0881、および、CVE-2020-0883は、Windows Graphics Device Interface (GDI) がメモリ内のオブジェクトを処理する方法に不備があるために存在するリモート実行の脆弱性です。攻撃者はこれらの脆弱性のいずれかを悪用し、標的となるシステムを制御することができます。2つの一般的な攻撃シナリオとして、攻撃者がユーザーに悪意のある Web サイトを訪問させる Web ベースの攻撃、および、攻撃者がユーザーに特殊な細工を施したファイルを開かせるファイル共有シナリオが考えられます。これらの攻撃シナリオではユーザーとの対話が必要になるため、マイクロソフトは「悪用の可能性が低い」と評価しています。

CVE-2020-0801 、CVE-2020-0807、CVE-2020-0809、CVE-2020-0869 | Media Foundation のメモリ破損の脆弱性

CVE-2020-0801、CVE-2020-0807、CVE-2020-0809、および、CVE-2020-0869は、Windows Media Foundation がメモリ内のオブジェクトを不適切に処理するために存在するメモリ破損の脆弱性です。これらの脆弱性を悪用するには、攻撃者は特殊な細工が施されたファイルを開くか、悪意のある Web サイトにアクセスするようにユーザーを誘導する必要があります。悪用に成功すると、攻撃者はアプリケーションをインストールしたり、データを変更または削除したり、完全なユーザー権限を持つ新しいユーザーを作成したりできます。

CVE-2020-0850、CVE-2020-0851、CVE-2020-0852、CVE-2020-0855、CVE-2020-0892 | Microsoft Word におけるリモートコード実行の脆弱性

CVE-2020-0850、CVE-2020-0851、CVE-2020-0852、CVE-2020-0855、および、CVE-2020-0892は、アプリケーションがメモリ内のオブジェクトを適切に処理できない場合に存在する Microsoft Word のリモートコード実行の脆弱性です。これらの脆弱性を悪用するには、攻撃者は特殊な細工を施したファイルを開くようユーザーを誘導する必要があります。この脆弱性の悪用に成功すると、攻撃者はログインしたユーザーに代わってそのユーザーの同じ権限でアクションを実行する可能性があります。注意すべき重要な点は、Microsoft Outlook のプレビューウィンドウで細工されたファイルを表示するだけで CVE-2020-0852を悪用できることです。

CVE-2020-0777、CVE-2020-0797、CVE-2020-0800、CVE-2020-0864、CVE-2020-0865、CVE-2020-0866、CVE-2020-0897 | Windows Work Folder Service における権限昇格の脆弱性

CVE-2020-0777、CVE-2020-0797、CVE-2020-0800、CVE-2020-0864、CVE-2020-0865、CVE-2020-0866、および、CVE-2020-0897は、ファイル操作の不適切な処理に起因する Windows Work Folder Service の権限昇格の脆弱性です。これらの脆弱性を悪用すると、高い権限で処理が実行される可能性があります。これを悪用するには、攻撃者は低い権限のユーザーとしてログインする必要があります。

CVE-2020-0788、CVE-2020-0877、CVE-2020-0887 | Win32k における権限昇格の脆弱性

CVE-2020-0788、CVE-2020-0877、CVE-2020-0887は、メモリ内のオブジェクトの不適切な処理により発生する Win32k の権限昇格の脆弱性です。これらの脆弱性の悪用に成功すると、攻撃者はカーネルモードで任意のコードを実行できます。続いて攻撃者は、昇格した権限を使用して、完全な権限を持つ新しいユーザーアカウントを作成したり、データを表示、変更、削除したり、侵入先のシステムにプログラムをインストールしたりできます。攻撃者はシステムにアクセスし、権限昇格の脆弱性を悪用し、昇格した権限でターゲットシステムでコードを実行することができます。

Tenable のソリューション

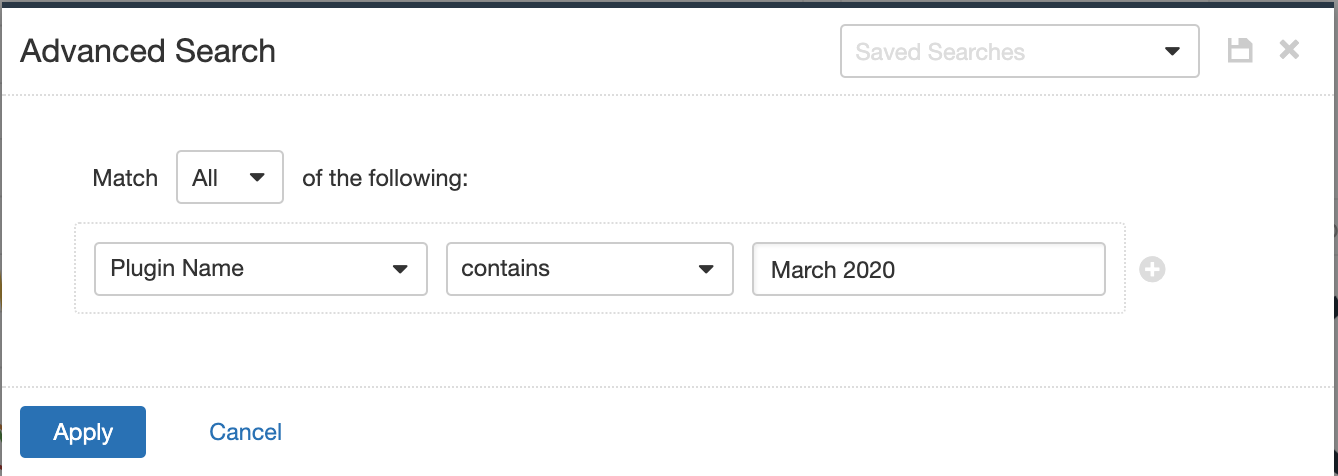

ユーザーは、月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成できます。[プラグイン]タブの新しい詳細スキャンで詳細フィルタを Plugin Name contains March 2020 に設定します。

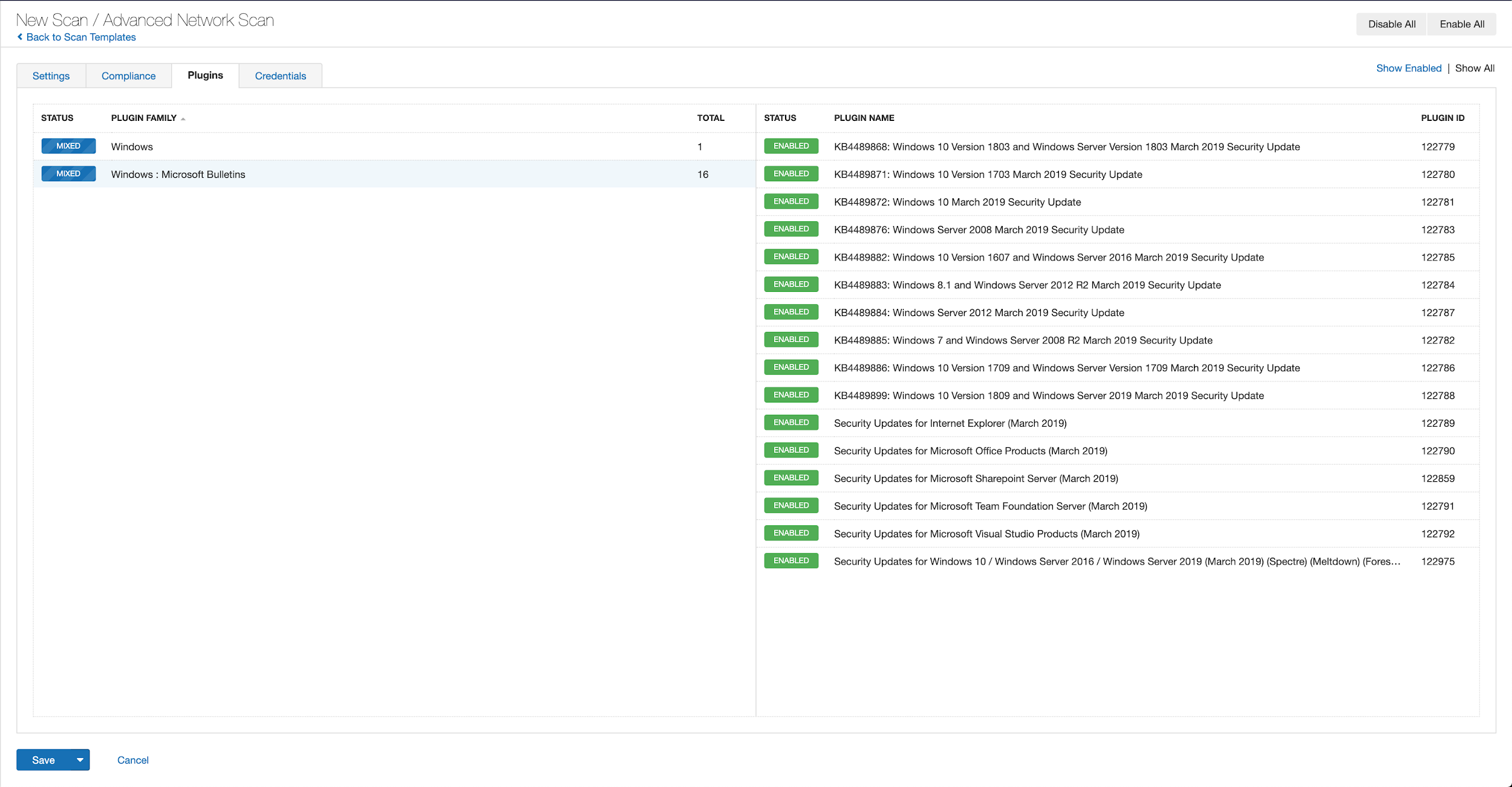

このフィルタの設定で、左側のプラグインファミリをクリックし、右側に表示される各プラグインを有効にします。注: 左側のファミリが有効と表示されている場合、そのファミリのすべてのプラグインが設定されています。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.io からの例です。

Tenable の2020年3月月例更新プログラム向けにリリースされたすべてのプラグインのリストは、こちらからご覧いただけます。環境を定期的にスキャンして、まだパッチが適用されていないシステムを特定し、できるだけ早期にシステムにパッチを適用することをお勧めします。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management