MicrosoftはWindows Defenderをリモートコード実行から保護: CVE-2018-0986

Microsoftは長年にわたり、Windows環境向けに、さまざまなセキュリティツールで構成されるアンチウイルスやアンチマルウェアスイートを開発してきました。しかし最近、Windows DefenderのサポートするWindowsおよびWindows Serverのすべてのバージョンで、 Windows Defenderの核となるMicrosoft Malware Protection Engine(mpengine.dll)に影響する重要な欠陥が発見されました。

Microsoftから、「Microsoft Malware Protection Engineで、細工されたファイルが適切にスキャンされない場合に、リモートでコードが実行されメモリー破壊につながる脆弱性が存在します。攻撃者は、この脆弱性を悪用してLocalSystemアカウントのセキュリティコンテキスト内で任意のコードを実行し、システムの制御権を獲得する可能性があります。それにより、攻撃者はプログラムをインストールしたり、データを表示、改ざん、削除したり、すべてのユーザー権限を備えた新しいアカウントを作成したりできます」との公式発表がありました。

影響の評価

デフォルトでは、すべてのWindows 10システム上でWindows Defenderのリアルタイム保護がオンになっています。したがって、Microsoft Malware Protection Engine(MMPE)がファイルを自動スキャンし、細工されたファイルがスキャンされた時点で、脆弱性の悪用につながります。MMPEコンポーネントでは、既定の動作としてすべての着信ファイルを自動スキャンするようになっているため、この欠陥を悪用するユーザー介入の余地はありません。しかし、リアルタイムスキャンが有効になっていなければ、攻撃者は脆弱性を悪用するために、スケジュールされたスキャンが実行されるのを待つことになります。この脆弱性はWindows DefenderをサポートするすべてのWindows製品に影響するため、悪用に成功した 攻撃者は、そこでプログラムをインストールしたり、データを表示、改ざん、削除したり、すべてのユーザー権限を備えた新しいアカウントを作成できます。

悪用

Microsoftは、Google Project ZeroのThomas Dullienが、 Windows DefenderとRARファイルの調査中にこの脆弱性を発見したと認めています。その査定の中でMicrosoftは、「この脆弱性を悪用するには、細工されたファイルを、MMPEの該当バージョンでスキャンすることが必要である」と述べています。

攻撃者は、MMPEによるスキャンを受ける場所に細工されたファイルを仕組んでおくことにより、さまざまな方法で脆弱性を利用する可能性があります。

- この脆弱性の悪用方法として最も一般的なものの1つは、Eメールメッセージまたはインスタントメッセンジャーのメッセージを送り、ファイルが開かれた時点でスキャンされることを利用するというものです。

- 攻撃者は、ユーザー提供のコンテンツをホスティングするWebサイトを利用し、MMPEがスキャンする共有場所にファイルをアップロードして、エクスプロイトを起動することが考えられます。

緊急措置が必要

セキュリティ上の重要なニーズとして、Microsoftの正規の月次セキュリティ更新のわずか1週間前に CVE-2018-0986用のパッチがリリースされています。多くの場合、該当製品に更新を自動デプロイするための組み込みツールが存在するため、管理者やエンドユーザーが更新プログラムをインストールする必要はありません。この更新プログラムを、Microsoft更新プロセスにより48時間以内にインストールする必要があります。しかし、脆弱性のエクスプロイトが容易であることを鑑みて、できるだけ早く更新プログラムをインストールすることをお勧めします。

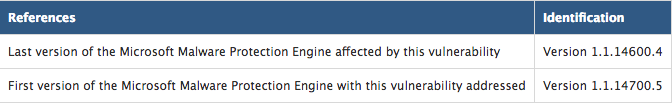

システムがエンタープライズ更新システムによって制御されていない場合、Windows Defenderを開き、更新タブをクリックして更新プログラムを実行するだけで、新しいMMPEのダウンロード/インストールを手動で簡単に更新できます。システムが更新済みであることを確認するため、バージョンを下の図と比較してください。

影響を受けているシステムの特定

この脆弱性は、WindowsおよびWindows ServerのWindows Defenderサポートバージョンのすべてに影響します。

- Nessus プラグインID:108813 Desc: Microsoft Malware Protection Engine < 1.1.14700.5 RCE

詳細情報

- Microsoftセキュリティ更新

- CVEの詳細

- 最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.ioの詳細情報

- 今すぐTenable.io Vulnerability Managementの60日間無料トライアルをお試しください!

- Plugins