マイクロソフトの2020年1月月例セキュリティ更新プログラム、49件の新しいセキュリティ脆弱性を修正

UPDATE 01-30-2020: The Solution section has been updated to reflect that a direct check plugin to test for CVE-2020-0609, CVE-2020-0610 and CVE-2020-0612 has been released (Plugin ID 133306).

UPDATE 01-23-2020: Researcher ollypwn has released a proof of concept (PoC) titled BlueGate which leverages CVE-2020-0609 and CVE-2020-0610 for a potential Denial of Service (DoS) attack.

マイクロソフトの2020年1月の月例セキュリティ更新プログラムには49件の脆弱性に対するパッチが含まれており、そのうち8件は深刻度が「緊急」と評価されています。

マイクロソフトは2020年1月の月例セキュリティ更新プログラムで49件の脆弱性を修正しています。この更新プログラムには、12件のリモートコード実行の脆弱性、および、「緊急」に分類された8件の脆弱性の修正が含まれています。今月の更新プログラムには、Microsoft Windows、Microsoft Office、Internet Explorer、.NET Framework、NET Core、ASP.NET Core、Microsoft Dynamics の修正が含まれています。 以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2020-0601 | Windows CryptoAPI のなりすましの脆弱性

CVE-2020-0601は、Microsoft の CryptoAPI で証明書と暗号メッセージング機能を実装する Microsoft Windows のコア暗号モジュールである crypt32.dll のなりすましの脆弱性です。この脆弱性の詳細については、こちらのブログ記事をご覧ください。

CVE-2020-0609、CVE-2020-0610 | Windows リモートデスクトップゲートウェイ (RD ゲートウェイ) におけるリモートコード実行の脆弱性

BlueKeep (CVE-2019-0708) および DejaBlue (CVE-2019-1181、CVE-2019-1182、CVE-2019-1222 CVE-2019-1226)を含む2019年からの「緊急」の認証されていない攻撃者により悪用される可能性のある脆弱性に続いて、今回 Microsoft は Windowsリ モートデスクトップゲートウェイ(RD ゲートウェイ)の2件の新しいリモートデスクトップの脆弱性を修正しました。CVE-2019-0609、および、CVE-2019-0610は、認証プロセスが開始される前に悪用し、リモートからコード実行を引き起こす可能性のある脆弱性で、認証されていない攻撃者は RDP を使用してターゲットシステムに接続し、特殊な細工を施したリクエストを送信する可能性があります。マイクロソフトは、これらの脆弱性を突いた攻撃は確認されていないと報告していますが、「悪用される可能性が高い」と指摘しています。Server 2012、Server 2012 R2、Server 2016、および Server 2019の修正はリリースされています。

CVE-2020-0611 | リモートデスクトップクライアントのリモートコード実行の脆弱性

CVE-2020-0611は、Windows リモートデスクトップクライアントに存在するリモートコード実行の脆弱性で、この脆弱性を悪用すると、接続するクライアントのマシン上で任意のコードが実行される恐れがあります。この脆弱性を悪用するには、攻撃者はユーザーに悪意のあるサーバーに接続するよう誘導する必要があり、そのため、この脆弱性が悪用される可能性は低くなります。この脆弱性の深刻度は CVSS では7.5と評価されていますが、マイクロソフトは「緊急」と分類しています。

CVE-2020-0605、CVE-2020-0606、CVE-2020-0646 | .NET Framework におけるリモートコード実行の脆弱性

CVE-2020-0605、CVE-2020-0606、および、CVE-2020-0646は、.NET Framework におけるリモートコード実行の脆弱性で、これらの脆弱性を悪用するには、ユーザーが.NET Frameworkの影響を受けるバージョンで特殊な細工を施したファイルを開く必要があります。電子メールを使用する攻撃のシナリオでは、攻撃者は特殊な細工を施したファイルをユーザーに送信し、ユーザーにそのファイルを開くよう誘導することにより、この脆弱性を悪用する可能性があります。

CVE-2020-0603 | ASP.NET Core におけるリモートコード実行の脆弱性

CVE-2020-0603 は、ASP.NET におけるリモートコード実行の脆弱性で、この脆弱性を悪用するには、ユーザーが影響を受けるバージョンの ASP.NET Core で特殊な細工を施したファイルを開く必要があります。電子メールを使用する攻撃のシナリオでは、攻撃者は特殊な細工を施したファイルをユーザーに送信し、ユーザーにそのファイルを開くよう誘導することにより、この脆弱性を悪用する可能性があります。

CVE-2020-0650、CVE-2020-0651、CVE-2019-0653 | Microsoft Excel におけるリモートコード実行の脆弱性

今月、マイクロソフトは Microsoft Excel のリモートコード実行の脆弱性に対する3件の修正(CVE-2020-0650、CVE-2020-0651、CVE-2020-0653)をリリースしました。これらの脆弱性は、メモリ内のオブジェクトの処理に不備があるために発生します。これらの脆弱性の悪用に成功すると、攻撃者は現在のユーザーのコンテキストで任意のコードを実行できます。これらの脆弱性を悪用するには、攻撃者はログインユーザーに、影響を受けるバージョンの Microsoft Excel で特殊な細工を施したファイルを開くよう誘導する必要があります。

Windows 7、および、Server 2008 R2 のサポート終了

Windows 7、および、Server 2008のサポートは2020年1月14日に終了しました。サポート終了システムを特定してアップグレードすることを強くお勧めします。Plugin ID 122615 (Microsoft Windows 7 / Server 2008 R2 Unsupported Version Detection) can be used to identify the OS running on a target to assist in identifying end-of-support devices.

Tenable のソリューション

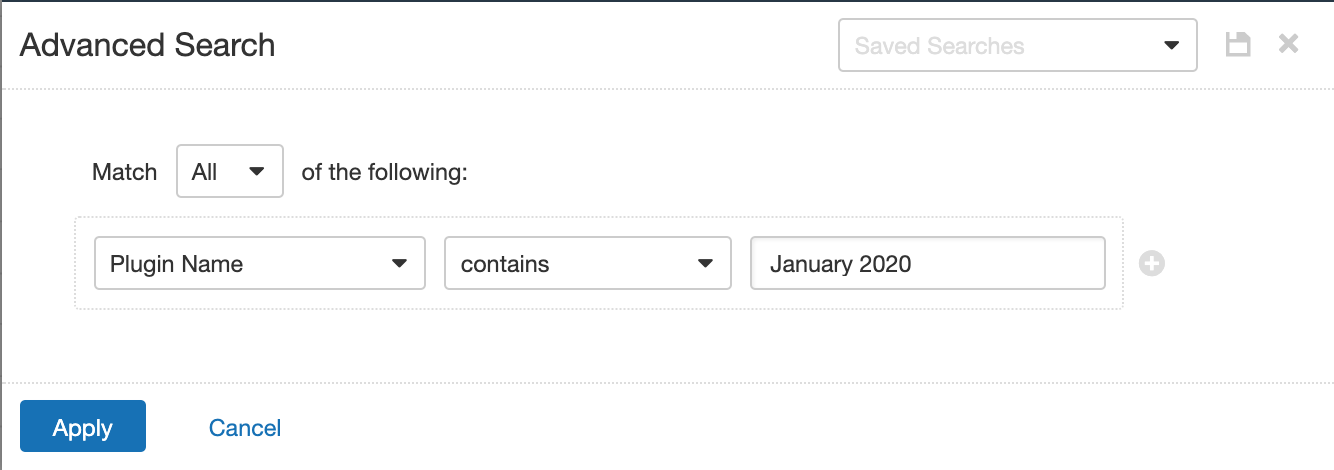

ユーザーは、月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成できます。新しい詳細スキャンの[プラグイン]タブで、詳細フィルタを[Plugin Name Contains January 2020]に設定します。

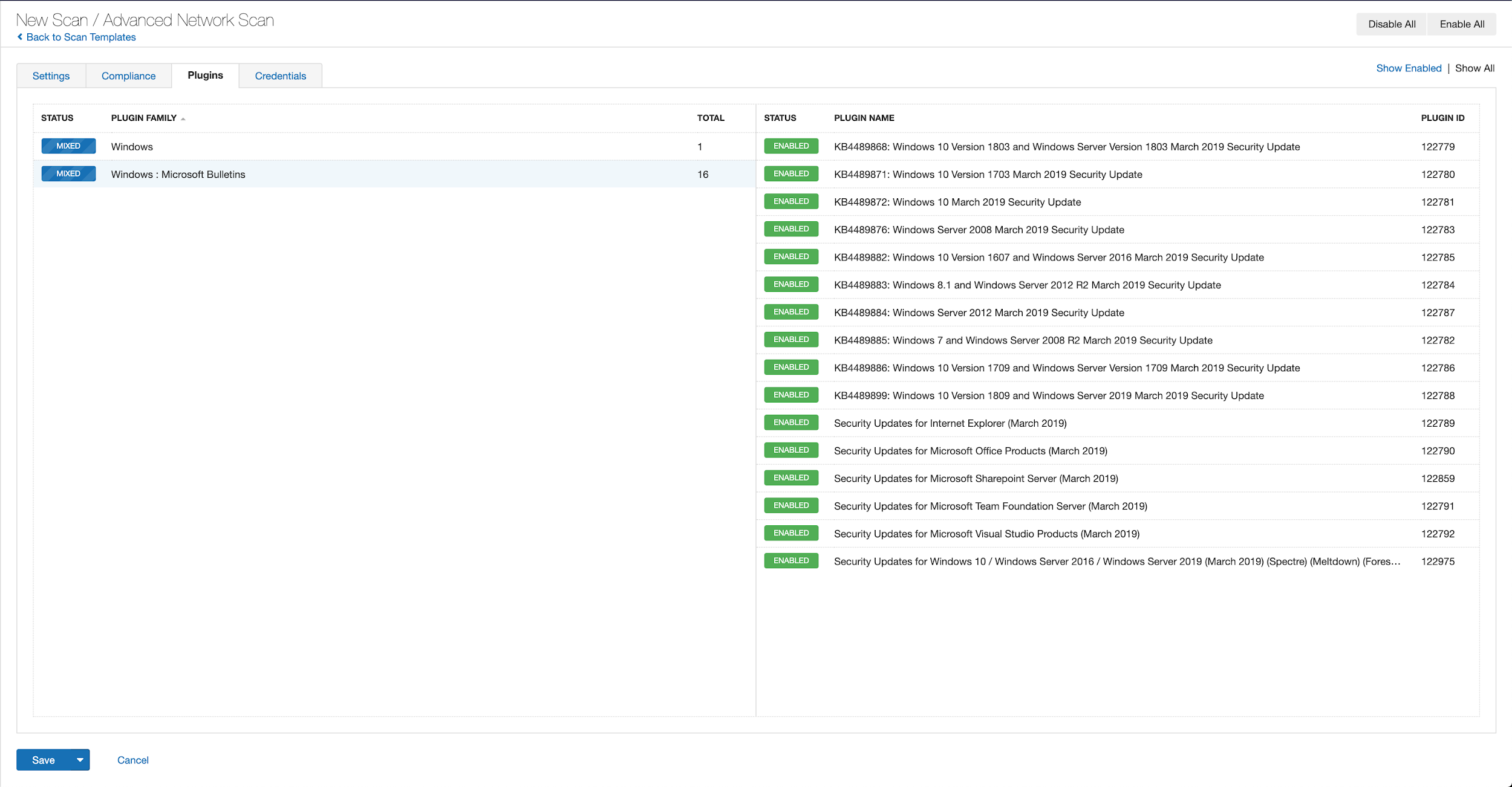

このフィルタの設定で、左側のプラグインファミリをクリックし、右側に表示される各プラグインを有効にします。注: 左側のファミリが有効と表示されている場合、そのファミリのすべてのプラグインが設定されています。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.io からの例です。

Tenable の 2020年1月月例セキュリティ更新プログラム向けにリリースされたすべてのプラグインのリストは、こちらからご覧いただけます。環境を定期的にスキャンして、まだ修正パッチが適用されていないシステムを特定し、早急に修正することをお勧めします。An uncredentialized check testing for systems vulnerable to CVE-2020-0609/CVE-2020-0610/CVE-2020-0612 (Plugin ID 133306) have been released.

詳細情報

- Microsoft's January 2020 Security Updates

- Tenable plugins for Microsoft January 2020 Patch Tuesday Security Updates

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management