CVE-2020-0601: NSA、Windows CryptoAPI のなりすましの脆弱性を報告

マイクロソフトは、2020年1月の月例セキュリティ更新プログラムで Windows の暗号化ライブラリにおける深刻度が「緊急」の脆弱性、CVE-2020-0601に対する修正をリリースしました。

UPDATE 01/16/2020: This blog post has been updated to reflect the availability of proof-of-concept code for CVE-2020-0601, which is being referred to as CurveBall or Chain of Fools.

背景

1月14日、マイクロソフトは2020年1月の月例セキュリティ更新プログラムをリリースしました。これには、Windows 10 や Windows Server 2016/2019 などの Windows の新しいバージョンで使用されている暗号化ライブラリの深刻度が「緊急」の脆弱性に対する修正パッチが含まれています。CVE-2020-0601は、「協調的な脆弱性の公開(CVD:Coordinated Vulnerability Disclosure)」プロセスを介してアメリカ国家安全保障局(NSA)からマイクロソフトに開示されました。

1月13日、CERT Coordination Center(CERT / CC)のシニア脆弱性アナリストである Will Dormann 氏が、マイクロソフトの2020年1月月例セキュリティ更新プログラムに「非常に注意を払うべきだ」とツイートした後、Microsoft Windows における深刻な脆弱性に関する推測が広まり始めました。

I get the impression that people should perhaps pay very close attention to installing tomorrow's Microsoft Patch Tuesday updates in a timely manner. Even more so than others.

I don't know… just call it a hunch?

¯_(ツ)_/¯— Will Dormann (@wdormann) January 13, 2020

その後まもなく、調査ジャーナリストの Brian Krebs 氏は、「すべての Windows バージョンで非常に恐ろしい脆弱性」があり、特にコア暗号化コンポーネントに脆弱性が存在するとツイートしています。

Sources say Microsoft on Tuesday will fix an extraordinarily scary flaw in all Windows versions, in a core cryptographic component that could be abused to spoof the source of digitally signed software. Apparently DoD & a few others got an advance patch https://t.co/V6PByhjTNR

— briankrebs (@briankrebs) January 13, 2020

その後、Krebs 氏はイベントの詳細をブログ記事に公開しています。Krebs 氏によると、この脆弱性は証明書および暗号メッセージング機能に使用される Microsoft CryptoAPI である crypt32.dll に存在します。また、この記事は、米軍およびその他の価値の高い顧客は、機密保持契約(NDA)の下でマイクロソフトから事前通知とパッチを受け取っていると述べています。

1月14日、Krebs 氏は、NSA のサイバーセキュリティディレクターである Anne Neuberger 氏とのメディアコールの後、さらに多くの情報をツイートしました。このツイートによると、深刻度が「緊急」の暗号化の脆弱性が NSA により発見され、マイクロソフトに報告されました。さらに、このツイートでは、この脆弱性が Windows 10および Windows Server 2016に存在し、「信頼性が脆弱になる」ことを説明しています。

NSA's dir. of cybersecurity Anne Neuberger says the critical cryptographic vulnerability resides in Windows 10 and Windows Server 2016, and that the concern about this particular flaw is that it "makes trust vulnerable."

— briankrebs (@briankrebs) January 14, 2020

分析

CVE-2020-0601は、マイクロソフトの CryptoAPI で証明書と暗号メッセージング機能を実装する Microsoft Windows のコア暗号化モジュールである crypt32.dll のなりすましの脆弱性です。

この脆弱性を発見した NSA によると、この脆弱性の悪用に成功すると、攻撃者は信頼できるエンティティになりすまして悪意のあるコードを配信することができます。分析では、信頼の検証が影響を受ける例がいくつか挙げられています。

- HTTPs 接続

- 署名付きファイルと電子メール

- ユーザーモードプロセスとして起動される署名付き実行可能コード

CVE-2020-0601は Windows の暗号化の信頼性を検証する機能をバイパスすると報告されているため、攻撃者は悪意のあるアプリケーションを正当な信頼できるコードとして偽装し、Windows ホストを危険にさらす可能性があります。この脆弱性を悪用するマルウェアを展開するには、攻撃者は、別の方法でシステムを悪用する必要があります。攻撃者は、一般的なフィッシング戦略を使用して、信頼できるユーザーを悪意のあるアプリケーションとやりとりさせるか、環境内の別の侵害されたデバイスを介した中間者攻撃を使用して、傍受した更新プログラムを偽装したマルウェアに置き換えます。

概念実証

At the time this blog post was published, no proof of concept (PoC) had been released for this vulnerability. However, since details about the vulnerability became public on January 14, security researchers have published tweets hinting they’ve developed working PoCs.

CVE-2020-0601 pic.twitter.com/8tJsJqvnHj

— Saleem Rashid (@saleemrash1d) January 15, 2020

On January 15, a PoC from Danish security researcher ollypwn, who calls the vulnerability CurveBall, was published to GitHub. It was followed by a PoC from security researchers Sylvain Pelissier and Yolan Romailler of Kudelski Security, who call the vulnerability Chain of Fools, which was a name given by Kenneth White, security principal at MongoDB. Earlier today, security researcher Saleem Rashid published a PoC to GitHub, which he calls BADECPARAMS, and can be used to generate “a root certificate authority that exploits the vulnerability, then issues Authenticode and TLS certificates.”

ベンダー応答

マイクロソフトは、これまでのところ、この脆弱性を突く攻撃は確認されていないと報告しています。しかしながら、マイクロソフトのセキュリティアドバイザリでは、この脆弱性の「悪用の可能性が高い」ことが指摘されています。

ソリューション

マイクロソフトは、CVE-2020-0601に対処する更新プログラムをリリースしています。脆弱性に対する修正パッチを組織全体で適用することが不可能な場合、NSA は「トランスポートレイヤーセキュリティ検証を実行するシステム、ドメインコントローラー、ドメインネームシステムサーバー、仮想プライベートネットワークサーバーなどの重要なインフラストラクチャをホストするシステムに優先的にパッチを適用する」ことを推奨しています。さらに、Tenable は、権限を持つユーザーが通常使用する場合、インターネットまたはシステムに直接公開されているエンドポイントにパッチを適用することを提案しています。

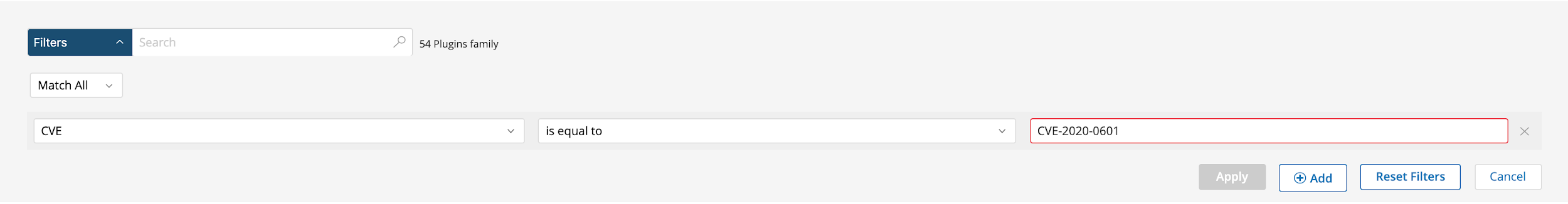

ユーザーは、特にこの脆弱性に焦点を当てたスキャンを作成できます。新しい詳細スキャンの[プラグイン]タブで、CVE の詳細フィルタを CVE-2020-0601に設定します。

影響を受けているシステムの特定

CVE-2020-0601 を識別する Tenable のプラグインのリストは、リリースされるとこちらに表示

Tenable の 2020年1月月例セキュリティ更新プログラム向けにリリースされたすべてのプラグインのリストは、こちらからご覧いただけます。

詳細情報

- マイクロソフトのCVE-2020-0601に関するセキュリティ更新プログラムガイド

- CVE-2020-0601 に関するマイクロソフトのブログ記事

- CVE-2020-0601に関する国家安全保障局の速報

- Microsoft CryptoAPI に関する Tenable ウェビナー

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management