マイクロソフトの2019年12月月例セキュリティ更新プログラム、悪用が確認されているゼロデイ脆弱性(CVE-2019-1458)の修正を含む

マイクロソフトは、2019年12月月例セキュリティ更新で悪用が確認されているゼロデイ脆弱性を含む36件の CVE にパッチを適用しました。

マイクロソフトは12月のセキュリティ更新プログラムを公開しました。今月の更新プログラムは通常よりも軽く、世界中の管理者にとってはうれしいホリデーギフトです。12月の月例セキュリティ更新プログラムには36件の CVE の更新プログラムが含まれており、そのうち7件は「緊急」と評価されています。今月の更新には、Microsoft Windows、Microsoft Office、Internet Explorer、SQL Server、Visual Studio、および Skype for Business の修正パッチが含まれています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2019-1458 | Win32k における権限昇格の脆弱性

CVE-2019-1458は、 Win23k コンポーネントがメモリ内のオブジェクトを適切に処理できない場合に発生する Microsoft Windows の重大度の高い権限昇格の脆弱性です。システムにログオンできる攻撃者は、特別に細工したアプリケーションを実行してこの脆弱性を悪用し、カーネルモードで任意のコードを実行することができます。マイクロソフトのアドバイザリは、この脆弱性の悪用が確認されていることを指摘しています。Kaspersky Lab の研究者、Anton Ivanov 氏と Alexey Kulaev 氏によると、この脆弱性は11月に彼らが公開した Google Chrome の別のゼロデイ攻撃に関連しています。

CVE-2019-1471 | Windows Hyper-V のリモートコード実行の脆弱性

CVE-2019-1471はサンドボックスエスケープを達成するコード実行の脆弱性で、ターゲットの Hyper-V ホストで実行されている仮想マシン(VM) にある悪意のあるアプリケーションが原因で発生します。攻撃者は、既存の仮想マシンに悪意のあるアプリケーションを展開するか、ターゲットの Hyper-V ホストに独自の悪意のある仮想マシンを展開する必要があります。アクセス権を取得すると、攻撃者はこの脆弱性を悪用して Hyper-V ホストに任意のコードを実行させることができます。

CVE-2019-1468 | Win32k グラフィックスのリモートコード実行の脆弱性

CVE-2019-1468 は Windows フォントライブラリ内の脆弱性で、埋め込みフォントが正しく処理されない場合、リモートでコードが実行される可能性があります。攻撃者は、この脆弱性が含まれた悪意のあるドキュメントまたは Web ページを作成し、ユーザーにこのようなサイトにアクセスしたり、ドキュメントを開くように誘導します。この脆弱性が悪用されると、被害者のシステムで任意のコードが実行されるおそれがあります。

CVE-2019-1387、CVE-2019-1349、CVE-2019-1350、CVE-2019-1352、CVE-2019-1354 | Git for Visual Studio のリモートコード実行の脆弱性

CVE-2019-1387、CVE-2019-1349、CVE-2019-1350、CVE-2019-1352、CVE-2019-1354 は、Git for Visual Studio でコマンドライン入力が サニタイズされていないために発生するリモートコード実行の脆弱性です。この脆弱性が悪用されると Visual Studio で現在のユーザーアカウントのコンテキストでコードが実行されるおそれがあります。これらの脆弱性はユーザーアクセスにより制限されているため、管理者アカウントの侵害と比べてリスクは低くなります。

CVE-2019-1484 | Windows Object Linking and Embedding のリモートコード実行の脆弱性

CVE-2019-1484 は、Windows Object Linking and Embedding (OLE) の脆弱性で、ユーザー入力が正しく検証されなかった場合、リモートでコードが実行される可能性があります。この脆弱性を悪用するには、攻撃者により作成された悪意のあるファイルが被害者により実行される必要があり、この脆弱性を突くとシステムで任意のコードが実行される可能性があります。

CVE-2019-1462 | Microsoft PowerPoint のリモートコード実行の脆弱性

CVE-2019-1462 は、Microsoft PowerPoint のリモートコード実行の脆弱性で、メモリ内のオブジェクトが適切に処理されない場合に発生します。この脆弱性を悪用するには、攻撃者はフィッシングキャンペーンなどを介して、影響を受けるバージョンの Microsoft PowerPoint で特別に細工されたファイルを開くようにユーザーを誘導します。ユーザーが細工されたファイルを開くと、そのユーザーと同じ特権で任意のコードが実行される可能性があります。マイクロソフトは、閲覧ペインは、この特定の脆弱性に対する攻撃ベクトルではないと述べています。

CVE-2019-1485 | VBScript のリモートコード実行の脆弱性

CVE-2019-1485 は、VBScript エンジンがメモリ内のオブジェクトを適切に処理しない場合に発生するリモートコード実行の脆弱性です。この脆弱性が悪用されると、メモリが破損され、任意のコードを実行されるおそれがあります。マイクロソフトは、この脆弱性は悪用される可能性が高く、マルウェアまたはフィッシングキャンペーンで使用される可能性が最も高いと指摘しています。この脆弱性を悪用するには、攻撃者は Internet Explorer を使用して特別に細工された Web サイトにアクセスするようにユーザーを誘導するか、Internet Explorer レンダリングエンジンをホストするアプリケーションまたは Microsoft Office ドキュメントに ActiveX コントロールを埋め込む必要があります。

Tenable のソリューション

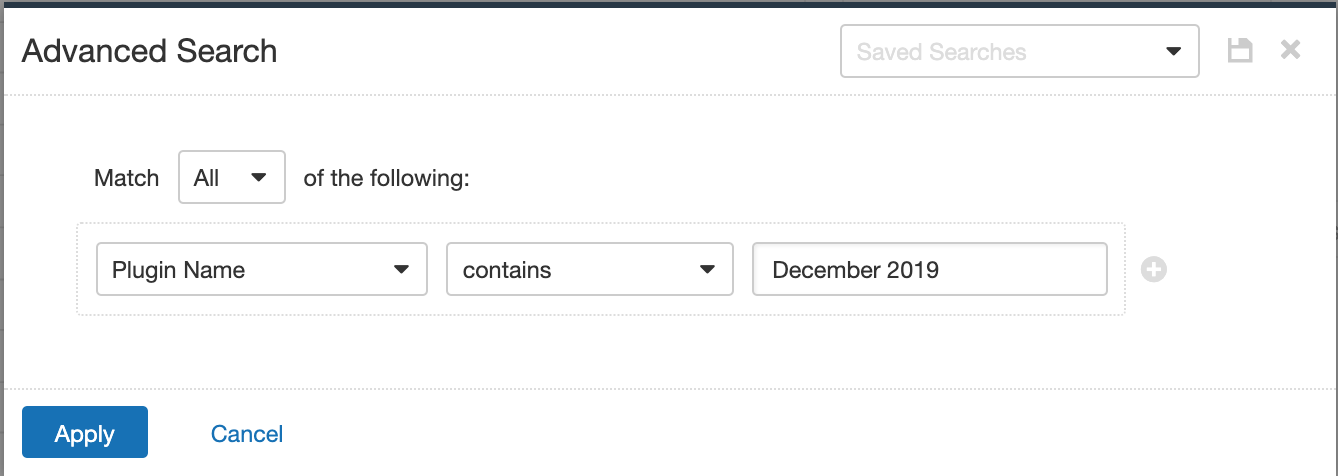

ユーザーは、月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成できます。新しい詳細スキャンの [プラグイン] タブで、詳細フィルタを Plugin Name Contains December 2019 に設定します。

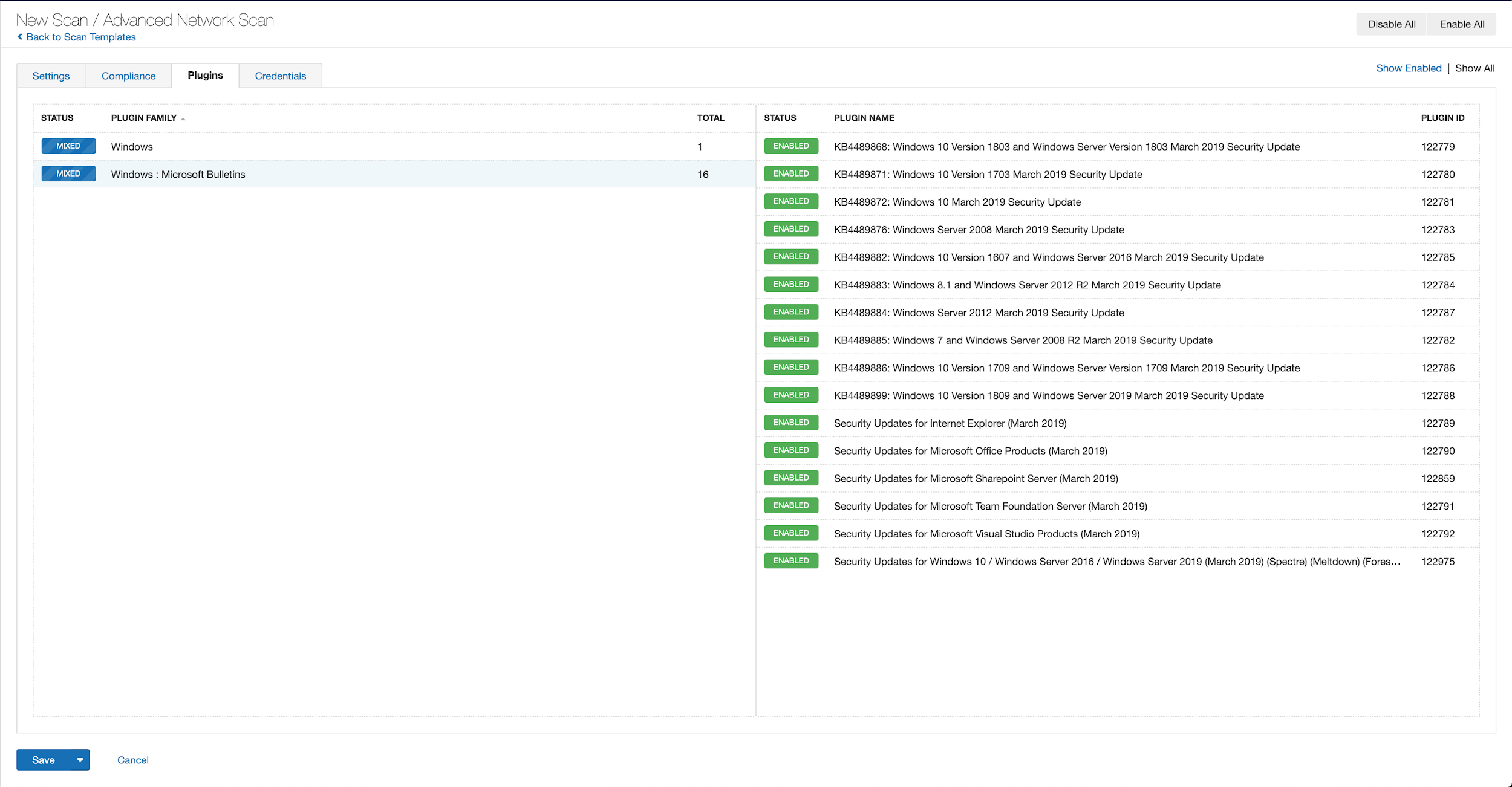

このフィルタの設定で、左側のプラグインファミリをクリックし、右側に表示される各プラグインを有効にします。注: 左側のファミリが有効と表示されている場合、そのファミリのすべてのプラグインが設定されています。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.io からの例です。

2019年12月月例セキュリティ更新プログラムのためにリリースされた Tenable のすべてのプラグインのリストはこちらからご覧いただけます。環境を定期的にスキャンして、まだパッチが適用されていないシステムを特定し、できるだけ早期にシステムにパッチを適用することをお勧めします。

Windows 7のサポートは2020年1月14日に終了します。まだ、Windows 7を実行しているホスト、および、移行のアクションプランを確認することを強くお勧めします。プラグイン ID 11936 (OS Identification) は、まだ Windows 7 を実行しているシステムを特定するのに便利です。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Vulnerability Management