マイクロソフト10月月例セキュリティ更新プログラム:Tenableによる概説

管理者の皆さん、よいお知らせです。マイクロソフト2019年10月月例セキュリティ更新プログラムの59件の脆弱性のうち、「緊急」と評価されているのは9件だけです。

マイクロソフト2019年10月月例セキュリティ更新プログラムの59件の脆弱性のうち、「緊急」と評価されているのは9件だけです。今月の月例更新プログラムで対処された脆弱性は通常より少ないので、管理者にとってはよいお知らせです。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2019-1333 | リモートデスクトップクライアントのリモートコード実行の脆弱性

CVE-2019-1333は、Windowsリモートデスクトップクライアントのリモートコード実行の脆弱性です。この脆弱性を悪用するには、攻撃者はユーザーを攻撃者が制御するサーバーに接続するよう誘導する必要があります。 攻撃者は悪意のあるサーバーに接続するようにユーザーに影響を与えることはできませんが、ソーシャルエンジニアリング、DNSポイズニング、中間者(MiTM)技術などの一般的な技術が使用される可能性があります。

CVE-2019-1372 | Azure Stack Remote Code Execution Vulnerability

CVE-2019-1372 is a remote code execution vulnerability in Azure Stack. これは、バッファをメモリにコピーする前にバッファの長さがチェックされないために発生します。攻撃者はこの脆弱性を突き、権限のない者がNT AUTHORITY\systemの権限でサンドボックス外でコードを実行できるようにする可能性があります。セキュリティ更新プログラムは、ユーザーからの入力にサニタイズを追加することにより、この問題に対処します。

CVE-2019-1060 | MS XML リモートコード実行の脆弱性

CVE-2019-1060は、MS XMLにおけるリモートコード実行の脆弱性です。この問題は、Microsoft XMLコアサービスMSXMLパーサーがユーザー指定の入力を不適切に処理する場合に発生します。リモートの攻撃者は、巧妙に細工されたWebページを閲覧するようにユーザーを誘導し、この脆弱性を悪用する可能性があります。このようなWebページは、MSXMLを呼び出し、悪意のあるコードを実行し、ユーザーのシステムを制御するように設計されています。

CVE-2019-1238・CVE-2019-1239 | VBScriptのリモートコード実行の脆弱性

CVE-2019-1238とCVE-2019-1239は、VBScriptエンジンがメモリ内のオブジェクトを処理する方法に不備があるため発生するリモートコード実行の脆弱性です。この脆弱性により、攻撃者が現在のユーザーのコンテキストで任意のコードを実行できるように、メモリを破損させることができます。この脆弱性を悪用するには、攻撃者はInternet Explorerで特別に細工されたWebサイトにアクセスするようにユーザーを誘導する必要があります。攻撃者は、ユーザーが提供した広告をホストするWebサイトなど、既に侵害されたWebサイトでコンテンツをホストすることもあります。または、攻撃者はこれらの脆弱性を悪用するために、OfficeドキュメントにActiveXコントロールを埋め込む可能性があります。マイクロソフトは、攻撃の可能性は低いと述べていますが、両方の脆弱性は「緊急」と評価されています。

「Windows 10」バージョン1703のサポート終了

今月は、「Enterprise」および「Education」エディションの「Windows 10」バージョン1703のサポートが終了します。マイクロソフトのWindowsライフサイクルのファクトシートによると、Home、Pro、Pro for Workstationsのサポートは1年前の2018年10月9日に終了しています。ただし、「Enterprise」と「Education」エディションはのサポートは今日10月8日で終了します。プラグインID 118716は、ご使用の環境でサポートされていないオペレーティングシステムを識別するために使用できます。

Tenable のソリューション

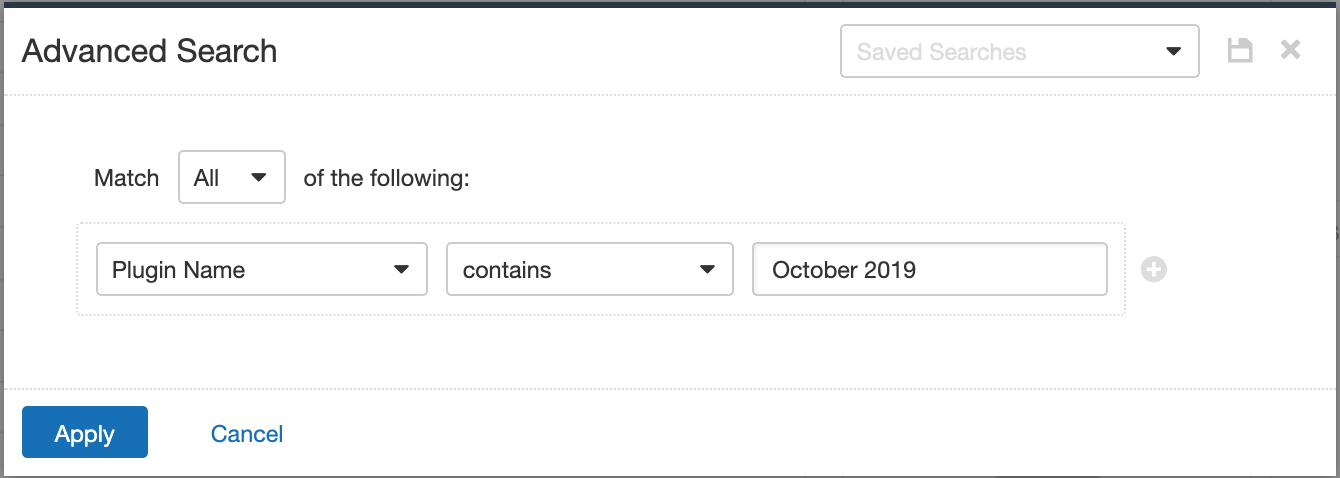

月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成するには、新規Advanced ScanのPluginタブで詳細フィルタをPlugin Name Contains October 2019に設定します。

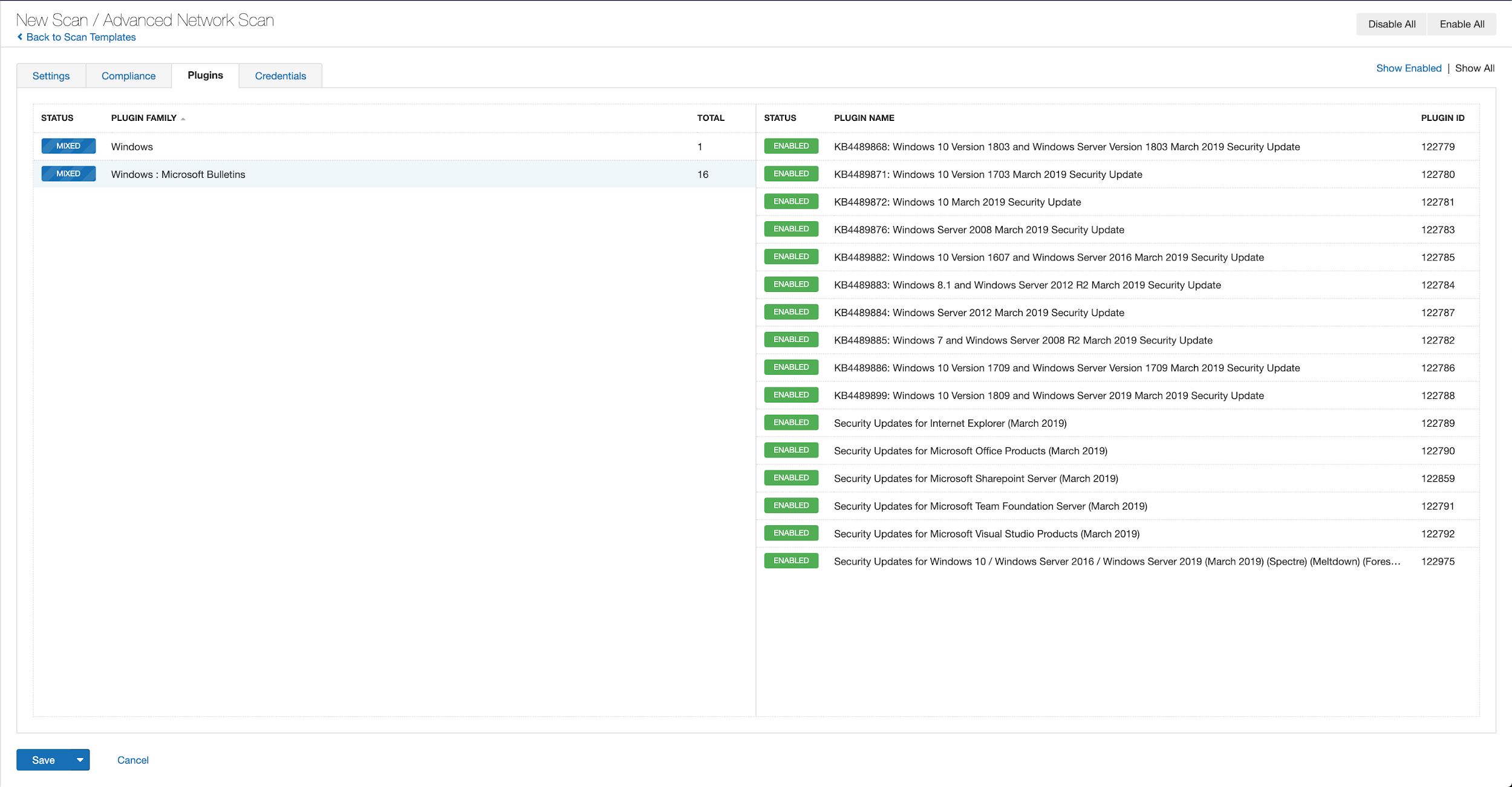

このフィルタの設定で、左側のプラグインファミリーをクリックし、右側に表示される各プラグインを有効にします。左側のファミリーが 有効である場合、そのファミリーのプラグインすべてが設定されているのでご注意ください。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.ioからの例です。

マイクロソフト2019年10月月例更新プログラムのためにリリースされたすべてのプラグインのリストは、ここらからご覧いただけます。定期的な環境のスキャンを実行し、パッチが適用されていないシステムを特定し、早急にパッチを適用することをお勧めします。

Windows 7のサポートは2020年1月14日に終了します。まだ、Windows 7を実行しているホスト、および、移行のアクションプランを確認することを強くお勧めします。プラグインID 11936(OS識別)は、Windows 7でまだ実行中のホストを識別するのに役立ちます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning