Microsoft2019年9月月例セキュリティ更新プログラム:Tenableによる概説

Microsoftの2019年9月セキュリティ更新プログラムは79件の脆弱性に対応し、そのうち17件は「緊急」と評価されています。

Microsoftの2019年9月セキュリティ更新プログラムでは79件の脆弱性が修正されています。そのうち17件は「緊急」と分類されています。 Microsoftは、5月にBlueKeep、8月にリモートデスクトップサービスにおける4件の脆弱性(DejaBlue)に対処しましたが、今回のアップデートではリモートデスクトップクライアントにおける4件の新しい脆弱性に対処しています。さらに、今月、Microsoftは実際の攻撃が確認されている権限昇格の2件のバグに対する修正をリリースしています。以下は、今月のリリースで対処された最も重要な脆弱性の概要です。

CVE-2019-0787、CVE-2019-0788、CVE-2019-1290、CVE-2019-1291

リモートデスクトップクライアントにおけるリモートコード実行の脆弱性

今月、Microsoftはリモートデスクトップにおける脆弱性に積極的に対処しています。4件の新しい「緊急」のリモートコード実行(RCE)の脆弱性のすべてはMicrosoftに起因するため、同社はこれらの脆弱性に対する修正に力を入れていることは明らかです。ユーザーを攻撃者が制御するサーバーに接続するように誘導できる場合は、攻撃者はこれらの脆弱性を突き、接続しているクライアントのマシンで任意のコードを実行できます。攻撃者は強制的に悪意のあるサーバーにユーザーを接続させることはできませんが、ソーシャルエンジニアリング、DNSポイズニング、中間者(MITM)攻撃などの一般的な手法が使用される可能性があります。現在、Microsoftからはまだ回避策は案内されていませんが、更新プログラムはWindowsリモートデスクトップクライアントが接続要求を処理する方法を修正すると述べています。

CVE-2019-1214

Windows共通ログファイルシステムドライバにおける権限昇格の脆弱性

CVE-2019-1214は、Windows共通ログファイルシステム(CLFS)ドライバにおける権限昇格の脆弱性です。メモリ内のオブジェクト処理に不備があるため、攻撃者は昇格された権限を持つユーザーとしてプロセスを実行できます。Microsoftは、影響を受けるシステムを制御するためには、最初にシステムにログオンし、特別に細工されたアプリケーションを実行する必要があることを警告しています。この脆弱性を突く攻撃は実際に確認されており、古いソフトウェアリリースで悪用される可能性が高いと報告されています。Microsoftは、Windows 10およびServer 2016/2019を含むWindows 7/2008 R2のパッチをリリースしています。

CVE-2019-1215

Windowsにおける権限昇格の脆弱性

CVE-2019-1215は、Winsock IFSドライバ(ws2ifsl.sys)における脆弱性で、メモリ内のオブジェクト処理に不備があるため、権限が昇格されるおそれがあります。この脆弱性を突く攻撃は、実際に確認されています。これを悪用するには、攻撃者がローカルで認証される必要があります。エクスプロイトに成功すると、攻撃者は昇格した権限で任意のコードを実行できるようになります。

CVE-2019-1257、CVE-2019-1295、CVE-2019-1296

Microsoft SharePointにおけるリモートコード実行の脆弱性

今月は、Microsoft SharePointに3件のリモートコード実行の脆弱性が発見されました。CVE-2019-1257は、SharePointがアプリケーションのソースマークアップ言語をチェックしない場合に、リモートでコードが実行される脆弱性です。これを悪用するには、攻撃者は細工したSharePointアプリケーションパッケージを脆弱なバージョンのSharePointにアップロードする必要があります。SharePoint Foundation 2010 Service Pack 2、2013 Service Pack 1、SharePoint Enterprise Server 2016、およびSharePoint Server 2019のパッチはリリースされています。

CVE-2019-1295、および、CVE-2019-1296は、両方ともSharePointのアプリケーションプログラミングインターフェイス(API)の脆弱性で、安全でないユーザー指定の入力から適切に保護されていません。これらの脆弱性を悪用するには、攻撃者は特別な形式の入力を使用して、影響を受けるバージョンのSharePointの脆弱なAPIにアクセスする必要があります。これらの脆弱性のいずれかを突くと、攻撃者は、任意のコードを実行できます。Microsoftは、悪用される可能性が高いが、実際の攻撃は確認されていないと報告しています。

さらに、MicrosoftはSharePointの他のいくつかの脆弱性も修正しています。

- CVE-2019-1259 Microsoft SharePointにおけるなりすましの脆弱性

- CVE-2019-1260 Microsoft SharePointにおける権限昇格の脆弱性

- CVE-2019-1261 Microsoft SharePointにおけるなりすましの脆弱性

- CVE-2019-1262 Microsoft Office SharePoint XSSにおける脆弱性

CVE-2019-1235

Windows Text Service Frameworkの権限昇格の脆弱性

Microsoftは、8月にGoogle Project Zero調査チームのTavis Ormandy氏によって公開されたWindows Text Service Framework(TSF)の「別のクラスの脆弱性」に対するパッチをリリースしました。CVE-2019-1235は、TSFサーバープロセスに送信された入力およびコマンドの検証がないため、権限が昇格される脆弱性です。この脆弱性を悪用するには、攻撃者は特別に細工されたアプリケーションを実行してシステムを制御する前に、システムにログオンする必要があります。

CVE-2019-1253

Windowsにおける権限昇格の脆弱性

CVE-2019-1253は、Windows AppX Deployment Serverによるジャンクションの不適切な処理による権限昇格の脆弱性です。この脆弱性を悪用し、巧妙に細工されたアプリケーションを実行して権限を昇格するには、まず攻撃者は、脆弱なシステムでアプリケーションを実行する権限を取得する必要があります。この脆弱性は公開されていますが、攻撃者が最初に被害者のシステムにアクセスする必要があるため、広く悪用される可能性は低いとMicrosoftは指摘しています。

CVE-2019-1294

Windowsセキュアブートセキュリティ機能のバイパスの脆弱性

CVE-2019-1294も、公開されている脆弱性の内でシステムへの物理的なアクセスを必要とするものです。Windows セキュアブートがデバッグ機能へのアクセスが適切に制限されていない場合、セキュリティ機能を回避する脆弱性が存在します。この脆弱性を悪用することにより、攻撃者は保護されたカーネルメモリを開示することができます。物理的なアクセスを必要とするため、軽視されがちな脆弱性ですが、組織のセキュリティ計画における物理的セキュリティ対策の重要性を認識する必要があります。また、適切なパッチ管理と定期的なスキャンは、物理的なセキュリティ管理の確認と同様に重要です。

Tenable のソリューション

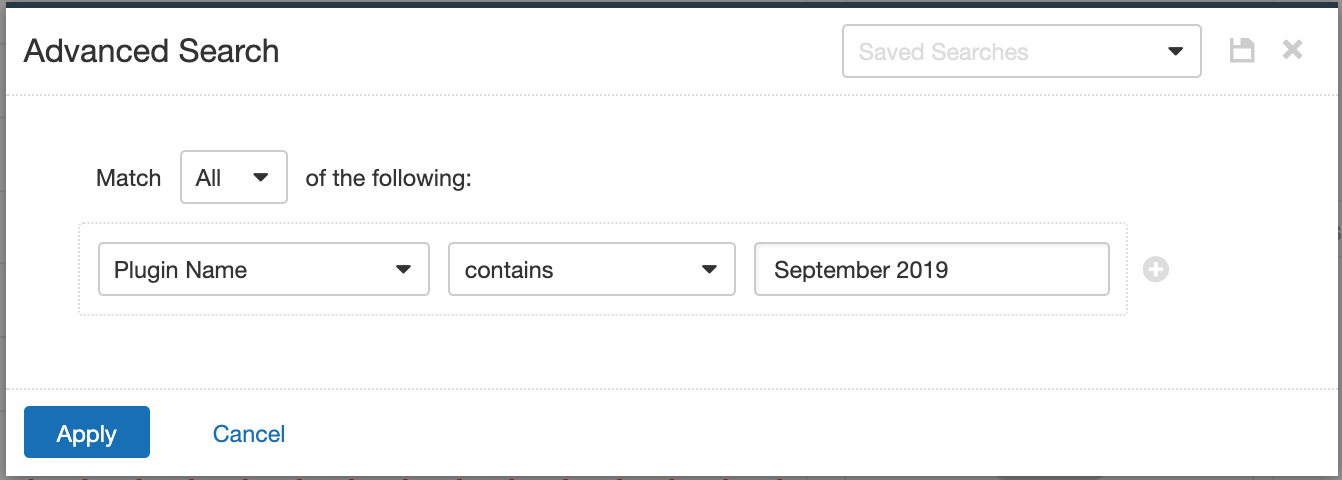

月例セキュリティ更新プログラムのプラグインに特に焦点を当てたスキャンを作成するには、新しい詳細スキャンの[プラグイン]タブで、フィルタをPlugin Name Contains September 2019に設定します。

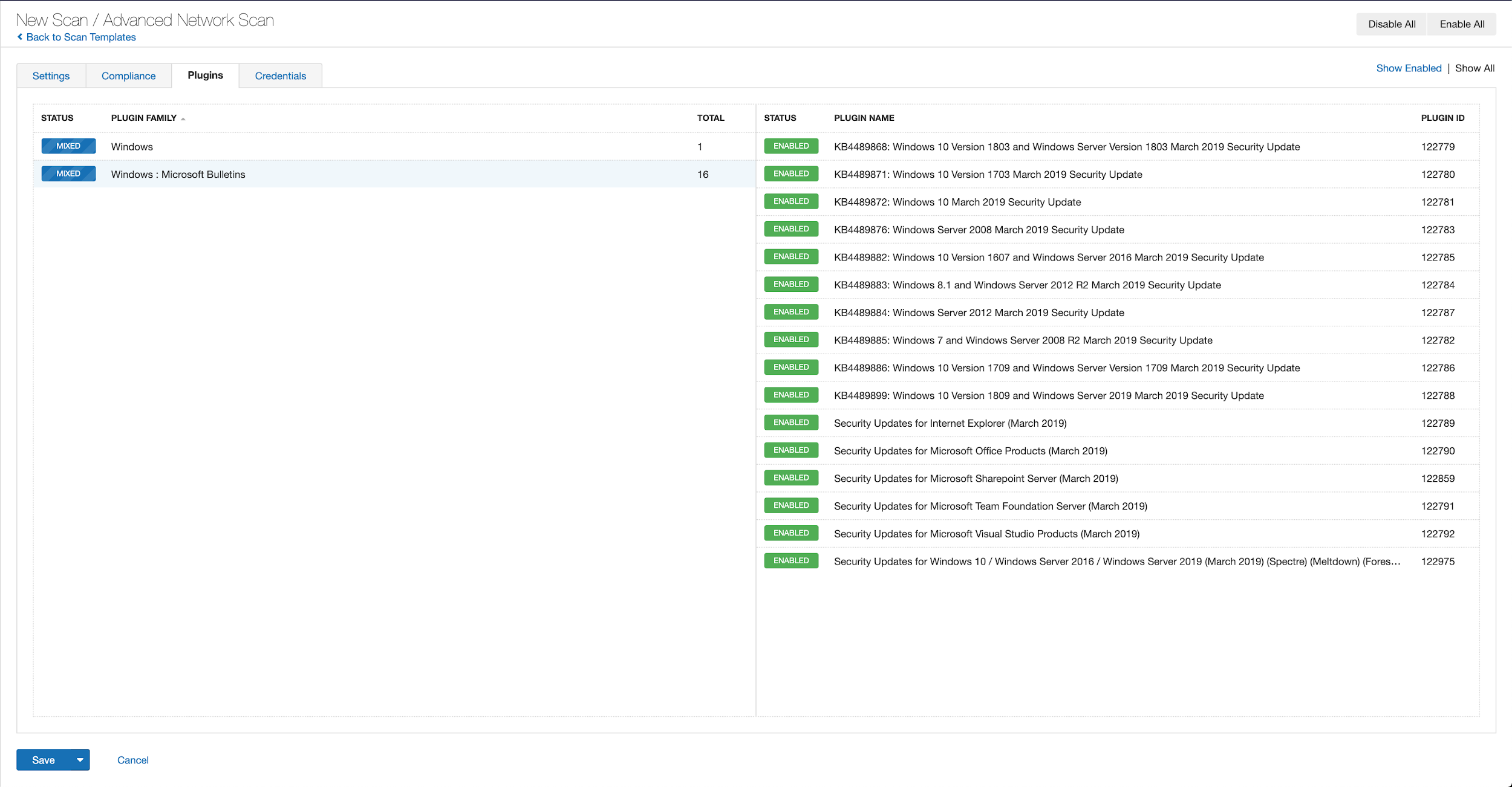

このフィルタの設定で、左側のプラグインファミリーをクリックし、右側に表示される各プラグインを有効にします。左側のファミリーが 有効である場合、そのファミリーのプラグインすべてが設定されているのでご注意ください。このスキャンの個々のプラグインを選択する前に、ファミリ全体を無効にしてください。以下は、Tenable.ioからの例です。

2019年9月月例更新プログラムのためにリリースされたTenableのすべてのプラグインのリストは、こちらからご覧いただけます。 定期的な環境のスキャンを実行し、パッチが適用されていないシステムを特定し、早急にパッチを適用することをお勧めします。

Windows 7のサポートは2020年1月14日に終了します。まだ、Windows 7を実行しているホスト、および、移行のアクションプランを確認することを強くお勧めします。プラグインID 11936(OS識別)は、Windows 7でまだ実行中のホストを識別するのに役立ちます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の60日間無料トライアルをお試しください。

- Threat Intelligence

- Threat Management

- Vulnerability Management

- Vulnerability Scanning