SamSamランサムウェア:リスクを特定して軽減する方法

2018年3月下旬にアトランタ市のシステムを攻撃したSamSamランサムウェアの脅威は引き続き継続しています。最近の攻撃では、攻撃のベクトルとして無差別のリモートデスクトッププロトコル(RDP)が利用されています。

更新:2018年8月22日

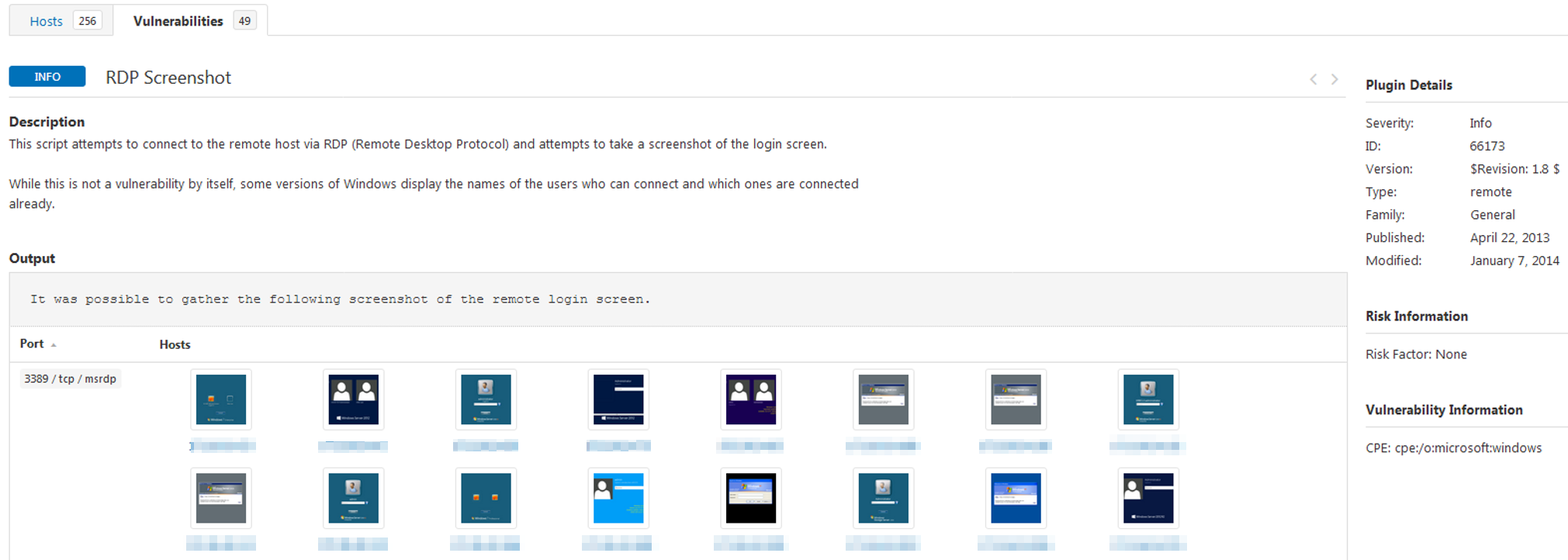

以前のSamSam攻撃は、JBoss/デシリアライズの脆弱性を悪用していましたが、最新版のSamSam攻撃は、主に無差別なRDP(NLBruteなどのツール)を使用しています。プラグインは66173リモートRDPターゲットの露出を検出します(rdp_logon_screen.nbin)。

リモートデスクトップ(RDP)機能はアタックサーフェスを広げ、攻撃者はこれを悪用して簡単にネットワークに侵入できます。リモートデスクトップ機能(RDP)を使用する必要がある場合は、二要素認証 (2FA) およびVPN /アクセス制御メカニズムを使用することによりリスクの一部を軽減できます。RDPをロックするだけでなく、試験済みの信頼性の高いバックアップ、複雑なパスワード、最小限の特権、ネットワークのセグメンテーションなどのベストプラクティスに従うことをお勧めします。また、Tenableでは、さまざまなMicrosoftオペレーティングシステムで使用できるCIS ポリシーコンプライアンス監査を提供しています。これらの監査で推奨事項をスキャンして適用することにより、データ盗難のリスクも軽減できます。

注:2017年の1件の事件では、SamSamの攻撃者は、ターゲットネットワーク上の多数のホストのエンドポイントセキュリティを無効にし、追加の被害が発生しました。この被害は、ホストベースおよびネットワークベースの脆弱性検出を含む一連の保護を提供する、ネットワーク防御に対するよりバランスのとれたアプローチの必要性を強調しています。 アタックサーフェスを総合的に管理するTenable.ioの詳細情報はこちらからご覧ください。

ランサムウェアの詳細

SamSamランサムウェアは2016年の初めに活発でしたが、最近また復活してきました。このランサムウェアは、2018年1月ににコロラド州の運輸局、2018年1月にインディアナ州のハンコック・リージョナル病院のシステムをシャットダウンさせた攻撃で特定されました。SamSamランサムウェアは、旧式でパッチが未適用のJBossシステムやJavaデシリアライゼーションの脆弱性を利用します。このランサムウェアは、最初にRDPブルートフォース攻撃によって始まることが知られています。

SamSamが不正利用する脆弱性には、以下のCVEで特定されているものが含まれます。

- CVE-2010-0738

- CVE-2012-0874

- CVE-2010-1428

影響を受けているシステムの特定

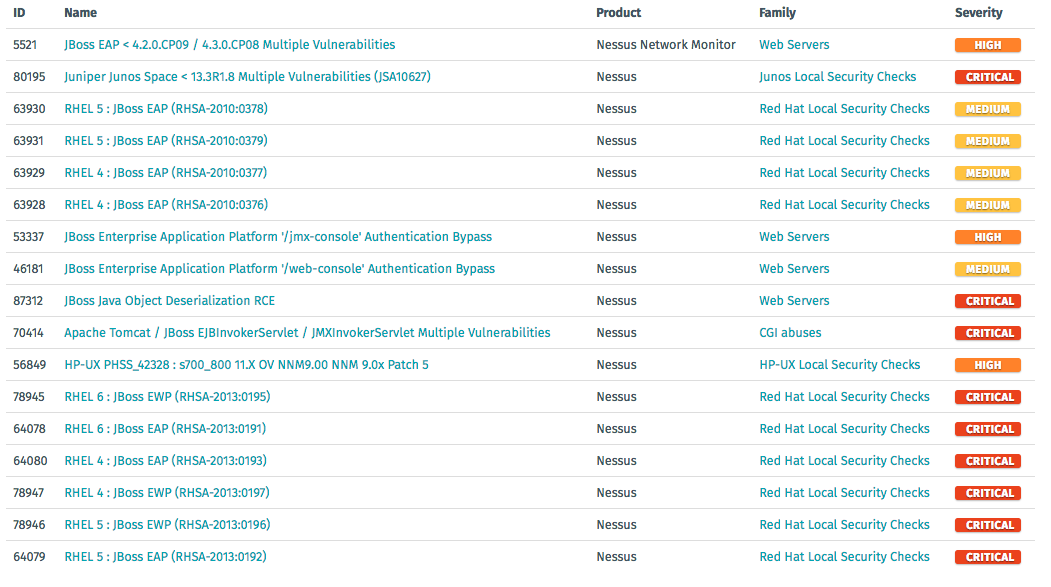

Tenableは、これらの脆弱性を以下のプラグインによって検出します。

どうするべきか?

SamSamランサムウェアが利用する脆弱性に対してパッチが用意されています。JBossサーバーを最新バージョンにアップグレードすることをお勧めします。また、資格情報を狙うブルートフォース攻撃への対策として、アクセスを制限することと、強力なパスワードポリシーを策定することもお勧めします。

Tenable では、Nessus® プラグインを開発し、Tenable.io Vulnerability Management、SecurityCenter、およびNessus Proの脆弱性を検出しました。特に、これらのプラグインは、リモートからの攻撃者がJBossの欠陥を利用して機密情報にアクセスすることを可能にする脆弱性を特定します。さらに、 Tenable.io Container Securityには、Dockerコンテナイメージの脆弱性検出機能があります。

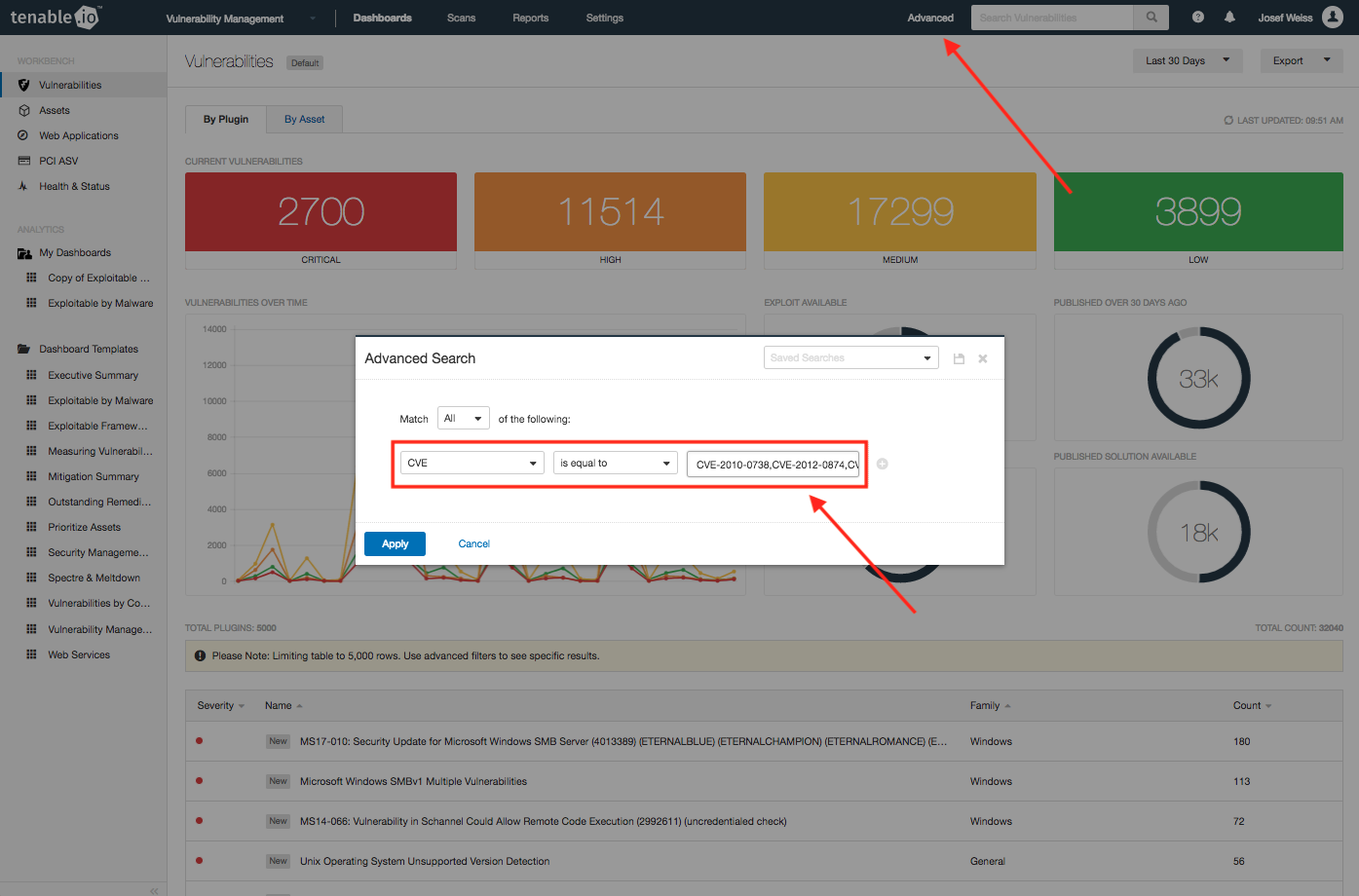

上記の欠陥に対する脆弱性を確認するには、Tenable.ioにログインし、上部のナビゲーションバーの右上エリアにある[Advanced]リンクをクリックします。[Advanced Search]ポップアップの選択リストから[CVE]を選び、デフォルトの[is equal to]を使い、リストされているCVE IDをコンマで区切って入力します。次に、以下の画像に示すように、[Apply]をクリックします。

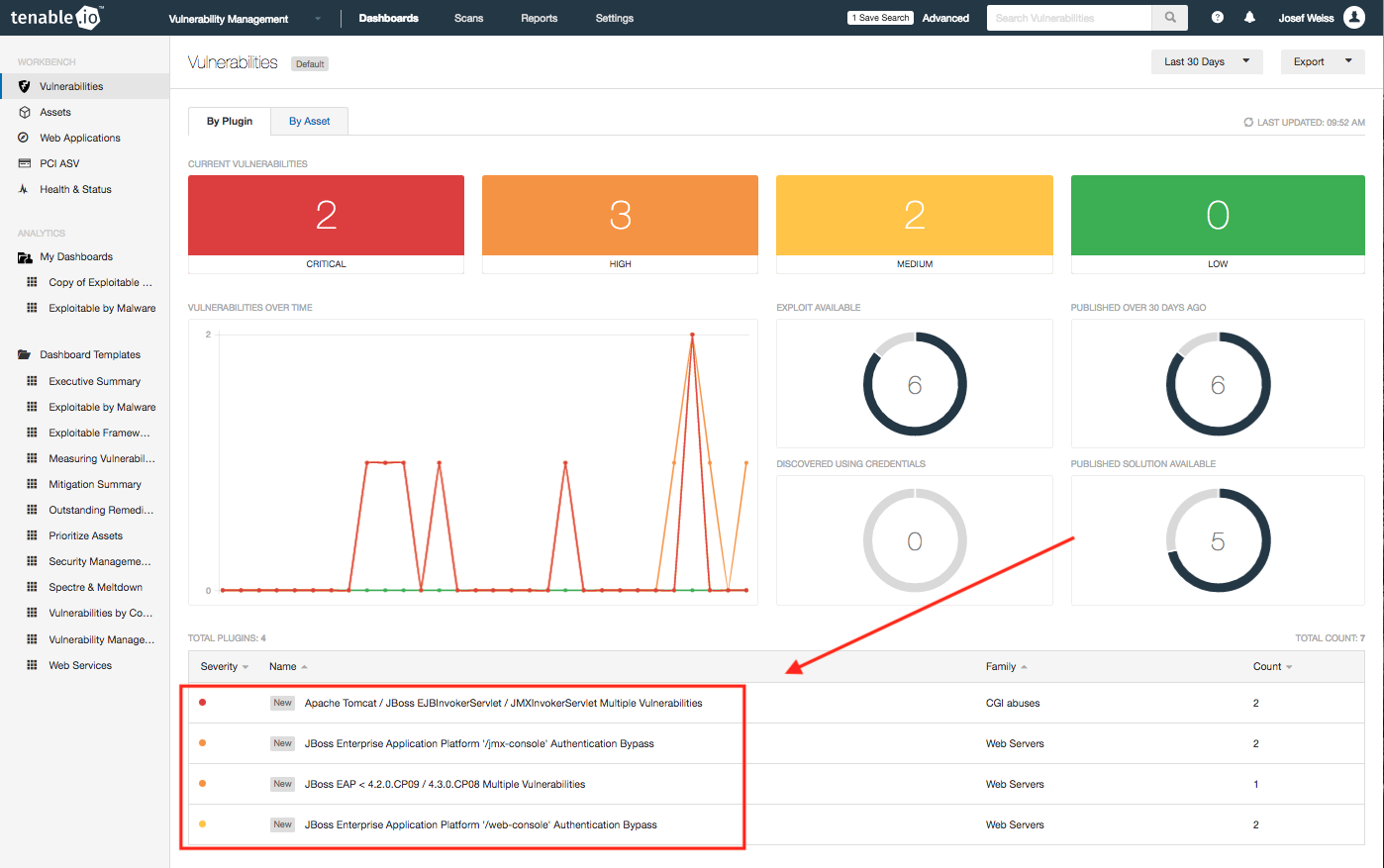

特定された脆弱性はVulnerability Workbenchに表示されます。以下の図をご覧ください。

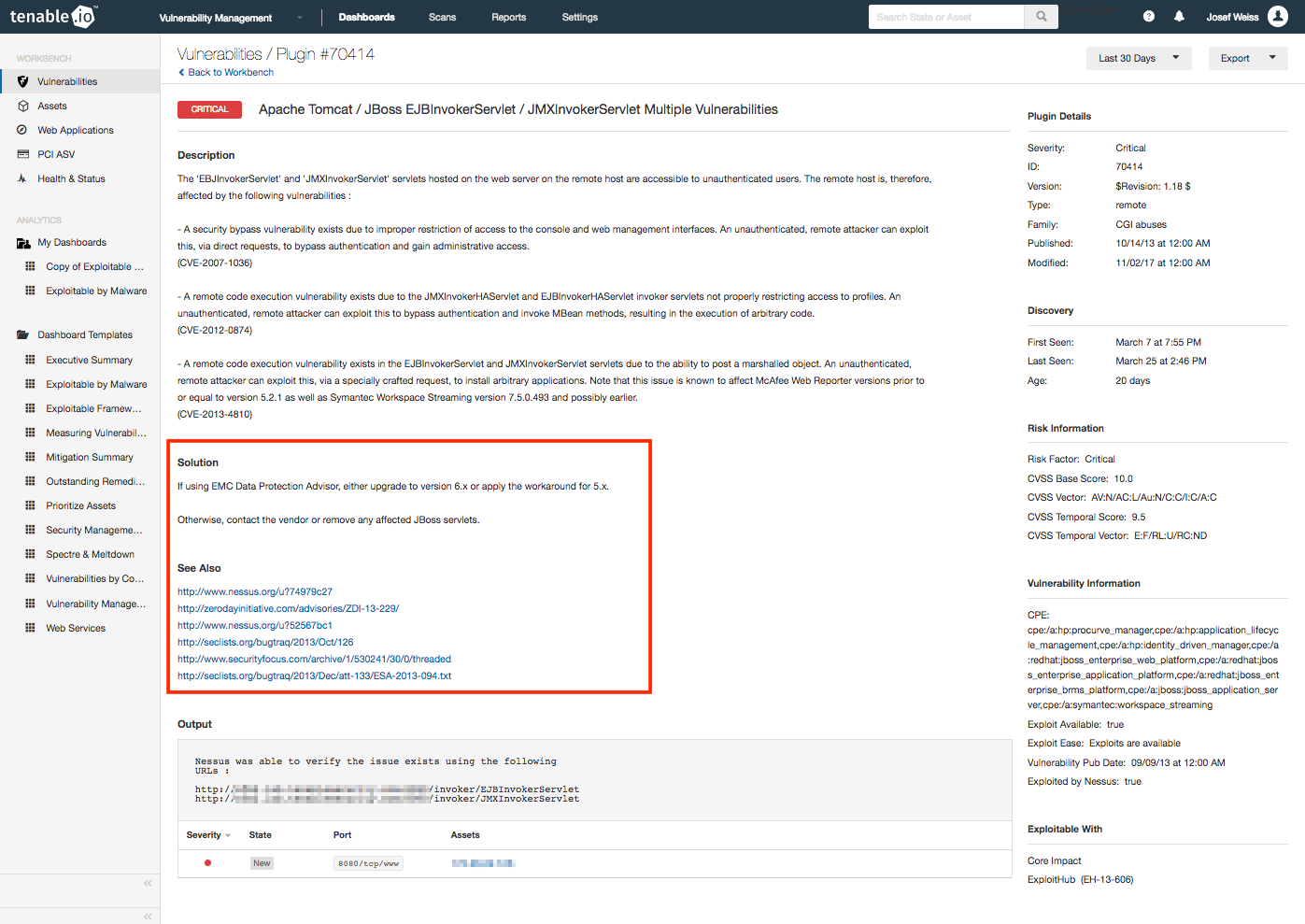

ここで特定の脆弱性を選択すると、説明、ソリューション、関連情報など、脆弱性の軽減に役立つ詳細情報を得ることができます。

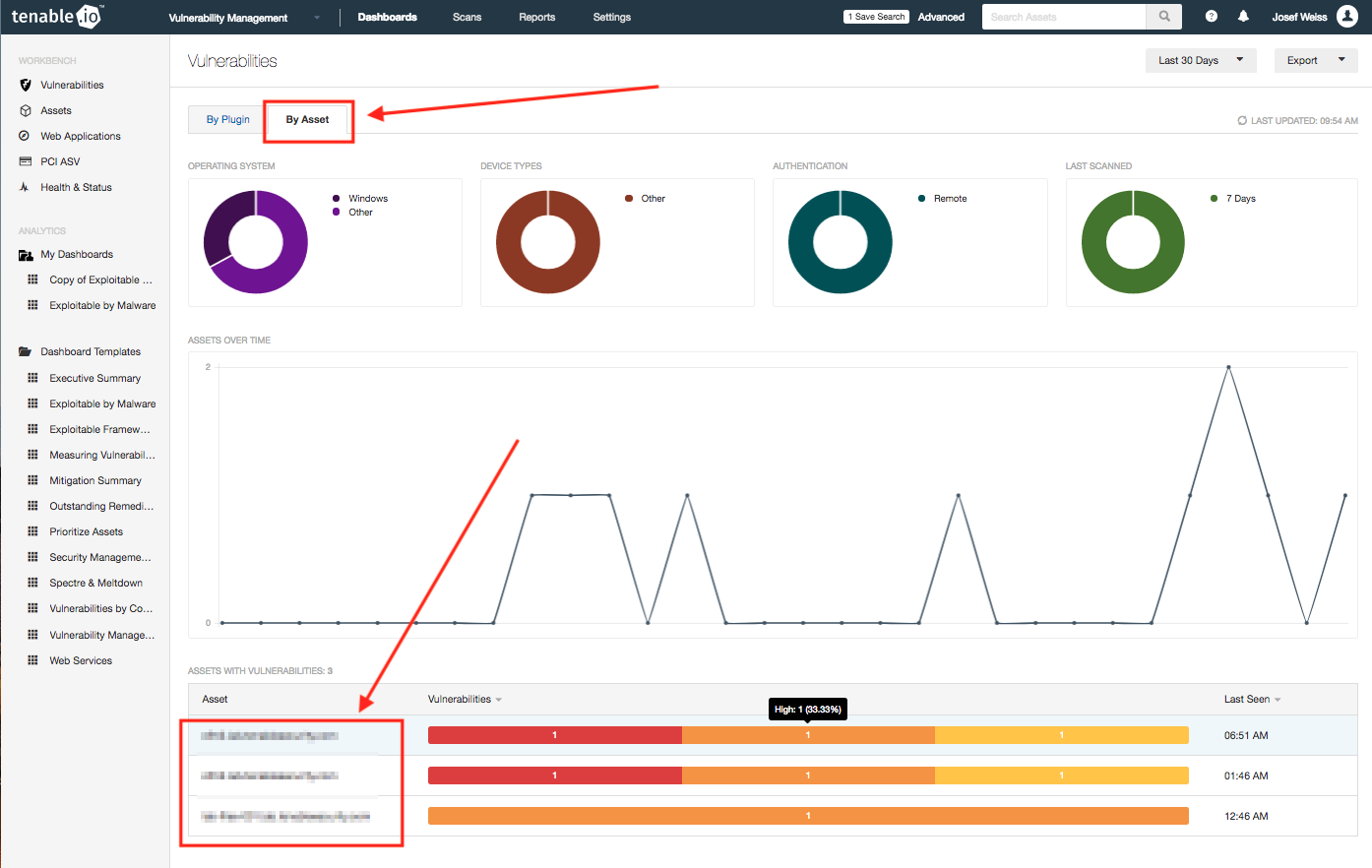

脆弱な資産の詳細を確認するには、Vulnerability Workbenchの[Assets]タブをクリックします。資産を選択すると、脆弱性ビューも表示されます。このビューで選択すると、上記の詳細ビューも表示されます。

ほとんどのランサムウェアは、既にパッチが入手可能になっている有名な脆弱性を利用します。

詳細情報

- 最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.ioの詳細情報

- 今すぐTenable.io Vulnerability Managementの60日間無料トライアルをお試しください!

- BleepingComputer - SamSam Ransomware Hits Hospitals, City Councils, ICS Firms

Rajiv Motwani、Steve Tilson、Anthony Bettini、Clint Merrill、そしてTenableリサーチチームの協力に感謝いたします。

- Plugins

- Tenable Vulnerability Management

- Tenable.io Container Security

- Tenable Vulnerability Management (DO NOT USE)

- Vulnerability Scanning