ネットワークインフラストラクチャデバイスをターゲットとする攻撃が激増 – 知っておくべきこと

最近、ロシア国家が支援しているサイバーアクターによるネットワークデバイスに対する攻撃が急増しています。これに基づき、US-CERTはテクニカルアラート(TA18-106A)をリリースしました。現時点では、ターゲットは主に、米国のインフラをサポートする政府や民間企業組織、重要インフラプロバイダー、インターネットサービスプロバイダー(IPS)です。Tenableは以前から、そのような攻撃について警鐘を鳴らしてきました。まさに 先週

影響の評価

すべてのトラフィックがネットワークデバイスを通過しなければならないため、この重要なデバイスは格好のターゲットとなります。暗号化されていないレガシープロトコルを使用してホストやサービスを管理している組織は、サーバーアクターから資格情報を簡単に収集されてしまいます。組織のゲートウェイルーターにアクセスできるようになった攻撃者は、デバイスを経由するトラフィックを監視、変更、拒否できるようになります。簡単に言えば、ルーターを制御できてしまえば、ルーターを流れるデータを制御できるのです。

US CERTによると、ロシア国家が支援しているサイバーアクターは、インターネットアドレス空間の広範なスキャンを行う場合と、ターゲットを絞ってスキャンを行う場合の両方があるようです。広範なスキャンは、攻撃者が、インターネット接続されている有効なポートやサービスを識別したり、デバイスのフィンガープリンティングを行ったり、脆弱なネットワークインフラデバイスを検出したりすることを可能にします。このスキャンのターゲットとなる脆弱なプロトコルには、次のものが含まれます。

- Telnet (port 23)

- HTTP (port 80)

- SNMP (port 161/162)

- SMI (port 4786)

ただし、産業用制御システム–監視制御・データ収集(ICS-SCADA)センサー間のルーターの制御権や、エネルギーセクターなどの重要なインフラの制御権を得た攻撃者は、メッセージを操作して、危険な構成を作り出すことができます。これは、サービスの喪失や物理的な破壊につながるおそれがあります。

脆弱性の詳細

数年前から、サイバーアクターは世界中のエンタープライズクラスおよびSOHO/住宅用のルーターやスイッチをターゲットとし、悪用しています。多くの場合、サイバーアクターは、そのようなデバイスを悪用するためにゼロデイ脆弱性を利用する必要も、悪意のあるソフトウェアをインストールする必要もありません。その代わりに、これらのサイバーアクターは、ネットワーク管理アクティビティーに関連付けられている脆弱なレガシープロトコルやサービスを狙います。

ルーターやスイッチなどのネットワークデバイスがターゲットになりやすいのは、一般的にはそれらが、デスクトップやサーバーなどのデバイスと同じ基準で維持されていないからです。デフォルトのアカウントやパスワードが変更されていないことや、ファームウェアの更新やデバイスの強化が行われていないことがよくあります。SOHOや住宅用ルーターなどのデバイスは最も脆弱です。一度侵害されると、他のデバイスにピボットするために使用されてしまうおそれがあります。

このようにセキュリティプラクティスが弱いと、サイバーアクターに次のことを許してしまうことにつながりかねません。

- 脆弱なデバイスの特定

- デバイス構成の抽出

- 内部ネットワークアーキテクチャのマップ

- ログイン資格情報の収集

- 特権ユーザーとしての偽装

さらに、サイバーアクターは、デバイスファームウェア、オペレーティングシステム、設定の変更や、トラフィックのコピー、変更、拒否、またはリダイレクトを行える可能性もあります。サイバーアクターが成功するのはほとんどの場合、デバイスが次の状態にあるからです。

- 暗号化されていないレガシープロトコルまたは承認されていないサービスが実行されている

- 十分強化されていない、サポートが終了している(EOL)

- 更新されておらず、パッチも適用されていない

これらの要因すべてが、重要なインフラへのサイバーアクターによる断続的かつ永続的なアクセスを可能にします。

悪用

多くの場合、悪用のきっかけとなるのは、ログイン資格情報を取得するためのTelnetやSSHに対するブルートフォース攻撃です。よく使用している弱いパスワードや、不正なアクティビティーによって前に盗まれたことがあるパスワードは、悪用されます。ただし、デフォルトアカウントが存在する場合は、資格情報を簡単に取得でき、これらのデバイスに完全にアクセスできます。簡易ネットワーク管理プロトコル(SNMP)やCisco Smart Install(SMI)に対応したデバイススキャンによって構成からパスワードハッシュが抽出される可能性もあります。

緊急措置が必要

Tenableでは、ネットワークを分析して、以下にリストする特定のサービスのいずれかが実行されているか、ポートが開いているかを判別することをお勧めします。動作中のネットワークデバイスのメーカーとモデルについては、ベンダー固有のガイダンスを参照してください。

US-CERTは、すべての組織が次の処置を取るよう勧めています。

- 暗号化されていない(つまり、プレーンテキストの)管理プロトコル(Telnetなど)がインターネットから組織に入ることを許可しない。SSHやHTTPS、TLSなどの暗号化されたプロトコルを利用できない場合には、組織の外からの管理アクティビティーを、両端が相互に認証されている暗号化されたVPNを通して行います。

- ネットワークデバイスの管理インターフェースへのインターネットアクセスを許可しない。ベストプラクティスは、デバイス管理インターフェースへのインターネットからのアクセスをブロックし、デバイス管理を信頼できてホワイトリストに登録されている内部ホストまたはLANに制限することです。アクセスを内部の信頼できるネットワークに制限できない場合は、両端が相互に認証されている暗号化されたVPN機能によって、リモート管理アクセスを制限します。VPN接続を許可するネットワークまたはホストをホワイトリストに登録し、その他はすべて拒否します。

- TelnetやSNMPv1、またはv2cなどの、暗号化されていないレガシープロトコルを無効にする。可能な場合は、SSHや SNMPv3など、暗号化された最新のプロトコルを使用します。セキュリティに関する現行のベストプラクティスに基づいて、暗号化されたプロトコルを強化します。 DHSは、SNMPv3を使用するよう構成できないレガシーデバイスの使用を中止して交換するよう、所有者やオペレーターに強く勧めています。

- デフォルトのパスワードを直ちに変更し、強力なパスワードポリシーを実施する。複数のデバイスで同じパスワードを使用してはなりません。各デバイスのパスワードは固有のものにしてください。可能な場合は、レガシーパスワードに基づく認証を使用せず、公開キー/秘密キーに基づく2ファクター認証を実装します。NCCIC/US-CERT TA13-175A –インターネットでのデフォルトパスワードのリスク」最終改定版、2016年10月7日、を参照してください。

さらに詳しい情報については、 「ソリューション」 と 「一般的な緩和」に関する US-CERT アラート (TA18-106A)のセクションを参照してください。

影響を受けているシステムの特定

Tenableでは、次のNessusプラグインによって事前検出を行っています。

Tenableは、Ciscoルーターの検出に特化した次のNessusプラグインを開発しました。

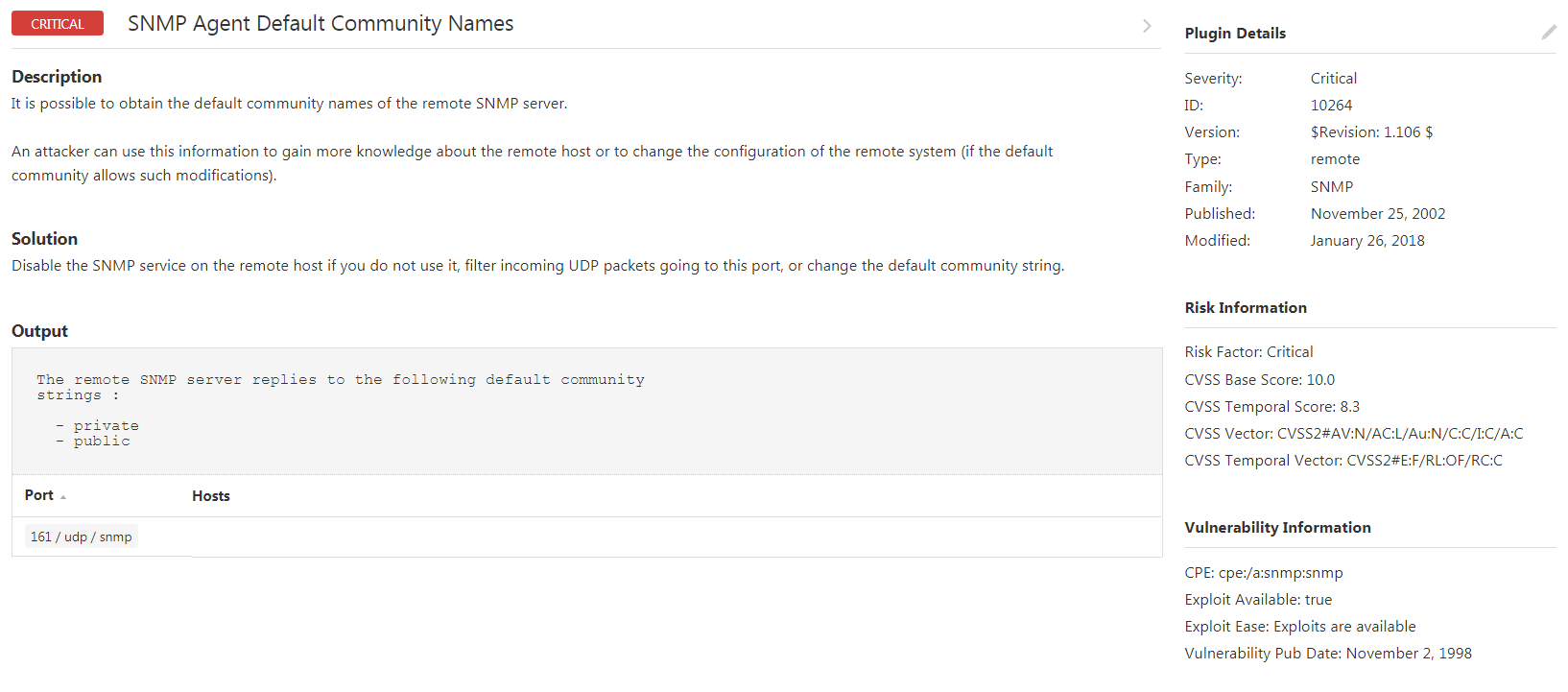

10264 SNMPエージェントのデフォルトコミュニティー名 – リモートSNMPサーバーのデフォルトのコミュニティー名を取得することができます。攻撃者はこの情報を利用して、リモートホストに関するより多くの情報を入手したり、リモートシステムの構成を変更したりする(デフォルトのコミュニティーで許可されている場合)ことができます。

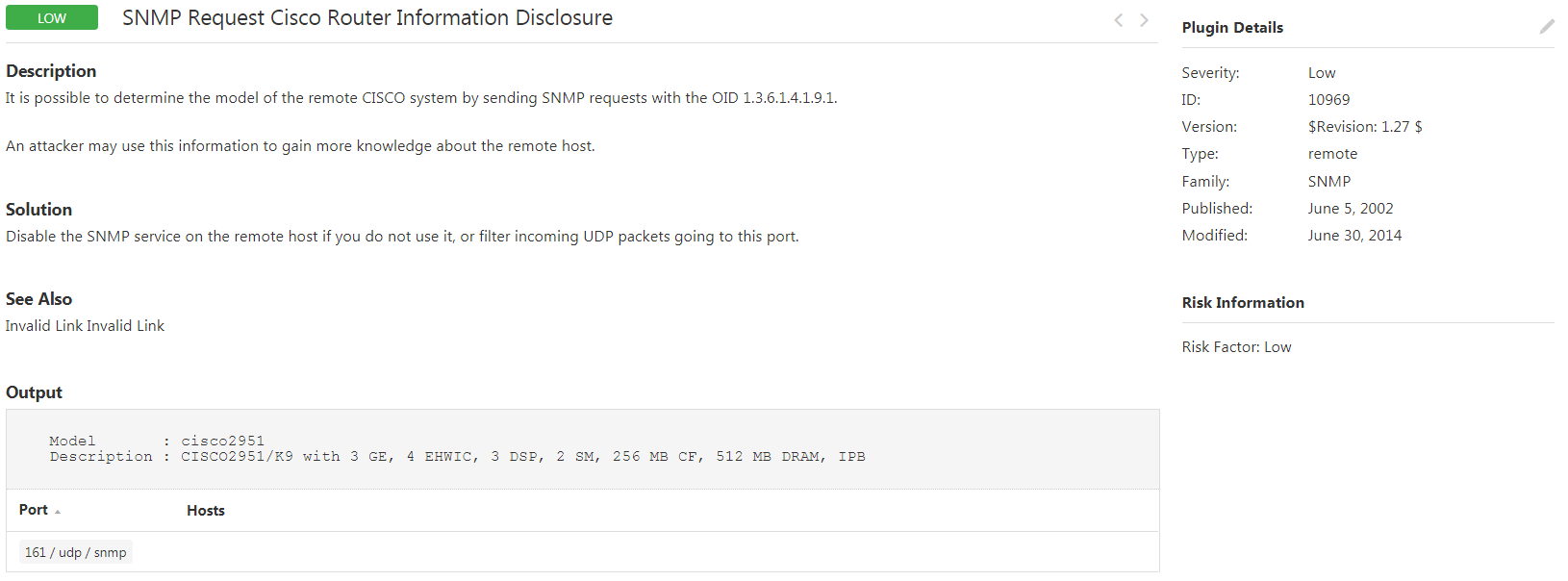

10969 SNMP要求Ciscoルーター情報開示 – OID 1.3.6.1.4.1.9.1を使ってSNMP要求を送信することにより、リモートCiscoシステムのモデルを判別することができます。攻撃者はこの情報を利用して、リモートホストに関するより多くの情報を入手することができます。

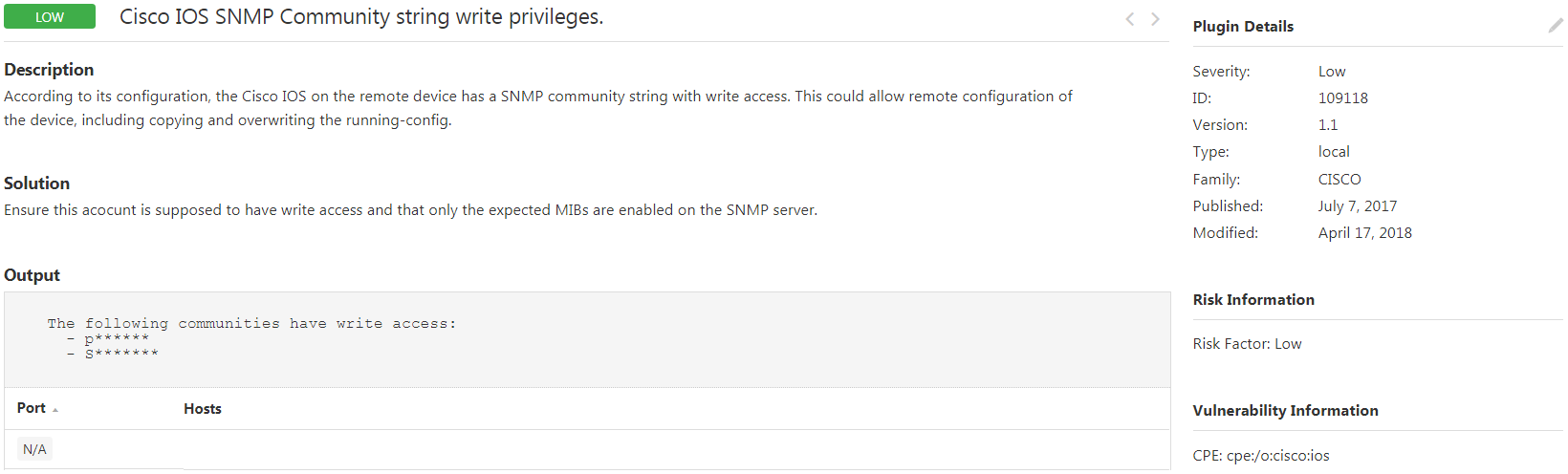

109118 Cisco IOS SNMPコミュニティーストリングの書き込み特権 – リモートデバイス上のCisco IOSは、その構成に応じて、書き込み権限でSNMPコミュニティーストリングを持ちます。これにより、実行中の構成のコピーや上書きを含む、デバイスのリモート構成が許可される可能性があります。

詳細情報

- US-CERTアラート(TA18-106A)

- Cisco Smart Install - スイッチに対する攻撃を防ぐ方法

- Cisco Smart Installプロトコルの誤用

- 最新のアタックサーフェスを総合的に管理する初のサイバーエクスポージャープラットフォーム、 Tenable.ioの詳細情報

- 今すぐTenable.io Vulnerability Managementの60日間無料トライアルをお試しください!

- Plugins