クラウドアクセス管理の未来: Tenable Cloud Security によるジャストインタイムアクセスの刷新

従来のクラウドアクセスのアプローチでは、往々にして過剰な権限が付与された、静的で永続的な権限が使用されていました。 ジャストインタイムアクセスが、この状況にどのように変革をもたらすかをご紹介します。

現代のクラウド環境におけるアクセスの課題

クラウドの導入が加速する中、組織は根本的なセキュリティの課題 「どのようにしてユーザーに必要なアクセス権を付与するか」に取り組んでいます。たとえば、問題をデバッグする必要があるオンコール開発者、インフラの問題を修正しなければならないサイト信頼性エンジニア (SRE)、リソースのプロビジョニングや設計をする必要がある DevOps エンジニアなどの各担当者に、過度な権限を持つアカウントや侵害リスクが生じないようにしながら、必要なアクセス権を付与するにはどうすればよいかということです。

従来のアプローチは、静的で永続的な権限に大きく依存しています。 どの権限が必要かを事前に具体的に見極めるのが難しいという理由だけで、人間のユーザーに対しては、多くの場合に必要以上のアクセス権が付与されてしまいます。 これらの権限は取り消されることがほとんどなく、組織は脅威にさらされたままになります。

これこそ、Tenable Cloud Security が変革をもたらす点です。 強力なクラウドネイティブアプリケーション保護プラットフォーム (CNAPP) ソリューションである Tenable Cloud Security は、アクセス関連のリスクを特定するだけでなく、リスクを解決できるよう積極的にサポートします。

このブログでは、Tenable Cloud Security のジャストインタイム (JIT) アクセス機能を使用して、過剰な権限の課題に対処する方法について説明します。

ジャストインタイムアクセス: アイデンティティリスクの洗練された解決策

永続的なアクセス権の代替手段となる JIT アクセスにより、組織はアイデンティティ侵害によるサイバーエクスポージャーを劇的に減らすことができます。 ユーザーに、アイデンティティが侵害された場合に悪用される可能性がある常時アクセス権を付与するのではなく、定義されたビジネスニーズに基づいて一時的なアクセス権を申請可能な資格を付与します。

クラウドでの仕組みは以下のとおりです。

- すべての (あるいは少なくとも機密性の高い) 常時アクセスが排除される。

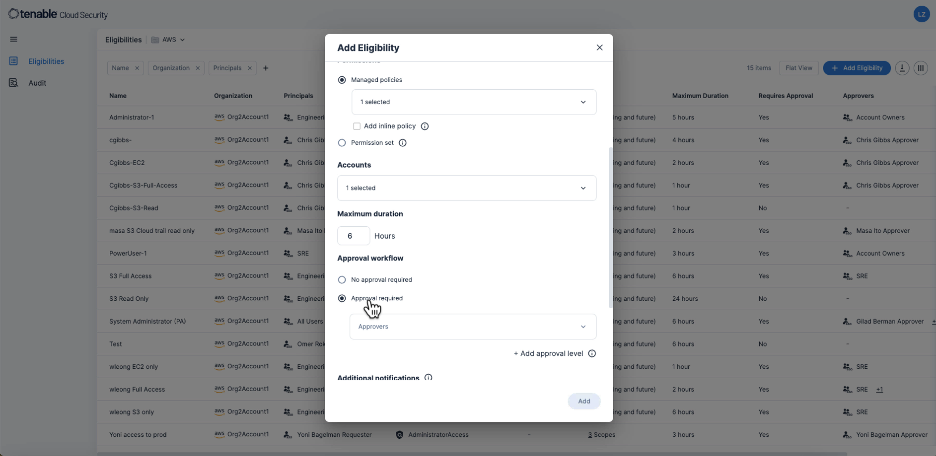

- ユーザーには、特定のリソースや役割に対する資格プロファイルが割り当てられる。

- ユーザーはアクセス権が必要になった場合に申請し、オプションで理由の提示が求められる。

- 必要に応じて、担当の承認者が申請を承認することも、自動的に承認することも可能。自動承認の場合でも、無期限の権限と比較するとセキュリティ上の大きなメリットがある。

- 複数の担当者がアクセスを確認する必要がある機密性の高いケースの場合、必要に応じて複数の承認レベルを適用できる。

- アクセス権は限られた時間 (時間単位) のみ付与され、その後は自動的に取り消される。

JIT アクセスは、人のアイデンティティに関連するアタックサーフェスを劇的に削減し、昇格された権限が必要なときにのみ、必要な期間だけ使用されるようにします。

ユーザーエクスペリエンス: セキュリティと使いやすさの融合

Tenable は、たとえ最高のセキュリティソリューションであっても、対象ユーザーによる受容と協力がなければ成功しないことを理解しています。 そのため、Tenable Cloud Security の JIT アクセスは、スムーズなユーザーエクスペリエンスを念頭に置いて設計されています。

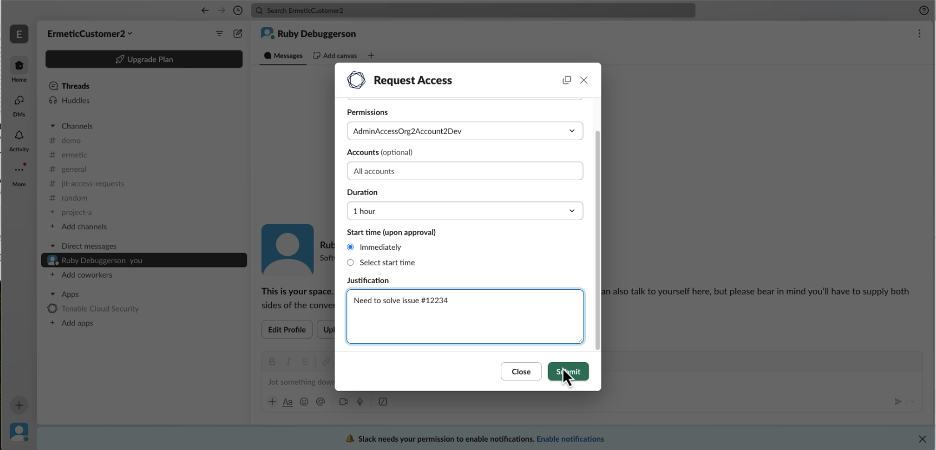

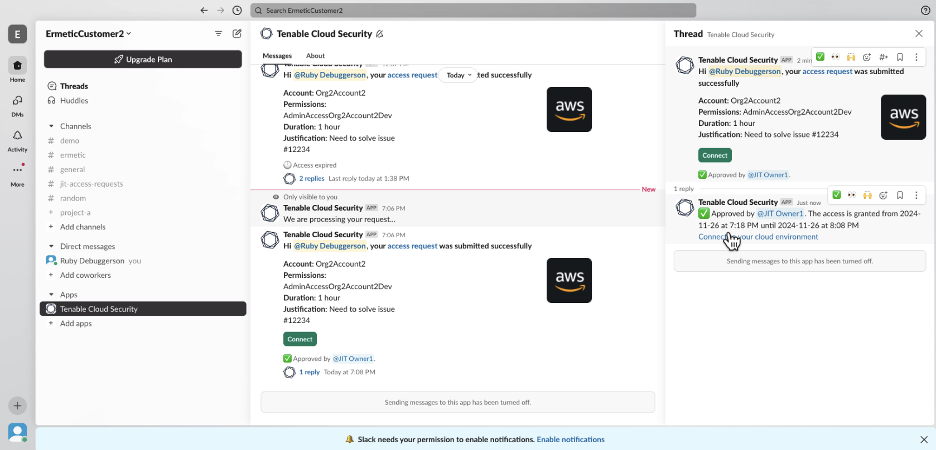

アクセスの申請や承認は、Slack や Microsoft Teams などのメッセージングプラットフォームで直接管理することができ、担当チームは普段利用している環境で対応できます。 そのためユーザーと承認者は、従来のワークフローを維持しながら、安全で監査可能なプロセスを活用できます。

下の図 3 は、申請、承認、アクセスリンクがすべて同じスレッドにまとめられ、わかりやすくシンプルで、簡素化されたエクスペリエンスになっていることを示しています。

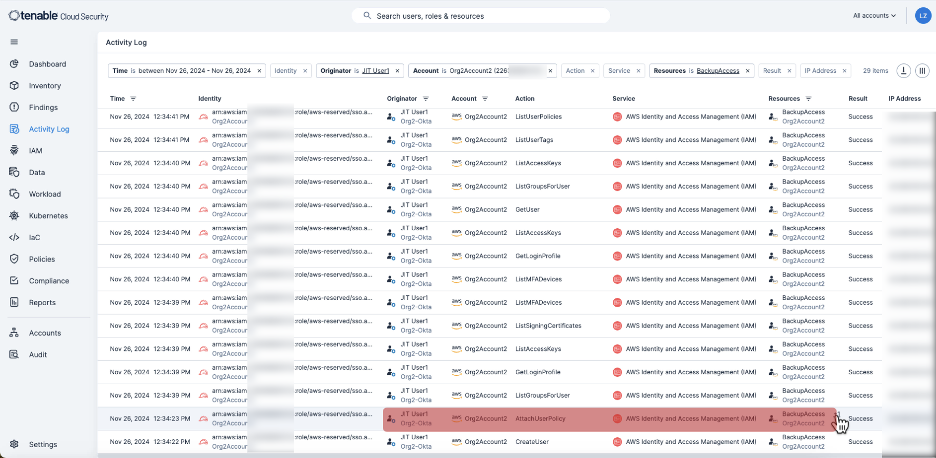

監査について言えば、Tenable Cloud Security はアクセスのログを記録するだけにとどまらず、 すべてのセッションに対して直感的に理解できる、すっきりとしたアクティビティログのインターフェースを提供しています。 クラウドプロバイダーにありがちな断片化されたログとは異なり、これらのログは監査、コンプライアンスレビュー、インシデント対応を容易に行えるように見やすく整えられています。 そのため、セッション中に何が起こったのかをさらに精査して検証したい場合や、インシデント発生時に検証する必要がある場合に、セッションログを開いて簡単に確認できます。

対応できる範囲の拡大: Tenable Cloud Security の JIT アクセスの適用範囲が SaaS アプリケーションまで拡大

Tenable は、お客様の声を反映して、アイデンティティプロバイダー (IdP) のグループメンバーシップにも対応できるよう JIT 機能を拡張しました。 非常に画期的な更新です。

多くの組織では、サービスとしてのソフトウェア (SaaS) アプリケーション (シークレットマネージャー、可観測性ツール、チケッティングプラットフォームなど) へのアクセスは、Okta や Microsoft Entra ID などのアイデンティティプロバイダーのグループメンバーシップによって管理されています。Tenable Cloud Security を利用すると、同じ JIT アクセスモデルを使用した一時的なグループメンバーシップの提供が可能になるため、クラウドリソースの場合と同様に、きめ細かく自動的に、そして効果的に SaaS アプリへのアクセスを制御および監査できます。

つまり、Tenable Cloud Security のお客様は、単一のソリューションを利用して、クラウドインフラと SaaS のアクセスを統合的に管理できるようになりました。

標準搭載による導入の簡素化: Tenable Cloud Security に JIT アクセスを新たに実装

朗報です。 JIT アクセスの別途購入が不要になりました。 現時点で Tenable Cloud Security には JST アクセス機能が含まれています。

請求方法は簡単です。 Tenable Cloud Security がクラウドリソースの数をベースに課金するのと同様に、JIT アクセスでは対象となる各ユーザーを請求対象リソースとして処理します。 Tenable Cloud Security をご利用中のお客様であれば、JIT の全機能にすでにアクセス可能な状態です。個別の契約や追加のプラットフォームは必要ありません。 たとえば、昇格された権限を申請できる資格を持つ開発者が 5 人いる場合、その 5 人は追加の請求対象リソース 5 件としてカウントされます。保有する資格の数は関係しません。

JIT アクセスによって Tenable Cloud Security が「本命の CNAPP」となる理由

Tenable Cloud Security は問題を特定するだけではなく、 以下のように問題を解決します。

- 実際の環境の文脈に基づいてアイデンティティリスクに優先順位を付ける。

- サービスのアイデンティティと人のアイデンティティの両方に対して、きめ細かいリアルタイムの制御を提供する。

- 日常的に使用しているコラボレーションツールとのネイティブ統合を可能にする。

- 監査対応とインシデント対応を簡素化する。

- クラウドだけでなく、SaaS レイヤーまで保護対象を拡大する。

- 直感的な UX とスムーズな課金モデルで導入を効率化する。

まとめ: アクセス管理の新しい形

最高のセキュリティツールとはワークフローに溶け込み、問題になる前に静かにリスクを排除するものです。

Tenable Cloud Security の JIT アクセス機能は単なる機能を超えた、セキュリティ哲学の転換点となります。 JIT アクセスは、敏捷性を損なうことなく、アイデンティティ関連のリスクを軽減します。 そして負担を増やすことなくコンプライアンスを簡素化します。 また、各担当部署が迅速に行動し、安全を維持し、誰が何に、いつ、何のためにアクセスできるのかを明確に把握できるようにします。

すでに Tenable Cloud Security をご利用中のお客様は、今こそ JIT アクセスの利用を始める絶好のタイミングです。 選択のため CNAPP を評価しているところであれば「その CNAPP は問題の修正に役立つのか、それとも問題の所在を示すだけなのか?」を考慮してください。

Tenable Cloud Security なら、その答えは明らかです。

Tenable Cloud Security の JIT (Just-in-Time) アクセス機能が、どのようにエクスポージャーの低減に役立つのか、詳しくは https://www.tenable.com/announcements/provide-access-just-in-time をご覧ください。

- Cloud