Zoom における複数のセキュリティやプライバシーの脆弱性が修正される

セキュリティの問題が増大しているなか、Zoom は複数の脆弱性にパッチを適用し、セキュリティおよびプライバシー問題修正に専念すると述べています。

背景

リモートワークに移行する企業が増えるにつれ、これらの取り組みをサポートするためのツールの使用がより厳しく監視されています。Zoom は、毎日2億人を超えるユーザーにより使用されている人気が急上昇のビデオ会議アプリケーションですが、ここ数カ月の間、Zoom におけるプライバシーとセキュリティに関する一連の問題がセキュリティコミュニティにより指摘されており、Zoom の CEO はこれらに対する対策を説明しています。

分析

Zoom-bombing(ズーム爆弾)

リモートワークの増加とビデオ会議「Zoom」への依存により、Zoom 会議に招待されずに参加し、Zoom の画面共有機能を使用して、ポルノなどの素材を再生するいたずらを仕掛けたり、侮辱的または人種差別的な発言をして、会議の参加者を侮辱し脅迫する行為が発生しています。このような「ズーム爆弾」行為は、この数カ月間増加しています。

3月30日、「ズーム爆撃」の標的となっている会議が複数報告された後、米連邦捜査局(FBI)は警告を発しました。FBI は、「ズーム爆撃」から保護するための一連の緩和策、ビデオ会議ハイジャック事件の報告、これらの事件で発生した脅迫行為に対する報告を提供しています。

最近の「ズーム爆撃」の急増は、2018年11月に Tenable のセキュリティ研究者である David Wells 氏により発見された不正なコマンド実行の脆弱性、CVE-2018-15715を思い出されます。Wells 氏は、この欠陥を利用して画面コントロールを乗っ取る、チャットメッセージを偽装する、または参加者を Zoom 会議から追い出す方法を詳しく説明しました。ただし、最近の急増する「ズーム爆撃」では、この脆弱性は悪用されていないようです。

1月28日の Check Point のブログ記事では、セキュリティ研究者の Alexander Chailytko 氏は、 Zoom 会議がパスワードで保護されているか、待合室機能が有効になっていない限り、招待されていないゲストが既存の Zoom 会議に参加するのに必要な唯一の情報は9桁から11桁の Zoom 会議 ID であると述べています。この弱点を指摘するために、Chailytko 氏は Zoom 会議 ID のリストを生成し、ランダムに1000選択し、会議への参加を試みました。 これらの ID の4%が成功し、ランダムに選択された ID であっても成功率が高いことが明らかにされました。Chailytko 氏は2019年7月22日にこの脆弱性を修正するために Zoom と調整し、Zoom は変更を実装しました。

ZDNet の記事は、「ズーム爆撃」を使用する攻撃者がますます組織化され、Discord、Reddit、Twitter などの複数のオンラインプラットフォームに集まり、大規模な「ズーム爆撃」を調整し、ソーシャルメディアやインターネットスクレイピングスクリプトを介して収集された会議 ID を共有していることについて説明しています。犯罪者は、集まってランダムに会議に侵入するだけでなく、ビジネスや教育の会議コードを送信して、会議やオンライン講義を意図的に妨害するサービスも提供しています。

保護されていない Zoom 会議 ID とその会議に関する資格情報を取得することは、基本的なコーディングと Web スクレイピングのスキルを持つ人にとっては簡単です。4月2日、調査ジャーナリストの Brian Krebs 氏は、このプロセスをさらに簡単にするツールについてツイートしました。

Automated Zoom conference meeting finder 'zWarDial' discovers ~100 meetings per hour that aren't protected by passwords. The tool also has prompted Zoom to investigate whether its password-by-default approach might be malfunctioning https://t.co/dXNq6KUYb3 pic.twitter.com/h0vB1Cp9Tb

— briankrebs (@briankrebs) April 2, 2020

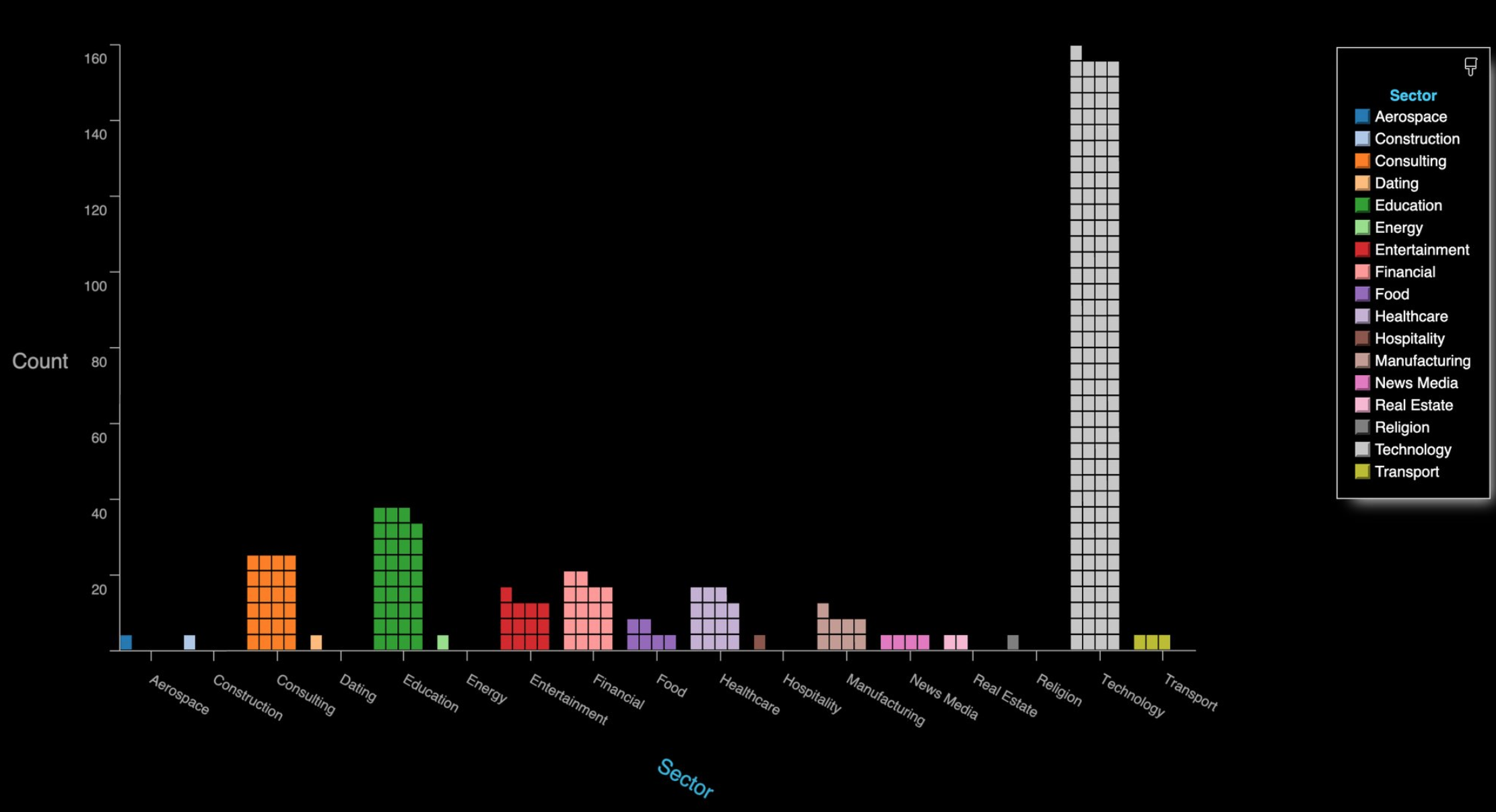

Trent Lo 氏と SecKC の他のメンバーによって作成された zWarDial ツールは、Tor の複数のプロキシを介してスキャンをルーティングするため、Zoom が導入した自動スキャンの防止対策を回避します。Krebs 氏は、zWarDial は単一インスタンスで14%の成功率で「1時間あたり約100の会議を見つけることができる」とツイートしています。また、1時間あたりに検出される潜在的な会議は、ツールを展開するたびに増加します。SecKC は、24時間にわたって発見した約2,400の公開されている Zoom 会議を示すグラフを共有しました。グラフは業界ごとにインデックス化されています。

Zoom は当初、3月20日のブログ記事で「ズーム爆弾」の脅威に対応し、招待されていない人が会議に参加できないように Zoom のプライバシー設定を構成する方法に関する情報を提供しました。

Zoom Windows クライアント: UNC パスインジェクション

4月1日、Zoom は Windows クライアントの脆弱性の修正を発表しました。以前は、Zoom チャットルームでの汎用命名規則(UNC)リンクの処理により、Net-NTLM-v2 ハッシュが攻撃者に公開され、ハッシュキャットなどのツールを利用してこれらのハッシュが解読される可能性がありました。

この脆弱性は、3月23日にセキュリティ研究者の _g0dmode により最初に特定されました。

#Zoom chat allows you to post links such as \\x.x.x.x\xyz to attempt to capture Net-NTLM hashes if clicked by other users.

— Mitch (@_g0dmode) March 23, 2020

_g0dmode は、「\\x.x.x.x\xyzなどのリンクを投稿して、Net-NTLM ハッシュのキャプチャを試みることが Zoom クライアントにより許可されている」とツイートしています。

その翌週、セキュリティ研究者の Hacker Fantastic が UNC パスインジェクションをツイートでデモしました。

Hi @zoom_us & @NCSC - here is an example of exploiting the Zoom Windows client using UNC path injection to expose credentials for use in SMBRelay attacks. The screen shot below shows an example UNC path link and the credentials being exposed (redacted). pic.twitter.com/gjWXas7TMO

— Hacker Fantastic (@hackerfantastic) March 31, 2020

この脆弱性を利用するには、攻撃者は Zoom セッションに参加し、特別に細工されたリンクをクリックするように参加者を誘導する必要があります。 ユーザーが UNC パスを含むリンクをクリックすると、Windows はサーバーメッセージブロック(SMB)プロトコルを使用してリモートサイトへの接続を試みます。デフォルトでは、Windows はユーザーのログイン名と NTLM パスワードハッシュを送信します。これは、攻撃者によりクラックされ、悪用される可能性があります。Microsoft のガイダンスに従ってリモートサーバーへの送信 NTLM トラフィックを制限し、Zoom をバージョン4.6.9以降に更新することで本脆弱性の悪用を軽減できます。

Zoom macOS インストーラーとクライアント: ローカル権限の昇格とコードインジェクション

macOS インストーラーとクライアントで、複数の脆弱性が特定され、開示されました。

一件目の脆弱性は、Zoom インストーラーが Preinstall スクリプトを利用してアプリケーションを解凍する方法に起因します。 ローカルアクセス権を持つ攻撃者は、これらの Preinstall スクリプトを悪用して、Zoom インストーラーまたはアップデーターの存在を監視し、スクリプトの1つを変更することにより、特権を root に昇格させることができます。

二件目の脆弱性は、Zoom のコードインジェクションの脆弱性で、「disable-library-validation」エンタイトルメントの使用に起因します。これにより、アプリケーションが Hardened Runtime を使用し、署名のないフレームワーク、プラグイン、またはライブラリをロードできるようになります。攻撃者は本脆弱性を悪用し、この資格を介してユーザーのカメラとマイクにアクセスする可能性があります。 これは、Zoom フレームワークで「libssl.1.0.0.dylib」ファイルの名前を変更し、悪意のあるコードとともに元のライブラリファイルを参照するプロキシとして機能する悪意のあるバージョンを作成することで達成できます。

プライバシーに対する懸念

過去数週間にわたり、Zoom は、アプリケーションの使用によるデータ収集とプライバシーへの影響に関してセキュリティコミュニティから指摘されています。3月26日、VICE は、Zoom ユーザーが Facebook アカウントを持っていない場合でも、Zoom の iOS アプリケーションが分析データを Facebook に送信していたことを明らかにするレポートを公開しました。Zoom は、デバイスのデータを収集する Facebook SDK を使用した Facebook ログイン機能を実装したことを認めています。指摘された問題ついて、Zoom は iOS アプリケーションから Facebook SDK を削除し、「これらの機能を実装するためのプロセスとプロトコルを見直し、今後このようなことが再発しないようにする」と述べています。

4月2日に The New York Times 紙は、ユーザー名と電子メールアドレスを LinkedIn アカウントと照合する Zoom のデータマイニングについて取り上げました。この機能は、LinkedIn Sales Navigator を使用して実装され、ユーザーが会議に参加するたびに、そのユーザーのユーザー名とメールアドレスが Zoom の内部システムに密かに送信されます。会議参加者が実名を使用しない場合でも、LinkedIn サービスに登録した他の参加者は、会議参加者の役職、雇用者名、場所などの情報を見ることができます。プライバシー問題に対処するために、Zoom は4月1日に LinkedIn Sales Navigator を削除することを公表しました。

また、Zoom は、エンドツーエンドの暗号化を使用できることを示唆したことについて、厳しい指摘を受けました。4月1日に「コンテンツを可能な限り多くのシナリオで保護するために暗号化を使用し、その精神において、エンドツーエンド暗号化という用語を使用した」と Zoom は回答しています。Zoom は、転送プロセスでデータを暗号化するために、次のようないくつかの特殊なクライアントを使用していると述べています。

- Zoom Telephony Connector

- Zoom Conference Room Connector

- Skype for Business Connector

- Cloud Recording Connector

- Live Streaming Connector

3月29日のブログ投稿 では、Zoom はプライバシーとセキュリティの懸念に対応し、慣行は変更せず、プライバシーポリシーがより明確、明示的、透明になるよう更新したと回答しています。

概念実証

これらの脆弱性を悪用する概念実証(PoC)コードは公開されていませんが、Zoom における macOS インストーラーとクライアントの脆弱性を詳述するブログ記事には、PoC を開発するための十分な情報が含まれています。

ベンダー応答

Zoom CEO の Eric Yuan 氏は4月1日に指摘されたプライバシーとセキュリティの問題を対処するブログを公開し、向こう90日間は新機能を追加せずに信頼性、セキュリティ、プライバシーの問題修正に専念すると語っています。同社の取り組みには、現行のバグ発見報償機プログラムの強化、業界全体の CISO(情報セキュリティ管理最高責任者)評議会の立ち上げ、侵入テスト、これらの取り組みの進捗を報告するウェビナーの毎週開催が含まれます。

ソリューション

ズーム会議室を作成する場合は、「非公開」にします。 会議を設定するときは、個人の会議 ID オプションを選択せず、Zoom がランダムに ID を生成するように選択します。また、会議をプライベートに設定し、必ずパスワードを使用します。

また、主催者の前に参加するオプションを無効にして、主催者が会議に参加する前に問題が発生することを防ぎ、共同主催者を割り当てて会議を管理し、待合室を有効にし会議開始前に出席者を表示できるようにします。

また、予防措置として、削除された参加者が再参加およびファイル転送を許可しないようにします。

4月2日、Zoom は Windows および macOS クライアントのバージョン4.6.9をリリースし、この数週間にわたって報告された複数の脆弱性に対処しました。

影響を受けているシステムの特定

この脆弱性を識別するための Tenable のプラグインのリストは、リリースされた時点でこちらに表示されます。

詳細情報

Tenable コミュニティの Tenable セキュリティレスポンスチームに参加してみませんか。

現代のアタックサーフェスを総合的に管理する Cyber Exposure Platform を初めて提供した Tenable について詳細情報をご覧ください。

今すぐ Tenable.io Vulnerability Management の 30 日間無料トライアルをお試しいただけます。

- Remote Workforce

- Vulnerability Management